【SSH密钥认证机制深度解析】:揭秘SSH密钥背后的工作原理

发布时间: 2024-12-11 12:03:58 阅读量: 16 订阅数: 11

ssh-vault::chestnut: 使用 ssh 密钥加密解密

# 1. SSH密钥认证机制概述

## 1.1 SSH协议基础

安全外壳协议(SSH)是一个用于加密网络通信的协议,特别是在远程登录到服务器时。它为数据传输提供了强大的认证和加密机制,确保了数据传输的安全性。

## 1.2 认证的重要性

在网络安全中,认证是确认身份的关键过程。SSH通过密钥认证机制来实现这一过程,这比传统的基于密码的认证方式更为安全。

## 1.3 密钥认证机制原理

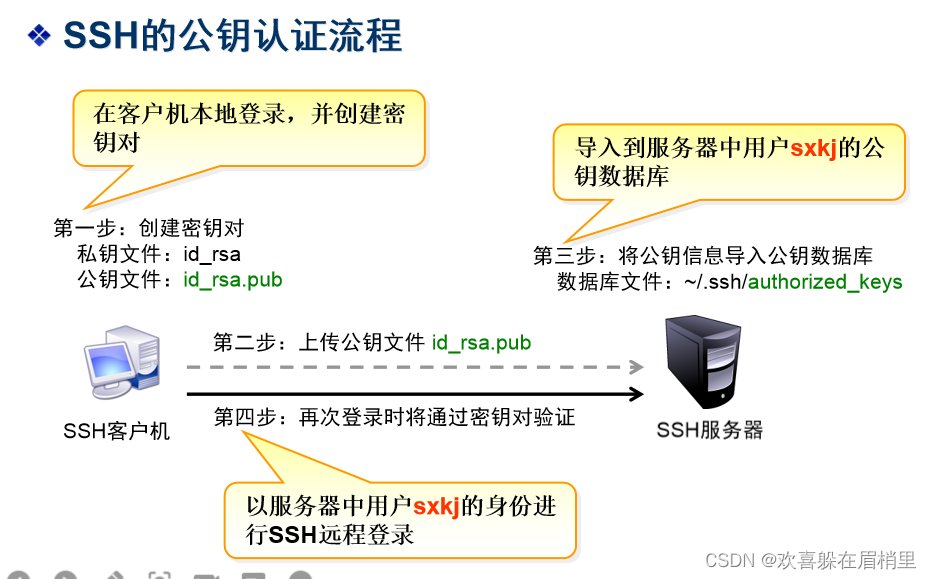

SSH密钥认证使用一对密钥(公钥和私钥),用户将公钥放置在服务器上,而私钥由用户个人保管。认证过程包括密钥的生成、分发和验证,确保只有合法用户才能访问服务器。

## 1.4 认证机制的优势

使用密钥认证机制的好处在于,它消除了通过网络传输明文密码的需要,大大减少了被中间人攻击的风险,并为自动化脚本提供了更安全的认证手段。

# 2. ```

# 第二章:公钥基础设施(PKI)理论

公钥基础设施(PKI)是密码学中用来提供安全性服务的一套体系,其核心在于通过数字证书和相关的安全策略来保证用户的身份认证和数据传输的安全。本章节将深入分析PKI的关键组件和原理,并探讨密钥对生成与管理的细节,以及加密与解密原理。

## 2.1 PKI核心组件解析

### 2.1.1 认证机构(CA)的职责与工作流程

认证机构(Certificate Authority,CA)是PKI体系中负责发放和管理数字证书的权威机构。CA的主要职责包括:

- 核实请求者的身份信息,并确认其对公钥拥有所有权;

- 生成数字证书,并确保证书的唯一性和完整性;

- 签发数字证书,并负责证书的撤销列表(CRL)发布。

工作流程一般包括:

1. 用户生成密钥对,并将公钥连同身份信息一起提交给CA。

2. CA对申请人进行身份验证,并验证密钥对。

3. CA生成证书签名请求(CSR),并将CSR提交给上级CA或其他信任机构。

4. 用户收到由CA签名的数字证书,并将其安装在需要使用证书的应用中。

5. 如果用户证书被撤销,CA会在证书撤销列表(CRL)中添加该证书信息。

### 2.1.2 数字证书的作用及其构成

数字证书用于绑定公钥与其持有者的信息,是证明用户身份的电子凭证。一个标准的X.509数字证书通常包含以下内容:

- 版本号:指明证书所遵循的X.509标准版本。

- 序列号:CA为证书分配的一个唯一整数。

- 签名算法标识符:标识用于签名证书的算法和相关的参数。

- 发行者名称:证书颁发者的名称。

- 有效期:证书的有效时间范围。

- 主题名称:证书持有者的身份信息。

- 主体公钥信息:证书持有者的公钥及其算法。

- 签名值:CA对证书内容的签名。

## 2.2 密钥对生成与管理

### 2.2.1 密钥生成的算法选择与实现

密钥对的生成是使用特定的算法产生一对相匹配的密钥:私钥和公钥。常见的密钥生成算法包括RSA、ECDSA和EdDSA等。选择合适算法时需考虑安全性、性能和兼容性等因素。

例如,使用RSA算法生成密钥对的步骤可以是:

```bash

openssl genrsa -out private_key.pem 2048

openssl rsa -in private_key.pem -pubout -out public_key.pem

```

这里使用了openssl工具,生成了一个2048位的RSA密钥对,并将私钥保存在`private_key.pem`文件中,公钥保存在`public_key.pem`文件中。

### 2.2.2 密钥的存储与生命周期管理

密钥对一旦生成,就需要妥善存储和管理。私钥必须保持机密,并安全地备份,以便在需要时恢复。公钥可以公开,但需要确保其在传输过程中的完整性不被破坏。

密钥对的生命周期包括密钥生成、密钥存储、密钥使用、密钥备份、密钥轮换和密钥销毁等阶段。合理的生命周期管理策略能够降低密钥被泄露或滥用的风险。

## 2.3 加密与解密原理

### 2.3.1 对称加密与非对称加密技术对比

对称加密与非对称加密是两种基本的加密技术,它们在密钥管理和加密速度上有很大的不同。

- 对称加密使用相同的密钥进行数据的加密和解密,典型的对称加密算法包括AES和DES。这种方法的优势是加密速度快,但密钥分发与管理较为困难。

- 非对称加密使用一对密钥,即公钥和私钥,公钥可以公开分享用于加密数据,而私钥保持秘密用于解密。典型的非对称加密算法包括RSA和椭圆曲线加密算法。它的优势是密钥分发简便,但在计算上更为复杂,因而加密速度较慢。

### 2.3.2 密钥交换机制的实现与安全性分析

密钥交换机制允许双方在不安全的通道上交换密钥,而不必担心被第三方截获。最著名的密钥交换协议是Diffie-Hellman(DH)密钥交换算法。

DH算法的一个简化的示例如下:

```python

from Crypto.PublicKey import DH

from Crypto.Random import get_random_bytes

from Crypto.Cipher import AES

from Crypto.Util.Padding import pad, unpad

# 参数生成

dh_parameters = DH.generate_parameters(2048, get_random_bytes)

# 生成私钥和公钥

alice_private_key = dh_parameters.generate_private_key()

alice_public_key = alice_private_key.public_key()

bob_private_key = dh_parameters.generate_private_key()

bob_public_key = bob_private_key.public_key()

# 交换公钥并生成共享秘密

shared_secret_alice = alice_private_key.derive(bob_public_key)

shared_secret_bob = bob_private_key.derive(alice_public_key)

# 将共享秘密用于加密和解密消息

def encrypt_message(plaintext, key):

cipher = AES.new(key, AES.MODE_CBC)

ct_bytes = cipher.encrypt(pad(plaintext, AES.block_size))

iv = cipher.iv

return iv + ct_bytes

def decrypt_message(ciphertext, key):

iv = ciphertext[:16]

ct_bytes = ciphertext[16:]

cipher = AES.new(key, AES.MODE_CBC, iv)

return unpad(cipher.decrypt(ct_bytes), AES.block_size)

# 加密消息并传输

alice_message = b"Secret Message"

alice_key = shared_secret_alice[:16].to_bytes(16, byteorder='big')

alice_ct = encrypt_message(alice_message, alice_key)

# Bob接收消息并解密

bob_key = shared_secret_bob[:16].to_bytes(16, byteorder='big')

bob_message = decrypt_message(alice_ct, bob_key)

assert bob_message == alice_message

```

在上述代码中,Alice和Bob通过交换公钥,并使用它们的私钥来生成共享秘密,然后使用该共享秘密对数据进行加密和解密。

密钥交换机制的安全性分析包括:

- 确保私钥的安全性不被泄露。

- 验证交换的公钥的真实性。

- 抵御中间人攻击等。

```

在上述内容中,我们解析了公钥基础设施(PKI)的核心组件,包括CA的职责、数字证书的作用、密钥生成算法的选择和实现、密钥存储与生命周期管理、对称与非对称加密技术的对比,以及密钥交换机制的实现和安全性分析。通过这些详细介绍,读者可以了解PKI背后的理论基础和实现细节,为进一步学习SSH密钥认证机制打下坚实的基础。

# 3. SSH密钥认证的工作流程

## 3.1 用户身份验证过程

### 3.1.1 SSH客户端与服务器之间的认证协议

SSH(Secure Shell)协议是一种在网络中提供安全通信的协议。它使用端到端加密技术,保证数据传输的机密性和完整性。认证协议是SSH安全通信的基石之一,负责对连接双方的身份进行验证,确保通信的安全性。

认证协议主要基于三种机制:密码认证、公钥认证和主机密钥认证。其中,密码认证是通过用户提供的密码进行身份验证;公钥认证使用一对密钥(公钥和私钥)来验

0

0