【数据安全必修课】:揭秘BitLocker加密下的WIN10系统重装数据恢复黄金策略(权威指南)

发布时间: 2025-01-06 06:08:06 阅读量: 9 订阅数: 4

WIN10 BitLocker未取消重装系统数据找回方法.docx

# 摘要

本文系统介绍了数据安全与BitLocker加密技术的概述、机制解析、WIN10系统重装前的数据备份策略、重装过程中的数据保护以及数据恢复黄金策略的实战演练。文章深入探讨了BitLocker的工作原理、部署与配置、以及安全特性,强调了BitLocker在数据备份与系统重装中的关键作用。同时,本文详细阐述了数据备份的重要性和BitLocker加密下的备份方案,提供了WIN10重装前后的数据解密、导出、备份和恢复的有效指导。通过实战演练,本文还展示了如何在模拟场景中执行数据恢复,并评估了恢复策略的效率与完整性,以确保数据安全性和业务连续性。

# 关键字

数据安全;BitLocker;数据备份;系统重装;数据恢复;加密机制

参考资源链接:[Win10重装未取消BitLocker加密的数据恢复技巧](https://wenku.csdn.net/doc/6412b722be7fbd1778d49361?spm=1055.2635.3001.10343)

# 1. 数据安全与BitLocker概述

## 简介

在当今数字化时代,数据安全是企业和个人都极为关注的话题。数据泄露、丢失或被破坏的后果可能是灾难性的。BitLocker作为Windows操作系统中的一个加密工具,旨在保护存储在硬盘驱动器上的数据安全。

## BitLocker的角色

BitLocker提供了全盘加密的功能,能够对操作系统、固定磁盘以及USB驱动器上的数据进行保护。它能够帮助用户防范未经授权的访问和物理盗窃,并确保数据在设备丢失或被盗时保持机密。

## 重要性

随着数据安全法规和合规性要求的日益严格,使用BitLocker进行数据保护成为许多企业IT安全策略的一部分。本章将概述BitLocker的功能和重要性,为进一步深入分析奠定基础。

# 2. BitLocker加密机制深入解析

### 2.1 BitLocker的工作原理

#### 2.1.1 加密流程简述

BitLocker是Windows操作系统中一个全盘加密功能,旨在保护存储在硬盘驱动器上的数据。BitLocker使用透明加密技术来保护整个驱动器,从系统启动到系统关闭的所有时间点,数据都处于加密状态。它的工作流程分为几个阶段:初始化、加密和解锁。

- **初始化**:在BitLocker首次启动时,它会初始化驱动器,生成加密密钥,并对操作系统驱动器进行加密前的准备。

- **加密**:BitLocker启动加密过程,这个过程会逐步将数据加密。用户可以继续使用计算机,而加密在后台静默进行。在此期间,用户可以指定哪些数据或文件夹可以被解密,以便在加密驱动器上正常访问。

- **解锁**:当系统启动或用户尝试访问加密驱动器时,BitLocker要求用户通过输入PIN、插入USB闪存驱动器或者提供TPM(Trusted Platform Module)保护的密钥来解锁驱动器。

#### 2.1.2 加密算法和密钥管理

BitLocker使用多种加密算法来确保数据的安全性,主要算法包括:

- **AES**(Advanced Encryption Standard):一种对称密钥加密算法,用于加密驱动器上的数据。

- **RSA**:一种非对称加密算法,通常用于加密密钥的传输或管理。

BitLocker通过TPM硬件保护密钥,确保密钥的安全存储,并且只能在受信任的系统上解锁。TPM可以验证计算机的启动过程,确保没有恶意软件或病毒加载。如果检测到未经授权的启动尝试,BitLocker会阻止计算机启动。

在BitLocker的密钥管理中,还存在一个128位的恢复密钥,这个密钥由用户生成并可打印出来或保存为文件,用于在忘记解锁密码或TPM出现问题时恢复访问权限。

### 2.2 BitLocker的部署与配置

#### 2.2.1 启用BitLocker的系统要求

部署BitLocker之前,系统需要满足一些基本要求,主要是与TPM(Trusted Platform Module)相关的要求。TPM是一个专门的安全芯片,它可以用来保护密钥和敏感数据。对于BitLocker来说,TPM可以确保计算机启动过程的安全性,防止未经授权的系统更改或启动。

要启用BitLocker,计算机至少需要满足以下条件:

- Windows操作系统版本支持BitLocker,如Windows Vista企业版及以上版本。

- 硬盘驱动器需要支持NTFS文件系统。

- 计算机必须包含TPM 1.2或更高版本,或者需要一个USB闪存驱动器来保存启动密钥。

如果计算机不具备TPM模块,则仍然可以使用BitLocker,但需要使用USB闪存驱动器作为启动密钥。

#### 2.2.2 配置BitLocker的策略和选项

通过组策略或本地安全策略可以配置BitLocker的相关设置。管理员可以指定是否要求保护操作系统的启动过程,是否要求保护数据驱动器,以及是否启用TPM锁定功能。BitLocker还提供了用于管理恢复信息的选项,如自动备份恢复密钥到Active Directory。

在配置BitLocker时,管理员可以决定如何加密数据。例如,可以全盘加密,也可以只加密已使用的空间。全盘加密会对未使用的空间进行加密,这可以提供更高的安全性,但是需要更多的时间和资源来完成加密。

### 2.3 BitLocker的安全特性

#### 2.3.1 启动身份验证和恢复模式

BitLocker提供了多种启动身份验证方式,以保护数据安全并确保计算机启动时没有被篡改。这包括:

- **TPM Only**:仅使用TPM进行验证,适用于所有计算机。

- **TPM+PIN**:使用TPM和用户设置的PIN码进行双重验证。

- **TPM+启动密钥**:使用TPM和USB闪存驱动器中的启动密钥。

- **TPM+PIN+启动密钥**:提供最高级的启动保护,结合了PIN码、TPM和USB启动密钥。

如果BitLocker检测到任何启动过程中可能存在的问题,比如硬件更改或TPM不可用,它会进入恢复模式。在这种模式下,只有通过提供恢复密钥才能恢复对数据的访问。

#### 2.3.2 安全性和兼容性问题

BitLocker虽然提供了强大的安全性,但也存在一定的兼容性问题,主要表现为以下几个方面:

- **硬件兼容性**:某些旧硬件可能不支持TPM或无法运行BitLocker。此时,可能需要更新或更换硬件。

- **系统和软件兼容性**:某些操作系统版本和软件可能无法与BitLocker一起运行。例如,BitLocker驱动器加密不能在Windows 7家庭基础版上运行。

- **数据恢复**:在BitLocker加密的驱动器上恢复数据时,如果没有正确的密钥,恢复将非常困难,甚至不可能。

为了缓解这些问题,建议在部署BitLocker之前进行彻底的兼容性测试。此外,建议定期备份恢复密钥,并将其存储在安全的位置。

# 3. WIN10系统重装前的数据备份策略

## 3.1 理解数据备份的重要性

### 3.1.1 数据损失的风险评估

在数字化时代,数据已成为企业、个人生活中不可或缺的一部分。数据损失可能是由硬件故障、软件损坏、人为错误、病毒攻击或自然灾害等多种因素引起。针对不同风险的评估,能够帮助我们更好地理解备份数据的必要性。

为了评估数据损失的风险,首先需要识别数据类型和价值,例如个人文档、财务记录、工作资料等,这些都可能造成不同程度的损失。接着分析各种可能造成数据丢失的情况,并考虑其发生的概率以及可能造成的后果。通过建立这种风险矩阵,我们可以确定哪些数据需要优先备份,以及备份的频率和策略。

### 3.1.2 备份类型和选择标准

根据数据的重要程度和恢复需求,可以将备份分为全备份、增量备份和差异备份三种类型。

- **全备份**:备份系统中的所有数据。这是最耗费时间和存储空间的备份类型,但恢复过程相对简单直接。

- **增量备份**:备份自上次任何形式的备份以来发生变化的所有数据。这种方式节省存储空间,但恢复时间最长,因为需要从最后一个全备份开始,逐个应用每次增量备份。

- **差异备份**:备份自上一次全备份以来发生变化的所有数据。它在存储需求和恢复时间之间提供了一个平衡方案。

选择合适的备份策略时,应考虑以下标准:

- **数据的更新频率**:对于经常更改的数据,增量或差异备份可能是更好的选择。

- **可用的存储空间**:全备份需要更多的存储空间,但在恢复时更为快速。

- **恢复时间目标**(RTO)和恢复点目标(RPO):这些是业务连续性和灾难恢复计划的重要组成部分,它们决定了可以接受的数据丢失量和业务中断时间。

- **备份窗口**:这是系统可用于备份的时间限制。必须在不影响主要业务操作的前提下完成备份。

## 3.2 BitLocker加密下的备份方案

### 3.2.1 使用BitLocker对备份进行加密

BitLocker是Windows操作系统中内置的磁盘加密工具,可以用来增强数据备份的安全性。在进行系统重装前,如果对系统驱动器实施了BitLocker加密,那么备份这些加密数据时同样需要确保备份的安全。

备份过程应该使用支持BitLocker的工具和流程。例如,在备份BitLocker加密的驱动器时,可以创建一个BitLocker加密的外部存储设备的镜像,或者直接对数据文件执行加密备份。

下面提供了一个使用Windows自带工具`cipher`在命令行中备份和恢复文件夹的示例:

```cmd

cipher /e /s:"C:\Data" // 加密Data文件夹

```

要备份此文件夹,只需复制加密后的文件夹到备份位置即可。恢复时,使用以下命令解密文件夹:

```cmd

cipher /d /s:"C:\BackupLocation\Data" // 解密备份的Data文件夹

```

### 3.2.2 利用第三方工具进行备份

虽然使用Windows自带的BitLocker进行备份已经足够安全,但有些情况下可能需要更灵活的备份解决方案。第三方备份工具比如Acronis True Image、Veeam Endpoint Backup等,提供了更丰富的备份选项和恢复功能。

第三方备份工具通常支持高级的备份策略,包括:

- **定期自动备份**:可以设置工具在指定时间间隔自动执行备份。

- **云存储集成**:支持将备份数据同步到云存储服务中,便于远程访问和灾难恢复。

- **文件级别的恢复**:与系统级别的恢复不同,文件级别的恢复允许用户仅恢复特定文件,而不是整个系统。

以Veeam Endpoint Backup为例,用户可以通过其图形界面设置高级备份选项,如下所示:

```mermaid

graph LR

A[打开Veeam Endpoint Backup] --> B[选择备份类型]

B --> C[配置备份任务]

C --> D[设置备份目标]

D --> E[选择恢复方式]

```

### 3.3 创建系统还原点与镜像

#### 3.3.1 利用系统还原点恢复系统

系统还原点是一个包含系统文件、注册表以及程序文件状态的快照,它允许用户将计算机还原到之前创建的状态。在进行系统重装前,创建一个还原点可以提供额外的安全网,以防新系统出现不兼容或故障问题。

Windows系统中可以通过系统属性来创建还原点:

1. 打开控制面板,进入系统和安全设置。

2. 点击系统,然后在左侧菜单中选择“系统保护”。

3. 在保护设置中,选择要配置的驱动器,然后点击“创建”按钮。

4. 输入还原点描述,然后点击“创建”。

#### 3.3.2 镜像备份的创建和恢复步骤

系统镜像是一个完整的系统驱动器的精确拷贝,包括操作系统、程序、设置以及所有数据。镜像备份为系统提供了全面的保护,可以在系统故障或数据损坏时完整地恢复系统状态。

以下是使用Windows自带的工具创建系统镜像的步骤:

1. 打开控制面板,进入“系统和安全”。

2. 选择“备份和还原(Windows 7)”选项。

3. 点击“设置备份”,然后选择“创建系统镜像”。

4. 选择要备份的驱动器,然后选择存储位置。

5. 点击“开始备份”。

在系统出现问题后,可以使用之前创建的系统镜像进行恢复:

1. 从启动菜单进入恢复选项。

2. 选择“使用系统镜像恢复计算机”。

3. 选择系统镜像的存储位置,然后按照提示操作。

## 小结

在本章节中,我们深入探讨了在系统重装前对数据进行备份的重要性及类型。分析了不同备份类型及选择标准,并提供了使用BitLocker进行加密备份的策略。接着介绍了使用第三方备份工具为BitLocker加密的驱动器进行备份,以获得更灵活和安全的数据备份方案。最后,我们探讨了如何创建系统还原点和系统镜像,它们在系统重装前后都提供了额外的安全层。这些备份策略将为用户的系统重装提供坚实的数据保护基础。

# 4. WIN10重装过程中的数据保护

## 4.1 系统重装前的数据解密和导出

### 4.1.1 导出BitLocker加密密钥

在Windows 10系统重装之前,妥善处理BitLocker加密密钥是至关重要的。BitLocker使用一个复杂的加密算法来确保数据安全,而在系统重装过程中,如果没有妥善保存密钥,那么加密的驱动器将无法访问,可能导致数据丢失。用户应该提前导出这些密钥,并确保将它们保存在安全的位置。

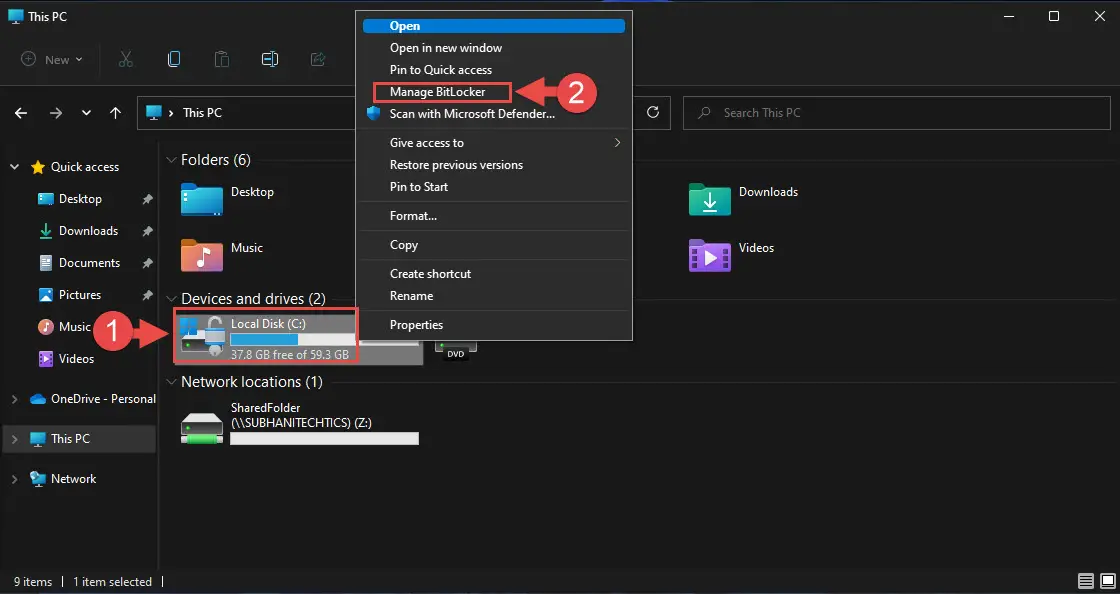

要导出BitLocker加密密钥,用户可以按照以下步骤操作:

1. 打开控制面板,并选择“BitLocker 驱动器加密”。

2. 找到需要导出密钥的驱动器,点击“更多操作”,然后选择“导出恢复密钥”。

3. 如果系统提示,选择保存恢复密钥的方式,用户可以选择保存到文件或打印出来。

用户应该将这个文件或打印的密钥保存在安全的地方,比如加密的USB驱动器,或者将其存储在安全的云存储服务中。

### 4.1.2 导出重要文件和数据

除了导出BitLocker加密密钥,用户还需要确保所有重要的文件和数据得到妥善备份。这里有几个方法可以实现:

1. 使用Windows内置的备份工具。

2. 利用第三方备份软件进行更高级的备份。

3. 将文件复制到外部硬盘或网络存储设备。

在使用内置工具时,用户可以在文件资源管理器中选择文件或文件夹,右键点击并选择“发送到” > “压缩(压缩)文件夹”,以压缩方式备份文件。对于需要备份的系统设置和个人化选项,可以通过控制面板中的“备份”功能进行备份。在Windows 10中,系统可能推荐使用OneDrive进行云备份。

### 代码块示例

要使用命令行导出BitLocker密钥,可以使用PowerShell脚本。以下是一个简单的示例脚本,它会列出所有加密驱动器及其密钥:

```powershell

# 列出所有BitLocker加密的驱动器及其密钥信息

Get-BitLockerVolume | Select-Object MountPoint, VolumeStatus, KeyProtector | ft -auto

# 将密钥信息导出到文本文件

Get-BitLockerVolume | Where-Object {$_.VolumeStatus -eq "FullyEncrypted"} | Select-Object -Property VolumeLetter, KeyProtector | ForEach-Object {

$volumeLetter = $_.VolumeLetter

$keyProtector = $_.KeyProtector[0].KeyProtectorId

$keyProtector | Add-Content "C:\BitLockerBackup\Volume${volumeLetter}Backup.txt"

}

```

以上脚本首先列出了所有加密的驱动器和它们的状态,然后针对完全加密的驱动器,将密钥信息保存到了指定的文本文件中。用户需要确保已经将"C:\BitLockerBackup\"路径创建好,以便脚本能够正常执行。

## 4.2 系统重装的操作指南

### 4.2.1 标准的WIN10系统重装流程

在了解了如何备份数据之后,用户可以开始标准的Windows 10系统重装流程。重装流程的基本步骤如下:

1. **备份数据**:确保在开始重装之前已经备份了所有重要数据和BitLocker密钥。

2. **访问设置菜单**:进入“设置” > “更新和安全” > “恢复”。

3. **开始重装**:在恢复页面中,点击“开始”按钮下的“获取开始”。

4. **选择重置选项**:用户可以选择保留或删除文件的选项。保留文件的选项将尝试移除应用和设置,但保持个人文件不变。删除所有内容将完全格式化硬盘并安装干净的系统。

5. **等待重装完成**:系统将开始下载所需文件并进行重装。这个过程可能需要一段时间,请耐心等待。

### 4.2.2 遇到BitLocker时的应对策略

在重装系统时,如果之前启用了BitLocker,用户可能会在安装过程中遇到提示。此时,需要准备好之前导出的BitLocker恢复密钥。以下是遇到BitLocker提示时的操作步骤:

1. 在安装过程中,如果出现提示输入BitLocker恢复密钥,选择“输入恢复密钥”。

2. 将密钥输入到指定的输入框中。请注意区分大小写。

3. 按照提示继续安装过程。

如果用户在重装过程中无法提供BitLocker恢复密钥,重装将会停止,并提示用户无法访问受保护的驱动器。因此,一定要确保备份了BitLocker恢复密钥,并在重装时能够访问它。

### 表格示例

在进行系统重装前,建议创建一个准备清单,以确保所有步骤都得到妥善处理。以下是一个简化的例子:

| 序号 | 检查项目 | 完成情况 |

| ---- | ------------------- | -------- |

| 1 | 备份BitLocker密钥 | |

| 2 | 备份重要文件和数据 | |

| 3 | 检查系统更新 | |

| 4 | 确认重要驱动的兼容性 | |

| 5 | 创建系统还原点 | |

用户可以根据实际情况,将完成情况标记为“已检查”或“未检查”,确保准备工作的完整性。

## 4.3 重装后数据的恢复与校验

### 4.3.1 使用备份数据进行恢复

在系统重装完成后,用户需要将之前备份的数据恢复到新系统中。如果使用的是Windows内置的备份工具,可以按照以下步骤进行:

1. 打开“设置” > “更新和安全” > “备份”。

2. 点击“更多选项” > “恢复”。

3. 选择“此电脑”,然后选择之前备份的位置。

4. 选择需要恢复的文件或文件夹。

用户也可以使用第三方备份软件按照相应的指南恢复数据。

### 4.3.2 数据完整性和一致性校验

在数据恢复之后,用户需要验证数据的完整性和一致性。这可以通过校验文件的哈希值来完成。使用校验工具比较备份文件和恢复文件的哈希值,确保数据未在传输或恢复过程中损坏。

在Windows中,可以使用命令行工具`certutil`来获取文件的哈希值:

```cmd

certutil -hashfile "C:\path\to\your\file.txt" MD5

```

该命令会显示文件的MD5哈希值,用户需要使用相同的方法获取备份文件的哈希值,并与恢复文件的哈希值进行对比。

通过这样的操作,用户可以确保重装后的系统具有与之前相似的数据环境,同时保证数据的完整性和一致性。

# 5. 数据恢复黄金策略的实战演练

在日常的IT维护中,数据丢失和系统故障是无法避免的风险。为了降低损失并迅速恢复业务连续性,一个有效的数据恢复策略至关重要。本章节将带你走进实战演练,通过模拟场景对数据恢复黄金策略进行演示和评估。

## 5.1 实战准备:环境搭建与工具准备

在开始数据恢复之前,我们需要做好充分的准备工作,以确保演练顺利进行。

### 5.1.1 准备一个加密的WIN10系统

首先,我们应当准备一个已经启用了BitLocker加密的WIN10系统。这可以通过以下步骤完成:

- 确保你的系统满足BitLocker的硬件要求,比如TPM 1.2或更高版本,并且BIOS设置支持启动时TPM的使用。

- 进入"控制面板" -> "系统和安全" -> "BitLocker驱动器加密"。

- 选择你要加密的驱动器,点击"启用BitLocker"。

- 按照向导完成驱动器加密。

### 5.1.2 收集必要的恢复工具和资源

为了实战演练的需要,我们需要准备好以下工具和资源:

- BitLocker恢复密钥,这是解密数据的钥匙,通常存储在用户的Microsoft账户中或打印出来保存。

- 系统镜像或备份,可以选择之前创建的备份,或者使用第三方备份软件进行一次新的备份。

- 数据恢复工具,例如:EaseUS Data Recovery Wizard、Recuva等,用于恢复丢失的文件和数据。

```mermaid

graph LR

A[准备加密的WIN10系统] --> B[启用BitLocker加密]

B --> C[备份加密密钥和系统数据]

C --> D[收集数据恢复工具和资源]

```

## 5.2 策略实施:完整的数据恢复过程

接下来,我们将模拟数据丢失和系统重装的场景,然后按照既定策略执行数据恢复。

### 5.2.1 模拟数据丢失和系统重装场景

为了模拟数据丢失,我们可以采取以下步骤:

- 创建一个虚拟机或在测试机器上安装WIN10。

- 在虚拟机或测试机器上进行数据操作,包括文件的创建、修改和删除。

- 使用系统还原功能或格式化测试驱动器来模拟数据丢失。

### 5.2.2 按照黄金策略执行数据恢复

执行数据恢复的黄金策略可能包括以下步骤:

- 重装WIN10系统。

- 在系统设置中重新启用BitLocker。

- 恢复系统镜像或备份数据到新系统中。

- 如果需要,利用数据恢复工具对个别丢失文件进行恢复。

```mermaid

graph LR

A[模拟数据丢失和系统重装] --> B[重装WIN10系统]

B --> C[重新启用BitLocker]

C --> D[恢复系统镜像或备份数据]

D --> E[利用数据恢复工具恢复个别文件]

```

## 5.3 效果评估:恢复成功与否的验证

最后,我们需要评估数据恢复的效果,确保数据的完整性和一致性。

### 5.3.1 评估数据恢复的效率和完整性

为了验证恢复的效率和完整性,可以采用以下方法:

- 对比恢复前后的数据文件,确保文件数量和内容一致。

- 测试关键应用程序和系统功能,检查其能否正常运行。

### 5.3.2 分析可能遇到的问题及其解决方案

在数据恢复过程中可能会遇到各种问题,比如恢复不完全、文件损坏等。对于这些问题,我们可以:

- 分析问题发生的可能原因,比如备份文件损坏、恢复工具选择不当等。

- 提供针对常见问题的解决方案,例如使用不同的备份工具、尝试手动修复文件。

经过以上的步骤,我们可以对数据恢复黄金策略有一个完整的实战演练。接下来,针对演练结果进行深入的分析和总结,为未来的实际操作打下坚实的基础。

0

0