【SSH性能优化】:7个技巧提升服务响应速度

发布时间: 2025-01-09 09:55:40 阅读量: 13 订阅数: 3

SSH整合问题-tomcat内存优化

# 摘要

随着远程管理需求的增长,SSH(安全外壳协议)作为网络服务的关键组成部分,其性能优化变得至关重要。本文从SSH的基础理论出发,深入探讨了SSH协议的工作原理和服务器的配置细节,进而着重讨论了提升SSH服务响应速度的技巧和服务器端的性能调整策略。此外,本文也关注了安全性能的平衡问题,分析了安全措施对性能的具体影响,并提出了在保障安全的同时优化性能的综合考量方法。最后,通过实践案例,展示了在大规模环境下SSH的部署策略以及常见问题的排查与解决,为提高SSH的效率提供了实操指南。

# 关键字

SSH性能优化;协议工作原理;服务器配置;响应速度;安全性能;实践案例

参考资源链接:[阿里龙蜥适配OpenSSH 9.8p1版本发布,修复CVE-2024-6387漏洞](https://wenku.csdn.net/doc/5f2nh4r5ct?spm=1055.2635.3001.10343)

# 1. SSH性能优化概述

在当今IT基础设施中,SSH(Secure Shell)作为一种广泛使用的网络协议,为安全远程登录和执行命令提供了基础保障。然而,随着企业规模的扩大以及网络攻击手段的日益复杂,SSH的性能优化成为提升系统安全和效率的关键。本章将简要介绍SSH性能优化的重要性和基本概念,为读者构建接下来章节内容的基础框架。

## 1.1 SSH优化的必要性

优化SSH服务不仅可以提高数据传输的效率,减少安全漏洞的风险,还能通过减少连接延迟和提升并发处理能力来提高用户体验。尤其在频繁的自动化脚本操作和大规模分布式系统的背景下,性能的提升显得尤为重要。

## 1.2 性能优化的范畴

优化工作通常涵盖了从基础的SSH配置调整到深入的系统内核参数调优,甚至是网络层面上的带宽和延迟管理。本章将从这些层面出发,为读者展示一个全面的SSH性能提升指南。

# 2. SSH基础理论与配置

## 2.1 SSH协议的工作原理

### 2.1.1 加密通信的基本流程

安全壳协议(Secure Shell,SSH)是一种加密网络协议,用于在不安全的网络中为计算机之间提供安全的加密通信。SSH的工作流程分为三个主要阶段:

1. **传输前的握手:** SSH客户端和服务器进行一次握手过程,确定通信双方的版本,同时协商出加密算法、密钥交换方法和消息认证码(MAC)算法。

2. **认证:** 客户端在进行通信前必须被服务器认证。认证可以是密码认证,也可以是基于密钥的认证。SSH支持多种认证方式,包括键盘交互式认证、公钥认证等。

3. **加密数据传输:** 一旦认证成功,双方将交换会话密钥,并用于加密后续的所有通信数据。整个会话期间,数据传输都是加密的,确保了数据在传输过程中的安全性和隐私性。

### 2.1.2 认证机制的细节解析

SSH认证机制的细节包括了几个主要的组成部分:

- **公钥基础设施(PKI):** SSH广泛使用公钥和私钥对进行认证。公钥可用于加密信息,而私钥则用于解密信息或创建数字签名。

- **证书和密钥管理:** 管理好每个用户和服务器的公钥和私钥对是保证SSH安全的关键。通常,用户需要妥善保管自己的私钥,并确保其不易被泄露。

- **密码和密钥认证:** 在认证阶段,用户可以使用密码进行认证。但更推荐使用密钥认证,因为基于密钥的方法可以提高安全性,避免了密码泄露的风险。

- **安全性和便利性的平衡:** 虽然密钥认证提供了更高的安全级别,但它需要对密钥的存储和管理更加小心。同时,还需要保证密钥的交换过程安全,以免密钥在传输过程中被截获。

## 2.2 SSH服务器的配置

### 2.2.1 常用配置文件详解

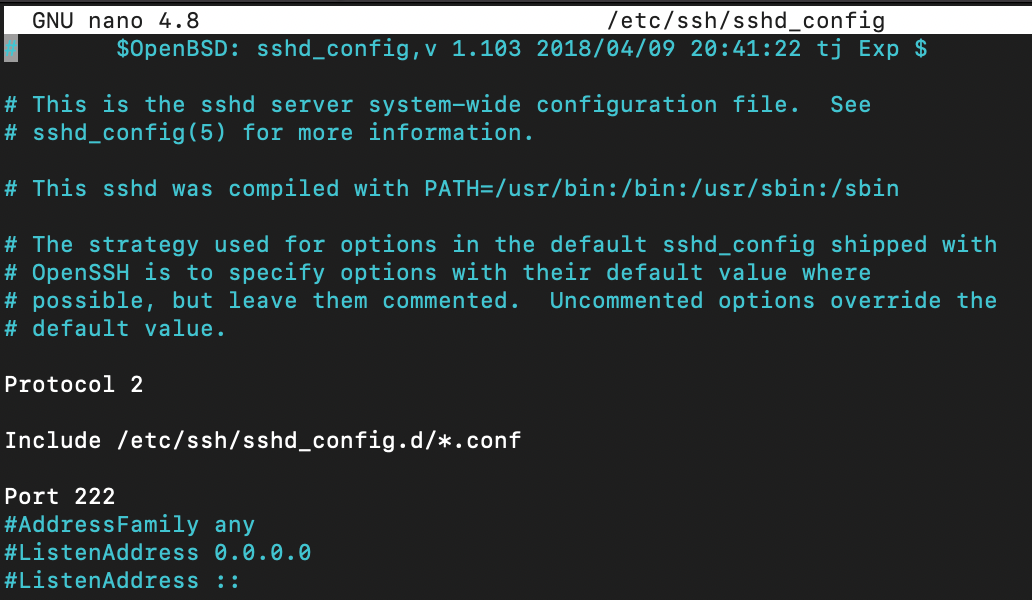

在Unix-like系统中,SSH服务器的配置主要集中在`/etc/ssh/sshd_config`文件中。这个文件中的每一行都是一个配置项,常见的配置包括:

- **监听端口:** `Port 22`,SSH默认监听的端口是22,可以根据需要更改为其他未被占用的端口。

- **允许用户登录:** `AllowUsers user1 user2`,此配置项用于限制哪些用户被允许通过SSH登录系统。

- **SSH密钥类型:** `HostKey /etc/ssh/ssh_host_rsa_key`,服务器会有一个或多个主机密钥用于身份验证。RSA、DSA和ECDSA都是常用的密钥类型。

- **密码和密钥认证:** `PasswordAuthentication yes`,此配置项用于启用或禁用密码认证。

### 2.2.2 安全设置的最佳实践

为了保障SSH服务的安全,以下是一些最佳实践:

- **更改默认端口:** 将SSH的默认端口从22更改为其他端口,以减少来自Internet的自动扫描和尝试登录的攻击。

- **使用密钥认证:** 禁用密码认证,并且只允许使用公钥认证。这可以通过`PasswordAuthentication no`和设置合适的公钥来实现。

- **限制root用户登录:** `PermitRootLogin no`,禁止直接以root用户身份通过SSH登录,以减少安全风险。

- **使用更安全的密钥类型:** 使用更安全的密钥类型,如Ed25519,而不是较早的DSA密钥。

- **定期更新密钥:** 定期更换密钥,并且确保私钥不被泄露。

在下一章节中,我们将深入探讨如何通过调整SSH端口和密钥类型来提升SSH服务的响应速度,这包括如何选择合适的端口,以及密钥类型和生成方式的选择。

# 3. 提升SSH服务响应速度的技巧

## 3.1 调整SSH端口和密钥

### 3.1.1 选择合适的端口

在使用SSH连接远程服务器时,默认情况下,SSH服务监听在22端口上。然而,22端口是众所周知的端口,很容易成为攻击者的首选目标。为了提升安全性,通常建议将SSH服务配置在非标准端口上。但要注意的是,端口的选择需要在保证安全的前提下,尽量避免选择那些已经被其他服务占用的端口。

此外,选择不同的端口也有可能对性能产生影响。理论上,数据在非标准端口传输时,如果该端口在系统中较少使用,可能会减少一些冲突,从而有助于提升响应速度。但这通常只在极高的并发连接场景下才会有明显效果。

选择端口时,也要考虑避免端口扫描器的扫描,通常选择49152到65535之间的高端口,这个范围内的端口通常不被常规扫描工具所关注,可以增加攻击者扫描的时间成本。

调整端口的步骤如下:

1. 打开SSH配置文件 `/etc/ssh/sshd_config`。

2. 找到 `#Port 22` 这一行,将 `22` 修改为你选择的端口号,例如 `Port 22222`。

3. 保存文件并重启SSH服务以应用更改:`sudo systemctl restart sshd`。

```bash

# 修改SSH端口示例

sudo sed -i 's/^Port 22/Port 22222/' /etc/ssh/sshd_config

sudo systemctl restart sshd

```

### 3.1.2 密钥类型和生成方式的选择

密钥类型和生成方式的选择对于提升SSH的响应速度也有一定的影响。目前主流的密钥类型包括RSA、DSA、ECDSA和Ed25519等。

- RSA密钥由于其兼容性较好,是最常被使用的一种,但其加密算法相对较慢,密钥长度越长,性能开销越大。

- DSA密钥的生成和验证速度稍快,但受到安全性的限制,在许多系统中不再推荐使用。

- ECDSA提供了较好的性能和安全性平衡,生成速度和密钥长度都有优势。

- Ed25519是目前最高效的密钥类型,特别是在验证时,提供了极快的性能和强大的安全性。

选择合适密钥类型的步骤:

1. 生成密钥对,例如使用Ed25519密钥:`ssh-keygen -t ed25519 -C "your_email@example.com"`。

2. 在生成过程中,可以选择密钥的存储路径和密码,如果希望提升性能,可以选择不设置密码(即留空)。

```bash

# 生成Ed25519密钥对的示例

ssh-keygen -t ed25519 -C "your_email@example.com"

```

## 3.2 优化SSH客户端设置

### 3.2.1 客户端配置文件的调整

SSH客户端的配置文件位于用户主目录下的 `.ssh/config` 文件。通过适当的配置,我们可以优化SSH连接,减少重复的握手过程,提高响应速度。

- 通过设置 `Host` 指令,可以指定针对特定服务器的连接参数。

- 使用 `ControlMaster` 和 `ControlPath` 可以开启SSH的多路复用功能,这样可以重用已有的连接,减少建立新连接的开销。

客户端配置文件 `~/.ssh/config` 示例:

```bash

# 针对特定主机的连接参数优化

Host example.com

HostName example.com

User username

Port 22222

IdentityFile ~/.ssh/id_ed25519

ControlMaster auto

ControlPath ~/.ssh/cm-%r@%h:%p

ControlPersist 600

```

### 3.2.2 连接重用和多路复用的优化

SSH多路复用技术允许在一个已有的SSH连接上打开多个新的会话,而不需要每次都进行完整的认证过程,这极大地减少了在频繁连接时的性能开销。

启用多路复用后,首次连接到服务器时需要进行完整的认证,一旦连接建立,后续的连接就可以直接复用该连接,从而大大减少了认证的开销。这在需要打开多个会话的情况下尤其有效。

多路复用的开启方法是设置 `ControlMaster` 为 `auto`,`ControlPath` 指定了控制连接的本地套接字文件,而 `ControlPersist` 参数用于设置主控连接在后台保持多久,例如 `600` 表示10分钟。

```bash

# SSH多路复用设置

Host *

ControlMaster auto

ControlPath ~/.ssh/cm-%r@%h:%p

ControlPersist 600

```

通过以上配置,客户端会尝试复用已有的连接。如果在10分钟内再次连接到同一个服务器,就会使用已存在的连接,而不是打开一个新的连接。这种方式可以显著提高效率,特别是对于通过慢速网络连接到远程服务器的情况。

请注意,使用多路复用功能时,需要确保本地和远程服务器的SSH配置都允许创建持久连接,而服务器端的配置通常在 `/etc/ssh/sshd_config` 中。

```bash

# SSH服务器端持久连接设置

AllowTcpForwarding yes

TCPKeepAlive yes

ClientAliveInterval 300

ClientAliveCountMax 3

```

以上配置允许TCP转发、保持连接活跃,并在连接闲置300秒后尝试重新激活,如果连续3次失败,则关闭连接。这些设置有助于保持连接的稳定性和响应速度。

# 4. SSH服务端性能调整

## 4.1 服务器端的优化技巧

### 4.1.1 优化SSH守护进程的参数

SSH守护进程(sshd)是SSH服务的核心,它负责监听客户端的连接请求,执行认证,并建立加密的会话。通过调整sshd的配置文件 `/etc/ssh/sshd_config`,可以对守护进程进行性能优化。以下是一些关键参数的调整示例及其解释:

```plaintext

MaxStartups 10:30:100

```

这个参数用于控制服务器可以同时处理的未认证连接的最大数量。`10:30:100` 的设置意味着:

- 在前10个连接尝试中,服务器将接受所有的连接。

- 在接下来的30个连接尝试中,服务器将按照一定的比例拒绝连接。

- 一旦超过40个连接尝试,服务器将只接受1/3的连接。

这样的设置可以帮助避免资源耗尽的情况,从而保证已经建立的连接的服务质量。

```plaintext

ClientAliveInterval 60

ClientAliveCountMax 5

```

这两个参数可以用来保持空闲连接的活跃状态。`ClientAliveInterval` 设置了服务器尝试向客户端发送保持活跃消息的间隔(以秒为单位)。如果在这段时间内没有数据交换,服务器会发送一个_alive_请求,客户端需要响应。`ClientAliveCountMax` 指定了服务器在终止连接前发送多少个这样的保持活跃请求。这些参数对于长连接特别有用,可以减少因网络问题导致的连接中断。

优化这些参数后,需要重启sshd服务以使更改生效:

```bash

sudo systemctl restart sshd

```

### 4.1.2 使用SSH硬件加速器

随着数据加密和安全要求的不断提升,纯软件加密开始面临性能瓶颈。硬件加速器可以协助处理高强度的加密和解密任务,从而提高整体性能。常见的硬件加速器包括专用的加密处理器、支持AES指令集的CPU等。

硬件加速器的使用涉及底层硬件配置,通常需要服务器管理员或专业的IT团队来安装相应的驱动程序,并配置相应的加密模块。在Linux系统中,这可能意味着加载特定的内核模块或使用特定的加密库。

```bash

modprobe your_crypto_module

```

一旦加载了硬件加速模块,sshd就可以通过配置文件利用这个模块来提升性能。

## 4.2 网络层面的性能优化

### 4.2.1 网络带宽和延迟的影响

网络带宽和延迟是影响SSH性能的重要因素。在高延迟的网络环境下,SSH会话中的交互响应时间会增加,用户可能会感受到明显的等待。优化带宽和降低延迟可以帮助提高SSH连接的响应速度。

网络带宽可以通过升级网络硬件(如路由器、交换机、网络接口卡)来提升。延迟的降低通常涉及到优化路由路径、使用更快速的互联网服务提供商或设置离用户更近的数据中心等。

### 4.2.2 数据压缩技术的运用

SSH默认支持数据压缩,它可以在数据传输前进行压缩,以减少网络传输量,从而提高性能。压缩在处理大量数据的远程操作时特别有用,如文件传输或大屏幕图像的远程显示。

压缩级别可以通过配置sshd来调整,一般有无压缩、低压缩、中压缩和高压缩四个等级,从0到9。数字越大,压缩率越高,但同时也会消耗更多的CPU资源。

```plaintext

Compression yes

CompressionLevel 6

```

在这个配置下,SSH连接将启用压缩,并使用6级压缩。使用压缩时,应权衡CPU负载和压缩带来的性能提升,尤其在CPU资源较为紧张的服务器上。

这一章节通过介绍SShd守护进程的参数优化和硬件加速器的使用,进一步深入到网络层面的性能优化,包括带宽和延迟的改进以及数据压缩技术的应用,帮助IT专业人员理解和实施具体的性能提升措施。在下一章节中,我们将探讨如何在保持SSH安全性的同时实现性能与安全的平衡。

# 5. SSH安全性能的平衡

## 5.1 安全措施对性能的影响

### 5.1.1 认证过程的开销分析

在SSH的认证过程中,服务器需要验证客户端提交的凭据,这个过程通常伴随着一定的计算开销。例如,在公钥认证时,服务器会对客户端的公钥和签名进行验证,该过程涉及对数据的解密和校验。这些操作在服务器端的CPU上进行,如果认证请求频繁发生,尤其是在高并发场景下,认证过程会占用大量的CPU资源,从而影响到整体的服务器性能。

安全策略的设计必须考虑到这一点。优化的方法可能包括限制认证尝试的次数,或者采用缓存机制,例如使用预先验证的方式来降低实时认证的开销。在实际操作中,可以考虑调整SSH服务的相关配置参数,如`PasswordAuthentication`和`PubkeyAuthentication`,来平衡性能与安全。

### 5.1.2 安全策略的性能权衡

选择合适的安全策略至关重要,因为不同的安全措施往往会在性能上带来不同程度的影响。例如,使用二步验证会比单因素认证提供更高级别的安全性,但这同时会带来额外的性能开销,因为需要处理额外的验证步骤。

在制定安全策略时,应该基于风险评估来选择适当的措施。对于那些对安全性要求极高的场景,可以接受相对较低的性能损失,但对于一般性应用,则需要找到最佳的安全与性能平衡点。SSH配置中的一些参数,例如`ChallengeResponseAuthentication`和`KbdInteractiveAuthentication`,都可以根据实际需要进行调整,以实现最佳的性能与安全平衡。

### 代码块示例

以下是一个SSH配置文件(sshd_config)中相关安全设置的示例代码段:

```conf

# /etc/ssh/sshd_config

# Limit password and public key authentication attempts

PasswordAuthentication no

PubkeyAuthentication yes

# Enable two-factor authentication

ChallengeResponseAuthentication yes

KbdInteractiveAuthentication yes

# Allow authentication using pre-authentication cache

UsePAM yes

```

### 参数说明

- `PasswordAuthentication no`: 关闭基于密码的认证,提升安全性,减少认证开销。

- `PubkeyAuthentication yes`: 开启公钥认证,虽然有额外的处理开销,但比密码认证更安全。

- `ChallengeResponseAuthentication yes`: 开启基于挑战响应的认证,适用于二步验证。

- `KbdInteractiveAuthentication yes`: 同样用于支持键盘交互式认证,用于二步验证。

- `UsePAM yes`: 使用可插拔认证模块(PAM),可实现更灵活的安全策略和用户验证。

## 5.2 安全与性能的综合考量

### 5.2.1 定期更新和补丁管理

为了维护系统的安全,定期更新和安装补丁是必不可少的。不过,频繁的更新可能会导致短暂的服务中断或性能下降。因此,需要合理的计划和安排更新周期。在更新过程中,可以暂时将服务器置于维护模式,并通过监控工具来观察性能变化,以便在出现问题时迅速响应。

### 5.2.2 安全审计与监控工具的运用

运用安全审计和监控工具可以帮助管理员了解SSH服务的使用情况,及时发现安全漏洞和性能问题。例如,使用`auditd`服务来记录SSH相关的安全事件,或者采用`sshd`的内置日志功能来跟踪认证尝试和连接信息。

通过收集这些数据,可以分析出潜在的安全威胁和性能瓶颈,从而进行针对性的优化。一个实用的工具是`SSHguard`,它可以根据日志文件自动检测入侵尝试,并作出反应,如限制IP地址的连接。

```bash

# 检查sshguard日志

grep 'SSH connection attempt' /var/log/sshguard.log

```

### 代码逻辑解读

在上述的代码块示例中,我们使用了`grep`命令来过滤`/var/log/sshguard.log`文件中包含'SSH connection attempt'字符串的行。这允许系统管理员快速识别和响应来自同一IP地址的多次SSH连接尝试,这可能是恶意行为的迹象。此外,管理员可以通过审计日志进一步检查这些行为,确定是否需要调整SSH服务的安全设置或采取其他安全措施。这种方法提高了对可疑活动的监控能力,同时保持了SSH服务的安全性和性能。

### 逻辑分析和参数说明

- `grep`: 这是一个文本搜索工具,用于搜索包含指定模式的文本行。

- `SSH connection attempt`: 这是被搜索的字符串模式,用来识别SSHguard日志中记录的SSH连接尝试。

- `/var/log/sshguard.log`: 这是SSHguard工具记录安全事件的日志文件路径。

综合安全性能考量中,我们确保了安全更新和补丁的及时应用,同时通过监控和审计工具来保持SSH服务的安全性。通过这种方式,我们可以在不影响性能的前提下,持续地提升SSH服务的安全性能。

# 6. SSH性能优化的实践案例

## 6.1 大规模环境下的SSH部署

### 6.1.1 负载均衡的设置

在大规模的SSH环境中,单个服务器往往难以满足高并发的需求。通过设置负载均衡,可以有效地将客户端请求分配到多个SSH服务器上,从而提高整体的访问性能和可靠性。

负载均衡可以通过硬件设备实现,也可以通过软件来配置。对于大多数应用场景,使用软件解决方案如HAProxy或Nginx可以有效地实现负载均衡。以下是使用HAProxy设置负载均衡的一个基本配置示例:

```haproxy

frontend ssh_front

bind *:22

default_backend ssh_back

backend ssh_back

mode tcp

balance roundrobin

server ssh1 192.168.0.1:22 check

server ssh2 192.168.0.2:22 check

server ssh3 192.168.0.3:22 check

```

在此配置中,`ssh_front` 前端绑定到所有网络接口的22端口,并将流量转发到名为 `ssh_back` 的后端。后端使用轮询算法 `roundrobin` 分配连接到三个不同的SSH服务器,即 `ssh1`, `ssh2`, 和 `ssh3`。

### 6.1.2 分布式SSH服务的架构设计

在大规模分布式环境中,SSH服务通常需要跨越多个数据中心或云环境。设计一个灵活且可扩展的SSH服务架构,需要考虑以下几个方面:

- **高可用性**:确保SSH服务可以自动故障转移,无需人工干预。

- **弹性伸缩**:根据负载自动增加或减少SSH服务器资源。

- **数据同步**:在多个SSH服务器之间同步用户数据,以提供一致的用户体验。

- **安全性**:确保服务之间的数据传输是加密的,且认证机制得到加强。

为了实现这些目标,可以利用云计算平台提供的资源编排工具,如Kubernetes或Docker Swarm,来管理SSH服务的容器化实例。这些工具提供了自动扩展、自我修复和负载均衡的特性,有助于构建一个健壮的SSH服务架构。

## 6.2 常见问题的排查与解决

### 6.2.1 性能瓶颈的诊断方法

当SSH服务的性能不再满足需求时,就需要进行性能瓶颈的诊断。性能瓶颈可能是由CPU、内存、网络或磁盘I/O等因素引起的。以下是一些常见的诊断方法:

- **资源监控**:使用 `top`, `htop`, `iostat`, `ifstat` 等工具实时监控服务器的资源使用情况。

- **日志分析**:检查SSH服务日志,可以发现连接失败、认证失败或其他异常情况。

- **压力测试**:使用 `ab`, `wrk` 或 `locust` 等工具进行压力测试,以模拟高负载时的性能表现。

- **网络诊断**:使用 `ping`, `traceroute`, `mtr` 等工具检查网络连通性和延迟。

### 6.2.2 优化效果的评估与监控

在实施了优化措施之后,需要对优化效果进行评估与持续监控。这可以通过以下方法实现:

- **性能指标跟踪**:设置阈值,当性能指标超过或低于预设阈值时,接收警报通知。

- **定期报告**:使用 `cron` 定期生成性能报告,分析长期趋势和周期性波动。

- **系统审计**:定期进行系统审计,检查配置文件的更改、系统版本更新等。

优化效果的评估通常需要结合具体的业务需求,使用KPI(关键性能指标)来衡量。例如,对于SSH服务,响应时间、并发连接数和会话断开率等都可以作为KPI。

通过实际案例介绍负载均衡、分布式架构设计、性能瓶颈诊断以及优化效果评估的具体操作方法,使得章节内容不只停留在理论层面,而是具有实际操作和应用价值。这可以给有经验的IT从业者带来深入的理解,并提供具体的执行步骤和参数配置,帮助他们更好地应用到实际工作中。

0

0