网络安全强化:NetAssist在入侵检测中的关键作用

发布时间: 2025-01-04 20:02:10 阅读量: 14 订阅数: 11

# 摘要

随着网络技术的快速发展,网络安全成为信息安全领域中的热点问题。本文首先概述了网络安全的基础知识和入侵检测的重要性。随后,对NetAssist工具进行了详细介绍,包括其核心功能、设计理念、工作机制、与传统入侵检测系统的比较,以及数据捕获、分析流程和威胁检测响应策略。本文还详细探讨了NetAssist的安装与配置流程、系统要求、基本配置参数、性能优化技巧及高级配置选项。通过分析NetAssist在检测常见网络攻击和系统安全状态监控与报告中的应用实践,本文揭示了其在实际网络环境中的有效性。最后,本文展望了NetAssist的高级功能、定制化潜力以及人工智能和云安全等新技术在网络安全领域中的应用前景。

# 关键字

网络安全;入侵检测;NetAssist工具;系统配置;性能优化;威胁防护策略

参考资源链接:[NetAssist网络调试助手用户手册.pdf](https://wenku.csdn.net/doc/6401abd0cce7214c316e9992?spm=1055.2635.3001.10343)

# 1. 网络安全基础与入侵检测概述

网络安全是信息安全的一个重要分支,它不仅涉及到保护数据和软件不受非法访问和破坏,还包括网络设备、服务器以及终端的防护。网络攻击和入侵手段不断演变,从最初的简单恶意脚本到现在的高级持续性威胁(APT),复杂性日益增加。为了应对这些挑战,入侵检测系统(IDS)应运而生,成为网络安全防御体系中不可或缺的一环。

入侵检测系统分为基于主机(HIDS)和基于网络(NIDS)两类,它们通过监控网络流量或系统日志,发现可疑行为或违反安全策略的行为。当前,入侵检测技术正向着智能分析和快速响应的方向发展,以应对日益增长的安全威胁。下面将详细介绍NetAssist,一款集成了最新技术的入侵检测工具,它提供了一个全面的安全监控和威胁识别解决方案。

# 2. NetAssist工具简介及其工作原理

### 2.1 NetAssist工具的功能和特点

#### 2.1.1 NetAssist的核心功能

NetAssist是一款先进的网络安全工具,它的核心功能体现在以下几个方面:

- **实时监控和数据捕获**:NetAssist能够对网络流量进行实时监控,捕获关键数据包以便进一步分析。

- **深度包检测(DPI)**:工具利用先进的DPI技术,深度分析经过网络的每个数据包,以识别恶意流量和潜在的攻击行为。

- **自动化威胁识别**:通过集成的智能算法,NetAssist可以自动识别已知的攻击模式和可疑的网络行为。

- **响应和缓解措施**:识别到威胁后,NetAssist能及时采取措施,如隔离受影响的系统,或主动防御正在发生的攻击。

- **可视化报告**:提供直观的攻击和安全事件可视化报告,帮助安全团队快速做出决策。

```mermaid

graph LR

A[监控与捕获] --> B[深度包检测]

B --> C[威胁识别]

C --> D[自动响应]

D --> E[可视化报告]

```

#### 2.1.2 NetAssist的设计理念

NetAssist的设计理念是为了解决现代网络安全面临的复杂问题,特别是在入侵检测领域。其核心是:

- **用户友好性**:让技术团队即使是非安全专家也能轻松操作和解读结果。

- **准确性与效率**:通过先进的算法和人工智能确保高准确率的检测,并且尽量减少误报和漏报。

- **可扩展性**:NetAssist支持模块化设计,可以轻松扩展以应对不断变化的网络威胁和安全挑战。

- **集成与兼容性**:能够与现有的安全系统和IT基础设施无缝集成。

### 2.2 NetAssist的工作机制

#### 2.2.1 数据捕获与分析流程

NetAssist的数据捕获和分析流程遵循以下步骤:

- **流量捕获**:通过网络接口卡(NIC)工作在混杂模式下,捕获网络上所有的流量。

- **流量过滤**:根据用户定义的规则集,对流量进行初步的过滤,排除不需要进一步分析的流量。

- **数据包解码和分析**:将捕获的数据包解码,利用预定义的签名库和异常检测模型分析数据包内容。

- **威胁检测**:通过实时分析和历史数据分析,匹配已知威胁的特征和模式。

- **告警生成**:检测到威胁后,系统生成告警,并提供相应的响应措施建议。

```mermaid

graph LR

A[流量捕获] --> B[流量过滤]

B --> C[数据包解码]

C --> D[威胁检测]

D --> E[告警生成]

```

#### 2.2.2 威胁检测与响应策略

NetAssist威胁检测策略包括:

- **基于签名的检测**:利用已有的攻击签名进行检测。

- **异常行为分析**:通过机器学习模型,对网络行为进行分析,识别出异常行为。

- **上下文分析**:结合网络环境和上下文信息,提升检测准确度。

响应策略包括:

- **实时阻止**:在检测到威胁时,可以实时阻止攻击源的IP地址。

- **隔离和封锁**:对可疑的设备或用户进行隔离处理,避免安全事件扩散。

- **记录和报告**:详细记录威胁事件,并生成报告供后续分析和审计使用。

#### 2.2.3 NetAssist与传统入侵检测系统的比较

NetAssist与传统入侵检测系统(IDS)相比,具有以下优势:

- **自学习能力**:传统IDS依赖于固定的签名数据库,而NetAssist可以通过机器学习持续优化检测能力。

- **实时分析**:传统IDS多为事后分析,NetAssist提供实时的流量分析和威胁检测。

- **准确性和低误报**:NetAssist减少误报的同时,提高了对新型攻击和复杂攻击的检测准确率。

通过对比,NetAssist展现了其在现代网络安全环境中的优势,更好地满足当前网络安全的要求。

# 3. NetAssist的安装与配置

在深入探讨NetAssist的安装与配置之前,我们需要明确它的系统要求和工作流程,以确保这一过程顺利进行。本章节将涵盖从理解硬件与软件的兼容性开始,到详细的安装步骤,再到配置和性能优化的每一个方面。

## 3.1 NetAssist的系统要求和安装步骤

### 3.1.1 硬件与软件的兼容性

NetAssist作为一个网络监控和入侵检测工具,其系统要求相对适中,以保证在大多数环境下都能顺利运行。以下是硬件与软件兼容性的一些关键点:

- **硬件要求**:

- 最低配置:双核CPU,2GB RAM,10GB硬盘空间。

- 推荐配置:四核CPU,4GB RAM或以上,20GB硬盘空间或以上。

- 网络接口:至少一个千兆网卡,用于捕获网络流量。

- **操作系统**:

- Linux发行版(如Ubuntu Server 18.04 LTS或更高版本)

- Windows Server(需要使用虚拟化技术如VMware或Hyper-V)

- **软件依赖**:

- 必须具有Python 3.6+环境,以及pip3包管理器。

- 需要安装libpcap库以进行数据包捕获。

- **其他工具**:

- 为方便使用,建议安装SSH客户端和远程桌面工具。

- 安装文本编辑器,如vim或nano,用于编辑配置文件。

### 3.1.2 安装过程详解

在本小节中,我们将按照步骤逐一详解NetAssist的安装过程:

1. **下载安装包**:

- 访问NetAssist官方网站或GitHub仓库下载最新的安装包。

2. **环境准备**:

- 确保系统更新到最新状态,并安装好所有软件依赖。

- 关闭防火墙或配置相应规则,允许NetAssist的正常运行。

3. **安装命令执行**:

- 打开终端,切换到下载目录。

- 使用命令行解压安装包,并执行安装脚本:

```bash

tar -xvzf netassist安装包.tar.gz

cd netassist安装包目录

sudo ./install.sh

```

4. **配置初始设置**:

- 安装完成后,根据提示配置初始设置,包括网络接口、监控参数等。

- 按照提示输入管理员密码,用于后续的安全访问。

5. **启动与验证**:

- 使用安装脚本中的启动命令,或直接运行NetAssist服务。

- 在浏览器中输入指定地址访问Web界面,验证安装是否成功。

```bash

sudo netassist start

```

## 3.2 NetAssist的配置与优化

### 3.2.1 基本配置参数介绍

NetAssist提供了灵活的配置选项来适应不同的网络环境和安全需求。以下是一些重要的基本配置参数:

- **接口配置**:用于指定需要监控的网络接口。

- **日志级别**:设置日志记录的详细程度,帮助调试或监控。

- **更新频率**:设置检测规则的更新周期,确保检测机制的及时性。

- **报警阈值**:设定报警的触发条件,包括流量大小、攻击次数等。

### 3.2.2 性能优化技巧

为了确保NetAssist能够更高效地运行,以下是一些性能优化技巧:

- **内存优化**:合理分配内存使用,避免不必要的资源浪费。

- **数据流优化**:使用管道和缓冲技术减少数据处理的延迟。

- **数据库管理**:定期清理旧的日志文件,优化数据库查询速度。

### 3.2.3 高级配置选项解析

NetAssist的高级配置选项提供了更为细致和强大的功能,包括:

- **自定义规则集**:允许用户根据具体需求创建和加载自定义检测规则。

- **集成外部服务**:比如与IDS、IPS或SIEM系统集成,形成更全面的安全防护体系。

- **用户权限管理**:精细化的用户权限配置,确保各管理员权限明确且安全。

以上详细介绍了NetAssist的安装过程和配置选项,以及如何根据不同的网络环境和安全需求进行优化。在后续的章节中,我们将深入了解NetAssist如何应用于检测和分析常见的网络攻击,并探讨如何生成定制化的安全报告。

# 4. NetAssist在入侵检测中的应用实践

## 4.1 常见网络攻击的检测与分析

### 4.1.1 针对DoS和DDoS攻击的检测

NetAssist工具在检测分布式拒绝服务(DDoS)攻击时,能够分析大量网络流量数据,识别异常的流量模式。DDoS攻击通常表现为流量激增,NetAssist通过流量监控和流量模式分析,能够及时发现并响应此类攻击。在代码块中,我们可以看到一个检测DDoS攻击的简单策略配置示例:

```json

{

"attack_threshold": 1000, // 设定每秒请求数阈值

"attack_duration": 60, // 设定攻击持续时间阈值(秒)

"attack_signature": [ // 攻击签名特征

"SYN flooding",

"Ping of Death"

]

}

```

- 逻辑分析:本代码段定义了DDoS攻击检测的配置参数。如果网络流量超过每秒1000个请求,并持续超过60秒,同时匹配到攻击特征签名,NetAssist将触发警报。

- 参数说明:`attack_threshold` 指定了流量阈值,`attack_duration` 指定了攻击持续时间,`attack_signature` 是已知的攻击特征签名列表。

在NetAssist中启用此策略后,可以通过实时监控界面查看攻击警报,并进行进一步分析。

### 4.1.2 针对SQL注入和XSS攻击的检测

针对SQL注入和跨站脚本(XSS)攻击,NetAssist通过模式匹配和异常行为分析进行检测。当工具检测到不正常的SQL语句模式或者恶意脚本注入尝试时,会触发相应的警报。SQL注入检测策略配置示例如下:

```lua

function detect_sql_injection(packet)

if string.find(packet.data, "DROP TABLE") or string.find(packet.data, "UNION SELECT") then

trigger_alarm("SQL Injection detected")

end

end

```

- 逻辑分析:此Lua脚本定义了一个检测SQL注入的函数,当发现包含特定SQL注入攻击模式的包时,会触发警报。

- 参数说明:`packet.data` 表示捕获到的数据包内容,`string.find` 函数用于在数据包中搜索特定的注入模式。

XSS攻击检测通常需要结合上下文分析,NetAssist内置了相应的上下文分析算法以提高检测准确性。对于发现的攻击,NetAssist不仅提供即时警报,还可以记录攻击详情,便于后续的追踪和取证。

## 4.2 系统安全状态的监控与报告

### 4.2.1 实时监控界面解读

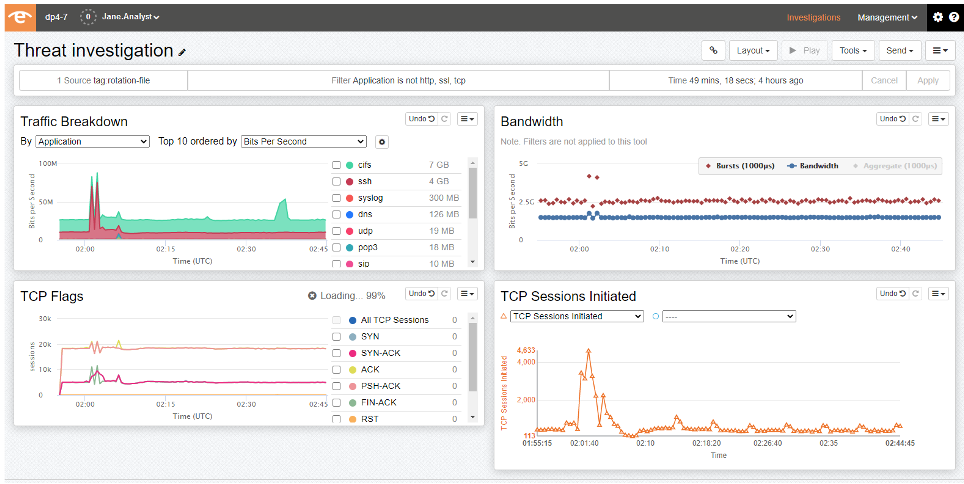

NetAssist的实时监控界面提供了一个直观的视图,显示当前网络的安全状态。监控界面通常包括实时流量图、攻击警报列表、系统资源使用情况等。这些信息帮助安全管理员快速识别问题,并作出反应。例如,实时流量图可以显示异常流量,攻击警报列表可以展示最近的攻击事件,资源使用情况可以监控系统性能。

### 4.2.2 定制化安全报告生成

NetAssist允许用户生成定制化的安全报告,这些报告可以基于检测到的攻击类型、影响程度、响应措施等定制。生成报告的步骤通常包括选择报告模板、定义报告的时间范围、选择报告中应包含的事件类型,以及设置报告的格式。下面是一个生成报告的代码示例:

```python

from netassist.report import generate_report

report = generate_report(

template="security_report_template.html",

start_date="2023-01-01",

end_date="2023-01-31",

event_types=["DDoS", "SQL_Injection"],

format="pdf"

)

```

- 逻辑分析:该Python代码利用NetAssist的报告生成功能,选择了一个名为"security_report_template.html"的报告模板,并指定了报告的时间范围。同时定义了报告中应包含的事件类型为DDoS和SQL Injection,并指定了报告的格式为PDF。

通过这种方式,管理员可以定期生成安全报告,以便进行内部审计和合规性报告。

### 4.2.3 审计日志和事件管理

NetAssist通过审计日志记录所有安全事件以及对这些事件的响应措施。事件管理功能使得安全团队能够对特定事件进行注释、分类和跟踪,从而提高事件响应的效率。例如,管理员可以利用内置的搜索功能快速定位特定事件,如下所示:

```sql

SELECT * FROM events WHERE event_type='SQL_Injection' AND timestamp > '2023-01-01 00:00:00'

```

- 逻辑分析:这个SQL查询示例展示了如何从事件表中检索特定类型的事件,并限定查询的时间范围。

- 参数说明:`events` 是存储事件记录的表名,`event_type` 是事件类型字段,`timestamp` 是事件发生的时间戳字段。

通过对审计日志的管理和分析,NetAssist帮助管理员深入理解攻击者的行为模式,从而在未来的安全策略中进行优化和调整。

# 5. NetAssist的高级功能与定制化

NetAssist作为一个强大的网络安全工具,它提供的不仅仅是基础的入侵检测功能,还有丰富的高级功能和定制化选项,以应对不断演进的网络安全威胁。本章将深入探讨NetAssist的扩展模块和插件系统,以及如何实现高级威胁防护策略。

## 5.1 NetAssist的扩展模块和插件系统

NetAssist的强大不仅仅在于它自身提供的功能,还包括它的扩展性和灵活性。通过第三方插件的加入和自定义模块的开发,NetAssist能够变得更加多才多艺。

### 5.1.1 第三方插件的获取与安装

NetAssist支持多种第三方插件,这些插件可以极大地扩展NetAssist的功能,例如支持新的协议解析、增加新的检测能力、或者改进用户界面等。

1. 插件获取:首先需要确定插件的来源,可以是NetAssist官方网站、信誉良好的第三方安全社区或者经过信任的开发者。在确定插件的安全性和兼容性后,下载插件包。

```bash

# 下载插件

wget [插件下载链接]

```

注意:下载链接应该是可靠的来源,以防下载到恶意软件。

2. 插件安装:下载完成后,根据插件提供的安装说明进行安装。通常插件会包含一个安装脚本,可以简化安装过程。

```bash

# 安装插件

chmod +x plugin-installation-script

./plugin-installation-script

```

在安装过程中,脚本会自动检查NetAssist的版本、系统依赖和其他可能影响插件运行的因素。

3. 验证安装:安装完毕后,需要验证插件是否正常工作。

```bash

# 验证插件

netassist --check-plugins

```

如果插件安装正确,它应该会出现在NetAssist的插件列表中,并且能够被NetAssist正确调用。

### 5.1.2 自定义模块开发基础

对于具有开发能力的用户,NetAssist提供了一个强大的API接口,允许用户开发自己的模块来实现特定功能。

1. API接口文档:首先,需要获取NetAssist的API文档,了解如何编写自定义模块。API文档通常包含模块的结构、接口调用方法以及示例代码。

2. 编写模块:使用NetAssist提供的API编写模块代码。模块通常需要处理数据捕获、分析以及与NetAssist的主程序进行通信。

```python

# 示例:一个简单的自定义模块

class CustomModule:

def process_data(self, data):

# 处理数据逻辑

return processed_data

```

3. 模块测试:编写完成后,需要对模块进行充分的测试,确保其能够在NetAssist的环境中稳定运行,并且不会影响其他功能的执行。

4. 模块部署:测试无误后,将模块部署到NetAssist中,并进行实际场景下的运行验证。

## 5.2 高级威胁防护策略的实现

为了应对日益复杂化的网络威胁,NetAssist引入了基于行为分析的防护机制,并且集成了机器学习技术,以提升防护的智能化和准确率。

### 5.2.1 基于行为分析的防护机制

行为分析是一种有效的安全防护手段,它关注的是网络活动的异常行为,而不仅仅是已知的攻击签名。

1. 行为分析原理:通过收集和分析网络流量、系统日志等数据,建立起正常的网络行为模型。之后,实时监控网络活动,一旦发现偏离正常模型的行为,就进行警报。

```mermaid

flowchart LR

A[收集网络活动数据] --> B[建立正常行为模型]

B --> C[实时监控网络活动]

C -->|偏离正常模型| D[触发警报]

C -->|正常行为| E[继续监控]

```

2. 部署与实施:在NetAssist中配置行为分析相关的参数,并进行监控策略的设置。需要特别注意的是,行为分析的参数设置需要根据实际网络环境和业务特点进行调整,以避免产生大量的误报和漏报。

### 5.2.2 机器学习在NetAssist中的应用

随着人工智能技术的发展,NetAssist也引入了机器学习算法,以提高其检测威胁的准确性。

1. 机器学习模型:NetAssist使用机器学习模型来识别网络流量中的异常模式。这些模型通过大量的历史数据训练而来,能够适应不断变化的网络环境。

2. 模型训练与应用:在NetAssist中,可以通过上传训练好的模型文件,或者直接在NetAssist环境中训练模型。在应用模型进行威胁检测时,NetAssist将自动调用模型进行实时分析。

```python

# 机器学习模型应用示例代码

import model

ml_model = model.load('threat_detection_model.pkl')

data = get_network_data()

prediction = ml_model.predict(data)

```

3. 结果反馈与优化:将机器学习模型的预测结果作为反馈,用于进一步优化模型的准确率。通过不断迭代,可以使模型更加精准地识别出新型威胁。

通过以上章节的深入探讨,NetAssist的高级功能与定制化能力可见一斑。它不仅能够满足用户对于传统入侵检测的需求,还能够提供前沿的网络安全防护手段,使得NetAssist成为网络安全从业者手中的一柄利剑。

# 6. NetAssist的未来发展趋势与展望

在不断发展的信息技术领域,安全工具和解决方案必须持续进化,以应对新的威胁和挑战。NetAssist作为一款先进的网络入侵检测系统,其未来的发展趋势与展望也备受业界关注。

## 6.1 网络安全技术的最新进展

随着人工智能和机器学习技术的飞速进步,网络安全领域正在经历一场革新。NetAssist也在不断地融入这些新技术,以提升其威胁检测和响应的智能化水平。

### 6.1.1 人工智能与网络安全

人工智能(AI)在网络安全中的应用已经开始改变游戏规则。通过深度学习和模式识别,AI可以快速学习到新的威胁特征,并自动更新检测规则。NetAssist正在集成AI技术,以提高其自动化程度和准确性,从而能够更快地识别和阻断复杂攻击。

```python

# 示例代码:使用Python实现一个简单的AI威胁检测模型

from sklearn.ensemble import RandomForestClassifier

from sklearn.model_selection import train_test_split

from sklearn.metrics import accuracy_score

# 假设我们有一组预先标记的网络流量数据,包含攻击和正常流量

X = ... # 网络流量特征数据

y = ... # 流量标签(攻击或正常)

# 划分训练集和测试集

X_train, X_test, y_train, y_test = train_test_split(X, y, test_size=0.2)

# 训练AI模型

model = RandomForestClassifier()

model.fit(X_train, y_train)

# 在测试集上评估模型效果

predictions = model.predict(X_test)

print(accuracy_score(y_test, predictions))

```

### 6.1.2 云安全与分布式检测

随着云计算的普及,云安全成为了一个新的关注点。NetAssist的未来发展将包括云安全领域的应用,比如通过分布式检测机制,NetAssist可以在云环境中实现更加灵活和高效的威胁检测。

## 6.2 NetAssist的持续进化

NetAssist不会停滞不前。它的未来发展将包含新特性的添加、改进现有功能以及增强用户体验。

### 6.2.1 预计的新特性与改进

为了保持与最新网络安全趋势的同步,NetAssist预计将会引入如下新特性:

- **自动化响应机制**:在检测到威胁时,自动采取措施隔离或阻止攻击。

- **数据可视化改进**:提供更直观的数据分析和报告功能,方便用户迅速做出决策。

- **扩展的设备兼容性**:支持更多的网络设备和系统,以适应各种网络环境。

### 6.2.2 社区和开发者对未来发展的贡献

NetAssist的成功也归功于其背后的社区和开发者团队。他们的贡献将对NetAssist的未来发展起到关键作用。社区可以提供:

- **用户反馈**:直接从用户那里获得产品的使用反馈,了解用户需求和痛点。

- **开发支持**:贡献代码、插件和模块,以扩展NetAssist的功能和性能。

- **知识分享**:举办研讨会、编写博客和文档,分享有关安全威胁和防御策略的知识。

通过社区和开发者的共同参与,NetAssist将继续在网络安全领域保持领先地位,并为用户带来更加强大和可靠的安全保护。

0

0