网络安全演练:在Cisco Packet Tracer 6.0中实现安全配置

发布时间: 2024-12-13 15:28:56 阅读量: 3 订阅数: 11

参考资源链接:[思科Packet Tracer 6.0正式版安装教程:中文汉化与配置指南](https://wenku.csdn.net/doc/66p96zr52v?spm=1055.2635.3001.10343)

# 1. 网络安全演练概述

网络安全演练,简而言之,是一种模拟网络安全事件的训练方法,旨在评估和改善组织的安全防护能力。通过对不同类型的网络攻击进行模拟,组织能够测试其安全策略的有效性,并对潜在的网络安全风险进行提前准备和响应。

网络安全演练通常涉及到团队协作,以确保不同部门和个人之间能够有效地沟通和协调。演练中,参与者需要识别攻击,采取防御措施,并执行应急响应计划,旨在尽可能减少攻击造成的影响。

为了开展网络安全演练,需要明确演练目标、设计攻击场景、搭建模拟环境、执行演练计划,并在演练结束后进行评估和报告。这一过程不仅涉及技术层面的操作,还包含管理和沟通的策略。

网络安全演练的目标通常包括:

- 评估当前网络安全策略的有效性

- 测试团队的响应和处理能力

- 加强人员的安全意识和操作熟练度

演练计划的设计需要综合考虑组织的规模、行业特点以及现有的安全架构,确保模拟攻击场景的真实性。同时,演练的执行和后续评估都是确保网络安全演练成功与否的关键因素。

网络安全演练是信息安全领域的一项重要工作,它不仅仅是一次性的活动,而应成为组织持续安全改进和防御机制优化的一部分。通过定期进行网络安全演练,组织能够保持其网络安全策略的现代性和实用性,减少网络攻击造成的损失。

# 2. ```

# 第二章:Cisco Packet Tracer 6.0基础

Cisco Packet Tracer 6.0是一款由Cisco开发的网络模拟软件,它可以模拟真实的网络环境,让网络工程师、IT专业的学生或者老师在不受真实物理设备限制的情况下,搭建和测试网络拓扑结构。本章将介绍Cisco Packet Tracer 6.0的基本安装配置、界面布局、网络设备与协议支持,以及如何搭建安全演练环境。

## 2.1 Cisco Packet Tracer 6.0简介

### 2.1.1 平台的安装与配置

安装Cisco Packet Tracer 6.0之前,需要确认计算机满足最低系统要求,例如操作系统版本、处理器、内存等。安装包可以从Cisco官方网站免费下载。安装过程如下:

- 访问Cisco官方网站并下载Cisco Packet Tracer 6.0安装程序。

- 运行安装程序,根据安装向导的提示进行下一步操作。

- 确认安装路径,可选择默认路径或自定义路径。

- 在安装选项中,选择适合的组件进行安装,一般建议全选以获取全部功能。

- 点击安装按钮,等待安装完成。

安装完成后,Cisco Packet Tracer 6.0通常会默认启动。如果需要配置相关选项,可以通过程序菜单进入设置界面,进行界面语言、快捷键绑定等配置。

### 2.1.2 界面布局与基本操作

Cisco Packet Tracer 6.0的界面布局主要分为几部分:

- **主窗口**:显示所有网络设备和连接线路。

- **逻辑工作区**:用于创建和修改网络拓扑结构。

- **设备栏**:列出了所有可用的网络设备。

- **逻辑工具栏**:提供了各种网络设备图标。

- **底部状态栏**:显示当前操作和活动状态。

基本操作步骤包括:

1. 打开Cisco Packet Tracer 6.0程序。

2. 从设备栏中选择需要的网络设备,拖拽至逻辑工作区。

3. 使用逻辑工具栏中的连线工具,连接不同的网络设备。

4. 双击网络设备图标,可以打开设备配置界面。

5. 通过配置界面,可以设置接口IP地址、子网掩码等参数。

## 2.2 网络设备与协议

### 2.2.1 支持的网络设备类型

Cisco Packet Tracer 6.0支持众多的Cisco网络设备,这些设备包括但不限于以下类型:

- **路由器**:用于连接不同的网络,控制数据包的传递。

- **交换机**:进行数据帧的转发,支持VLAN划分。

- **无线接入点**:提供无线网络连接。

- **PC、服务器**:模拟终端用户和网络服务。

- **防火墙、IDS**:提供安全策略配置和入侵检测。

### 2.2.2 常用网络协议概览

在网络设备配置和网络连接中,常用到的网络协议包括:

- **IP协议**(IPv4和IPv6):定义了数据包的地址和传输方式。

- **TCP**:提供可靠的、面向连接的数据传输服务。

- **UDP**:提供无连接的数据传输服务,常用于视频和音频流。

- **ICMP**:用于网络设备之间的状态查询和错误报告。

- **DHCP**:用于自动分配网络设备的IP地址。

这些协议的配置和理解对于构建有效的网络拓扑是至关重要的。

## 2.3 安全演练环境搭建

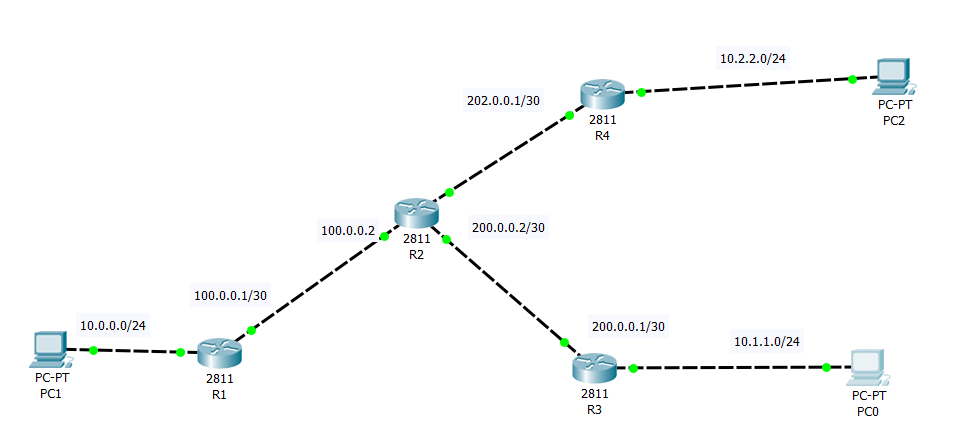

### 2.3.1 创建网络拓扑结构

创建网络拓扑结构的基本步骤如下:

1. 在逻辑工作区中,从设备栏选择需要的设备图标。

2. 将它们拖拽到逻辑工作区,并排列成所需的网络结构。

3. 使用连线工具连接路由器、交换机和终端设备等。

4. 对于有线连接,直接拖拽连接线即可;对于无线连接,需要设置无线接入点并进行相关配置。

5. 在设备配置界面中,设置必要的网络参数,如IP地址、子网掩码等。

创建完网络拓扑之后,可以对网络设备进行测试,确保它们之间可以正常通信。

### 2.3.2 配置设备基础参数

配置设备基础参数涉及的操作包括:

1. 配置IP地址:在设备配置界面设置设备的网络接口IP地址和子网掩码。

2. 配置默认网关:将设备的默认网关设置为路由器的连接接口。

3. 验证连通性:使用命令如ping测试设备之间是否能正常通信。

4. 配置路由:对于复杂的网络,需要手动配置静态路由或启用动态路由协议。

完成这些基础配置后,一个简单的网络环境就搭建好了,为进一步的安全演练提供了基础平台。

在下一章节中,我们将深入探讨如何实施网络安全策略,包括访问控制列表(ACL)的应用、身份验证与授权机制的配置,以及加密技术实践等内容。

```

# 3. 网络安全策略实施

网络安全策略是构建安全网络环境的核心。本章将详细介绍如何利用访问控制列表(ACL)进行网络流量的过滤,实施身份验证和授权来控制访问权限,以及部署加密技术以确保数据传输的安全性。通过这些策略的实施,可以有效地保护网络资源,抵御潜在的安全威胁。

## 3.1 访问控制列表(ACL)应用

### 3.1.1 ACL的基本配置

ACL是网络安全策略中不可或缺的一部分,它定义了网络流量的过滤规则。ACL可以应用于路由器和交换机的接口,用来控制进出设备的流量。

在Cisco Packet Tracer中,我们可以通过以下步骤来配置ACL:

1. 打开Cisco Packet Tracer并构建网络拓扑。

2. 选择需要配置ACL的路由器或交换机。

3. 进入全局配置模式。

```plaintext

Router> enable

Router# configure terminal

```

4. 应用ACL到相应的接口,并进入接口配置模式。

```plaintext

Router(config)# interface [type number]

Router(config-if)# ip access-group [number] [in|out]

```

5. 在全局配置模式下,定义ACL规则。

```plaintext

Router(config)# access-list [number] [permit|deny] [source] [wildcard]

```

### 3.1.2 高级AC

0

0