【光猫配置文件维护必知】:加密解密工具的日常使用与维护技巧

发布时间: 2024-12-05 05:16:58 阅读量: 8 订阅数: 12

参考资源链接:[中兴光猫cfg文件加密解密工具ctce8_cfg_tool使用指南](https://wenku.csdn.net/doc/obihrdayhx?spm=1055.2635.3001.10343)

# 1. 光猫配置文件的安全性与重要性

在当今数字化时代,光猫配置文件的保护已经成为了网络设备安全领域的一个重要议题。光猫作为家庭或小型办公室网络的关键设备,其配置文件中存储了包括用户名、密码、网络安全设置等敏感信息,如果遭到未授权访问或修改,可能导致严重的安全漏洞或服务中断。

## 1.1 光猫配置文件的基本构成

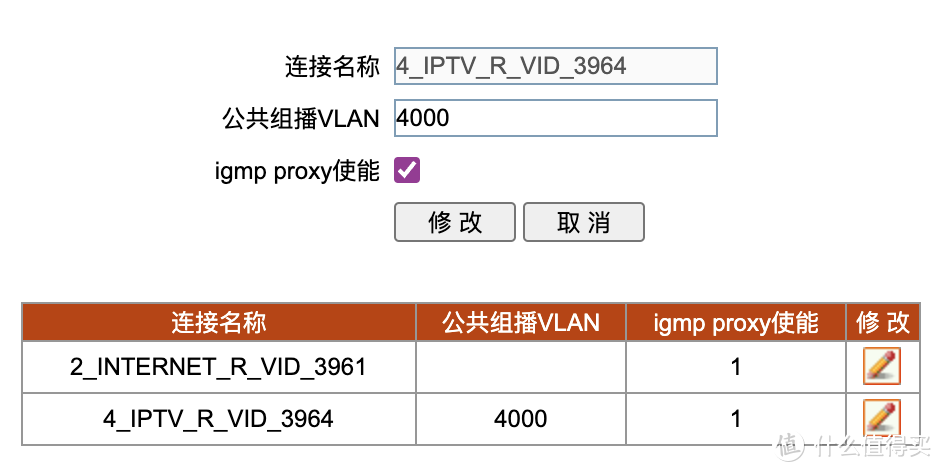

光猫配置文件通常由一系列的参数设置组成,这些参数控制了设备的运行方式,如IP地址分配、DNS服务器设置、VLAN配置等。正确的配置有助于保证网络的稳定性和安全性。由于配置文件中包含了敏感信息,不正确的配置还可能导致网络安全问题。

## 1.2 光猫配置文件的安全风险

常见的安全风险包括未授权的配置文件访问、配置文件内容的恶意篡改、配置文件的未授权共享等。这些风险不仅威胁网络设备自身的安全,还可能影响到整个网络的完整性。因此,提高光猫配置文件的安全性是网络管理人员的重要任务之一。

## 1.3 提升安全性的措施

为了提升光猫配置文件的安全性,网络管理员应该实施多种安全措施。首先,应该为光猫设备设置复杂的管理员密码。其次,应定期备份配置文件,以便在发生安全事件时能够快速恢复。最重要的是,应对配置文件进行加密处理,以保护存储在其中的敏感信息不被未授权访问。

在下一章,我们将详细探讨加密和解密的基础知识,为理解和实施配置文件的加密技术奠定坚实的理论基础。

# 2. 加密解密基础

## 2.1 加密解密基本概念

### 2.1.1 对称加密与非对称加密的区别

在信息安全领域,对称加密和非对称加密是两种基本的加密方式,它们在原理和应用场景上有着本质的区别。

对称加密使用同一密钥进行数据的加密和解密。这种方式的好处是算法相对简单,加密速度快,适合于大量数据的处理。然而,对称加密的主要缺点在于密钥的分发和管理问题,因为同一密钥既用于加密也用于解密,如果密钥在分发过程中被截获,那么加密的信息就不再安全。

非对称加密使用一对密钥,一个公开的公钥和一个保密的私钥。发送方使用接收方的公钥进行加密,只有接收方使用对应的私钥才能解密。这种方式解决了密钥分发的问题,提高了安全性,但其缺点是加密和解密速度较慢,且密钥的长度较长,处理起来更为复杂。

### 2.1.2 加密算法的分类和应用

加密算法可以按照其加密方法和用途进行分类。常见的加密算法包括:

- **流加密(Stream ciphers)**:它将明文分解成数据流,并将数据流通过一种加密算法和密钥序列进行加密。常见的流加密算法如RC4已经被广泛用于保护网络安全通信。

- **分组加密(Block ciphers)**:它将明文分成固定大小的块,并对每个块进行加密。分组加密算法如AES(高级加密标准)被广泛用于保护存储在服务器上的数据。

- **散列函数(Hash functions)**:这种加密方法不适用于加密和解密数据,而是用来确保数据完整性。散列函数将数据转换成一个固定长度的散列值,任何微小的数据变化都会产生不同的散列值。常用于密码存储和数字签名。

选择合适的加密算法通常取决于数据的敏感性、处理速度要求、以及预期的应用场景。例如,在处理大量数据且对速度要求较高的场合,一般使用分组加密;在对数据完整性和验证要求较高的场合,散列函数可能是更好的选择。

## 2.2 常见的加密工具及其使用

### 2.2.1 使用OpenSSL进行数据加密

OpenSSL是一个功能强大的开放源码的密码库,提供了强大的加密、解密、签名和验证等功能。使用OpenSSL可以进行各种加密操作,包括但不限于文件加密、密钥管理、证书管理等。

以对文件进行AES-256加密为例,以下是使用OpenSSL的命令行进行文件加密的基本步骤:

```bash

openssl enc -aes-256-cbc -salt -in input.txt -out output.enc -k PASSPHRASE

```

这里的参数解释如下:

- `enc`:指定加密/解密模式。

- `-aes-256-cbc`:指定使用AES算法,并采用CBC模式。

- `-salt`:添加随机数据以提高安全性。

- `-in input.txt`:指定要加密的文件。

- `-out output.enc`:输出的加密文件名。

- `-k PASSPHRASE`:指定用于加密的密钥。

执行上述命令后,系统会提示输入密码短语(PASSPHRASE),用以生成加密密钥。

### 2.2.2 使用GnuPG进行邮件加密

GnuPG(GNU Privacy Guard)是一个完整的加密工具,能够用于加密、解密、签署和验证数据。GnuPG符合OpenPGP标准,广泛用于保护电子邮件和文件的隐私。

以下是使用GnuPG对邮件内容进行加密的步骤:

1. 首先,生成一对密钥(公钥和私钥):

```bash

gpg --gen-key

```

2. 发送方通过接收方的公钥对邮件内容进行加密:

```bash

gpg --recipient [RECIPIENT_EMAIL] --encrypt message.txt

```

这里,`--recipient` 参数指定了接收方的电子邮件地址,`--encrypt` 指定了要加密的文件。

3. 加密后,发送方可以将生成的 `message.txt.gpg` 发送给接收方。

4. 接收方使用自己的私钥进行解密:

```bash

gpg --output decrypted_message.txt --decrypt message.txt.gpg

```

这里,`--output` 参数指定了输出的解密文件名,`--decrypt` 参数指定了要解密的文件。

通过使用GnuPG,即便邮件在传输过程中被截获,没有私钥的第三方也无法阅读邮件内容。

## 2.3 加密工具的选择与安全配置

### 2.3.1 选择合适的加密工具

选择合适的加密工具需要根据实际需求和安全环境来决定。以下是几个选择加密工具时应考虑的因素:

1. **兼容性**:工具是否能在目标系统上运行。

2. **易用性**:工具的用户界面是否直观,是否容易学习和使用。

3. **性能**:加密和解密过程的速度是否满足需求。

4. **安全性**:工具是否能够抵御已知的安全威胁。

5. **支持**:是否有来自社区或供应商的良好支持。

6. **可定制性**:是否可以根据具体需求进行配置和扩展。

在确定了需求和评估标准后,可以针对不同场景选择适合的工具。例如,对于要求高性能的服务器环境,可能倾向于选择OpenSSL;而对于需要简单邮件加密的场合,GnuPG则是一个好选择。

### 2.3.2 加密工具的安全配置方法

一旦选定了加密工具,接下来重要的是如何安全地进行配置。以下是一些通用的加密工具配置建议:

1. **设置强密码和短语**:使用长且复杂的密码短语,避免使用容易猜测的密码。

2. **定期更新密钥和证书**:定期更换密钥和证书,以降低被破解的风险。

3. **安全地存储密钥**:使用硬件安全模块(HSM)或其他安全设备存储私钥,避免在不安全的地方留下密钥副本。

4. **最小权限原则**:只授予加密工具进行加密和解密操作所需的最少量权限。

5. **使用最新的安全补丁和版本**:定期更新工具以获取最新的安全补丁和功能增强。

6. **进行安全审计和监控**:定期进行安全审计,监控加密操作,确保没有未授权的使用。

通过遵循这些配置方法,可以最大程度地保证加密工具的

0

0