【保护Hspice安装安全】:网络安全与防火墙设置全指南

发布时间: 2024-12-14 10:15:37 阅读量: 6 订阅数: 10

Hspice 2016安装手册(最详细)

参考资源链接:[HSpice 2016安装教程:详细步骤与注意事项](https://wenku.csdn.net/doc/21vs92bc1j?spm=1055.2635.3001.10343)

# 1. Hspice安装安全的基础概念

在本章中,我们将从Hspice安装安全的基础概念出发,深入探讨与Hspice相关的网络安全基本原理。Hspice是一款广泛应用于高性能集成电路设计和分析的软件,其安装与运行环境的安全性对于确保设计数据的完整性、保密性及可用性至关重要。

我们将首先解释网络安全的基本原理,如何在安装和部署Hspice时应遵循这些原则。为了更好地理解这些概念,我们将探讨网络安全的定义,以及网络攻击类型,并提供防护基础的概述。

在Hspice安装的背景下,我们将讨论为什么安全是设计和仿真过程中不可或缺的一部分。我们将阐明网络安全对于防止数据泄露、保持系统稳定运行以及防止恶意软件感染的重要性。

安装Hspice的IT专业人士需要理解这些基础概念,以便他们可以采取必要的预防措施,为Hspice提供一个安全可靠的运行环境。本章内容将为后续章节关于网络安全策略、防火墙配置和安全漏洞防护的深入讨论打下坚实基础。

# 2. 网络安全基本原理及其在Hspice中的应用

## 2.1 网络安全核心概念

### 2.1.1 网络安全的定义与重要性

网络安全是指保护网络及其相关资源不受外部和内部威胁的措施。它的主要目标是保障网络的机密性、完整性和可用性。网络安全的定义不仅限于保护数据不被未授权访问,也包括防御恶意软件、网络钓鱼、DDoS攻击和其他形式的网络犯罪。

在Hspice环境中,网络安全是至关重要的,因为仿真数据、设计参数以及最终产品信息等都可能涉及知识产权和商业机密。一个安全漏洞可能导致敏感数据泄露,给企业带来巨大的经济损失,并可能影响到企业声誉。

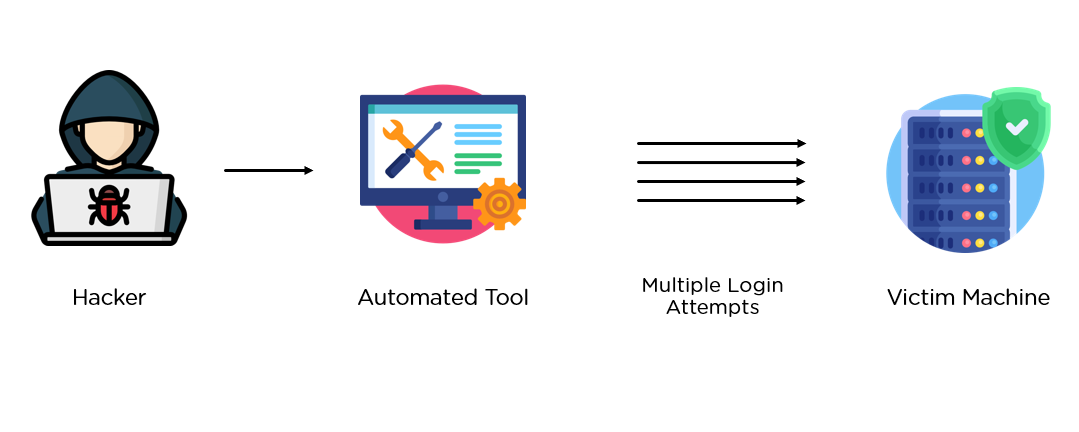

### 2.1.2 网络攻击类型与防护基础

网络攻击主要分为几种类型:

- **间谍软件**:收集个人信息。

- **恶意软件(Malware)**:包括病毒、蠕虫、特洛伊木马等。

- **钓鱼攻击**:通过伪装成合法实体欺骗用户。

- **拒绝服务(DoS)和分布式拒绝服务(DDoS)攻击**:使服务不可用。

防护措施通常包括使用防火墙、入侵检测系统(IDS)、入侵防御系统(IPS)、及时更新系统和应用程序,以及提高用户的安全意识。

### 2.1.3 安全漏洞与威胁的识别与分类

安全漏洞通常分为以下几类:

- **软件缺陷**:程序中未经正确处理的错误,可能被利用。

- **配置错误**:不当配置导致的安全隐患。

- **物理安全漏洞**:如设备未上锁或在未授权访问下操作。

- **人员风险**:由于用户操作不当或无意中的失误。

要有效地识别和分类这些漏洞,组织需要定期进行安全评估和漏洞扫描。

## 2.2 防火墙的作用与配置

### 2.2.1 防火墙在网络安全中的角色

防火墙是网络安全的重要组成部分,它可以根据预定义的规则监控和控制进出网络的流量。防火墙通常部署在网络的边界,对进出的网络流量进行过滤,只有符合规则的流量才能通过,从而阻止未经授权的访问和潜在的攻击。

在Hspice环境中,防火墙的部署有助于确保只有必要的网络通信被允许,这对于保护敏感数据和仿真环境是至关重要的。

### 2.2.2 配置防火墙规则基础

配置防火墙规则时,需要明确以下参数:

- **源地址**:数据包的发送方。

- **目的地址**:数据包的接收方。

- **端口号**:通信服务使用的端口。

- **协议**:使用的网络协议,如TCP或UDP。

- **动作**:允许、拒绝或记录。

下面是一个基本的防火墙规则配置示例:

```bash

# deny all traffic from external to internal networks

iptables -A INPUT -s 0.0.0.0/0 -d 192.168.1.0/24 -j DROP

# allow http traffic from internal to external networks

iptables -A OUTPUT -d 0.0.0.0/0 -p tcp --dport 80 -s 192.168.1.0/24 -j ACCEPT

```

在上述示例中,第一行规则拒绝从任何外部源地址到内部网络的所有流量。第二行规则允许从内部网络到外部网络的HTTP流量。每个参数都对应前面提到的防火墙规则配置要素。

## 2.3 安全协议与加密技术

### 2.3.1 加密算法的基本工作原理

加密是一种将信息转换为一种密文形式的技术,使得未授权用户无法理解原始信息。加密算法可以是对称的,也可以是非对称的。

- **对称加密**:加密和解密使用相同的密钥。

- **非对称加密**:使用一对密钥,一个公开的公钥和一个私有的私钥。

加密技术在Hspice中对于保护数据传输和存储是不可或缺的。例如,在网络传输中,可以使用SSL/TLS协议保护数据传输的机密性和完整性。

### 2.3.2 安全协议在Hspice中的运用

在Hspice中,安全协议被广泛运用于确保仿真数据在传输过程中的安全性。常见的安全协议包括:

- **SSL/TLS**:用于加密HTTP通信,确保数据在互联网上的传输安全。

- **SSH**:用于安全远程登录和文件传输。

- **IPSec**:用于虚拟私人网络(VPN)中加密数据包。

使用这些协议可以显著提升Hspice环境中数据传输的安全性,避免数据泄露和中间人攻击。

# 3. Hspice环境下的防火墙设置实践

防火墙是网络安全的重要组成部分,用于监控和控制进出网络的数据流。在Hspice环境下,合理的防火墙设置对于保护电路设计数据、防止未授权访问以及确保整个设计过程的安全至关重要。本章将详细介绍Hspice环境下的防火墙设置实践,包括安全需求分析、防火墙规则的部署与管理,以及防火墙的高级配置与监控。

## 3.1 Hspice特有安全需求分析

### 3.1.1 分析Hspice网络流量与潜在风险

在Hspice中进行仿真时,会产生大量的数据交换,这些数据可能包含敏感的设计信息和公司机密。因此,首先需要对Hspice的网络流量进行分析,以识别数据交换的模式和潜在的风险点。

- 网络流量分析:通过网络监控工具,如Wireshark或Hspice自带的流量分析模块,可以捕获和分析网络数据包。

- 风险识别:分析网络流量可以识别出哪些端口和协议是常用的,哪些是异常的。异常流量可能表明存在安全威胁。

- 安全策略制定:基于上述分析,可以为Hspice网络环境定制合适的安全策略。

### 3.1.2 确定防火墙策略与规则

防火墙策略和规则是根据Hspice网络流量分析结果来定制的,用于指导防火墙的行为。

- 入站与出站规则:这些规则定义了哪些类型的流量可以进入或离开Hspice环境。例如,可能需要阻止来自外部的未授权访问,同时允许Hspice与其他内部系统的安全通信。

- 策略层次:防火墙策略需要层次化,从一般到具体,保证安全规则的高效执行。

### 3.2 防火墙规则的部署与管理

在确定了防火墙策略后,接下来是规则的部署和管理,以确保它们能够有效执行。

#### 3.2.1 使用命令行配置防火墙规则

尽管图形界面提供了方便的可视化管理,命令行配置防火墙规则通常更为精确

0

0