Oracle数据库默认用户名和密码:最佳实践与安全策略,保障数据库安全

发布时间: 2024-07-26 04:23:37 阅读量: 79 订阅数: 29

Oracle数据库用户名和密码安全

# 1. Oracle数据库默认用户名和密码的风险**

Oracle数据库默认的用户名和密码(SYS和SYSTEM)存在严重的风险,因为它们是众所周知的,容易被黑客利用。这些默认凭据允许未经授权的用户访问数据库,执行特权操作,甚至破坏数据。

默认用户名和密码的风险包括:

- **未经授权的访问:**黑客可以利用默认凭据轻松访问数据库,获得对敏感数据的访问权限。

- **特权提升:**默认用户名通常具有高权限,允许黑客升级他们的权限并执行危险的操作。

- **数据破坏:**未经授权的用户可以修改、删除或破坏数据库中的数据,导致数据丢失或损坏。

# 2. 默认用户名和密码的最佳实践

### 2.1 默认用户名和密码的修改

默认用户名和密码是数据库中最常见的安全漏洞之一。这些凭据通常是众所周知的,并且很容易被未经授权的用户利用。因此,修改默认用户名和密码是保护数据库的第一步。

**修改默认用户名**

要修改默认用户名,请使用以下步骤:

```sql

ALTER USER <用户名> RENAME TO <新用户名>;

```

例如,要将默认用户名 `SYS` 更改为 `ORACLEDBADMIN`,请执行以下命令:

```sql

ALTER USER SYS RENAME TO ORACLEDBADMIN;

```

**修改默认密码**

要修改默认密码,请使用以下步骤:

```sql

ALTER USER <用户名> IDENTIFIED BY <新密码>;

```

例如,要将默认密码 `oracle` 更改为 `StrongPassword123`,请执行以下命令:

```sql

ALTER USER ORACLEDBADMIN IDENTIFIED BY StrongPassword123;

```

### 2.2 强密码策略的制定

强密码策略有助于确保密码的安全性,防止未经授权的访问。以下是一些制定强密码策略的最佳实践:

- **密码长度:** 密码长度应至少为 12 个字符。

- **密码复杂性:** 密码应包含大写字母、小写字母、数字和特殊字符的组合。

- **密码历史记录:** 密码不得与过去使用的密码相同。

- **密码到期:** 密码应定期到期,以强制用户定期更改密码。

在 Oracle 数据库中,可以使用 `PASSWORD_VERIFY_FUNCTION` 参数来配置密码策略。此参数指定用于验证密码强度的函数。

```sql

ALTER SYSTEM SET PASSWORD_VERIFY_FUNCTION = 'custom_password_validation_function';

```

### 2.3 定期密码轮换

定期密码轮换有助于防止未经授权的用户访问数据库。建议每 90 天更改一次密码。

在 Oracle 数据库中,可以使用 `PASSWORD_LIFE_TIME` 参数来配置密码到期时间。此参数指定密码到期之前的天数。

```sql

ALTER SYSTEM SET PASSWORD_LIFE_TIME = 90;

```

# 3.1 数据库审计的配置

数据库审计是监视和记录数据库活动的关键安全措施。通过配置审计,可以识别可疑活动、检测安全漏洞并进行取证分析。Oracle数据库提供了全面的审计功能,允许管理员记录各种数据库操作,包括数据操纵语言 (DML) 语句、数据定义语言 (DDL) 语句和特权操作。

#### 审计策略的创建

要配置数据库审计,需要创建一个审计策略,指定要审计的事件类型、审计记录的详细信息级别以及审计记录的存储位置。审计策略可以通过以下步骤创建:

```sql

CREATE AUDIT POLICY policy_name

ADD AUDIT_TRAIL audit_trail_name

FOR <event_type> BY <user_name>

IN <schema_name> ON <object_name>

WITH <detail_level>

TO <destination>;

```

**参数说明:**

* `policy_name`:审计策略的名称。

* `audit_trail_name`:审计跟踪的名称,用于存储审计记录。

* `event_type`:要审计的事件类型,例如 DML、DDL 或特权操作。

* `user_name`:要审计的用户或用户组。

* `schema_name`:要审计的模式。

* `object_name`:要审计的对象,例如表、视图或过程。

* `detail_level`:审计记录的详细信息级别,例如基本、详细或全部。

* `destination`:审计记录的存储位置,例如表、文件或 syslog。

#### 审计跟踪的管理

审计跟踪是存储审计记录的容器。可以创建多个审计跟踪以组织和管理审计记录。审计跟踪可以通过以下步骤管理:

```sql

CREATE AUDIT TRAIL audit_trail_name

USING <storage_type>

WITH <retention_period>;

```

**参数说明:**

* `audit_trail_name`:审计跟踪的名称。

* `storage_type`:审计记录的存储类型,例如表或文件。

* `retention_period`:审计记录的保留期,以天为单位。

#### 审计记录的分析

审计记录包含有关数据库活动的大量信息。可以分析这些记录以识别可疑活动、检测安全漏洞并进行取证分析。Oracle提供了多种工具来分析审计记录,包括:

* **DBA_AUDIT_TRAIL**:包含所有审计跟踪的元数据。

* **DBA_AUDIT_SESSION**:包含当前活动审计会话的信息。

* **DBA_AUDIT_OBJECT**:包含已启用审计的对象的信息。

* **DBA_AUDIT_STATEMENT**:包含已执行的审计语句的信息。

通过查询这些视图,管理员可以获取有关数据库活动、用户行为和安全事件的详细信息。

# 4. 数据库入侵检测和响应

### 4.1 入侵检测系统的部署

入侵检测系统(IDS)是一种安全工具,用于检测和报告可疑活动。它可以部署在网络或主机上,监控流量和系统事件以识别潜在的威胁。

**部署 IDS 的步骤:**

1. **选择 IDS:**选择符合特定需求的 IDS。考虑因素包括检测功能、部署选项和管理成本。

2. **安装 IDS:**按照供应商的说明安装 IDS。

3. **配置 IDS:**配置 IDS 以监控相关流量和事件。

4. **调优 IDS:**调整 IDS 的灵敏度和规则以最大限度地减少误报。

5. **监控 IDS:**定期监控 IDS 警报以识别潜在的威胁。

### 4.2 日志分析和事件响应

日志分析是识别和调查安全事件的关键。Oracle 数据库提供各种日志文件,记录数据库活动和事件。

**日志分析的步骤:**

1. **收集日志:**收集相关日志文件,例如审计日志和错误日志。

2. **分析日志:**使用日志分析工具或脚本分析日志以识别可疑活动。

3. **调查事件:**调查可疑活动以确定其性质和严重性。

4. **响应事件:**根据调查结果采取适当的响应措施,例如隔离受影响系统或更改配置。

### 4.3 渗透测试和安全评估

渗透测试和安全评估是主动安全措施,旨在识别和利用数据库中的漏洞。

**渗透测试的步骤:**

1. **规划测试:**确定测试范围、目标和方法。

2. **执行测试:**使用各种技术对数据库进行渗透测试,例如 SQL 注入、缓冲区溢出和特权升级。

3. **分析结果:**分析测试结果以识别漏洞和弱点。

4. **报告结果:**生成测试报告,详细说明发现的漏洞和建议的补救措施。

**安全评估的步骤:**

1. **收集信息:**收集有关数据库配置、访问控制和安全策略的信息。

2. **分析信息:**分析收集的信息以识别潜在的风险和弱点。

3. **生成报告:**生成评估报告,详细说明发现的风险和建议的改进措施。

# 5. 数据库安全最佳实践

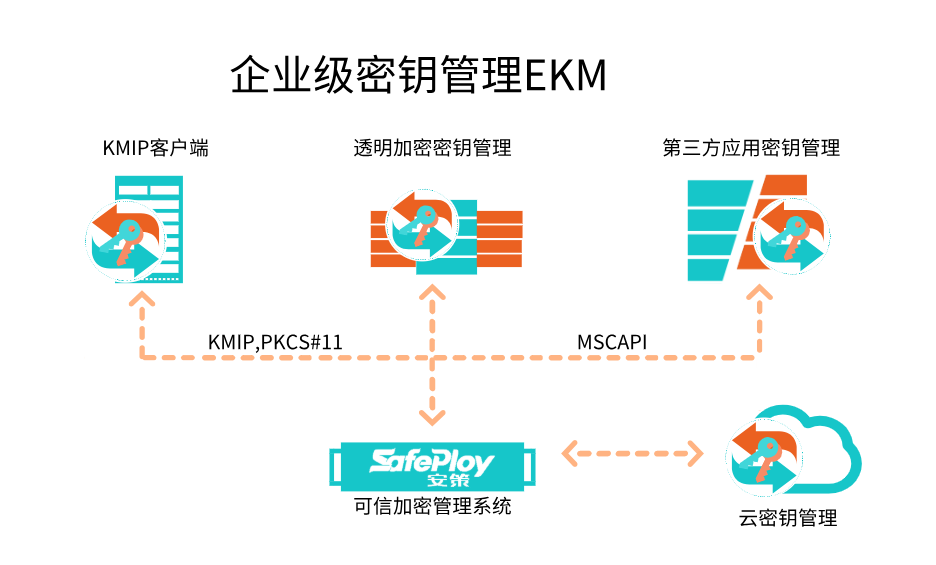

### 5.1 数据加密和密钥管理

数据加密是保护数据库中敏感信息免遭未经授权访问的关键安全措施。Oracle数据库提供了多种加密选项,包括:

- **透明数据加密 (TDE)**:TDE 在存储和传输过程中对整个数据库或特定表空间中的数据进行加密。它使用数据库服务器上的密钥来加密数据,因此应用程序无需进行任何更改。

- **表空间加密**:表空间加密允许对单个表空间中的数据进行加密。它使用与 TDE 相同的加密机制,但提供更细粒度的控制。

- **列加密**:列加密允许对特定列中的数据进行加密。它使用单独的密钥对每列进行加密,从而提供更高的灵活性。

密钥管理是数据加密的关键方面。Oracle数据库使用密钥管理系统 (KMS) 来存储和管理加密密钥。KMS 可以是 Oracle Wallet Manager 或第三方解决方案。

### 5.2 备份和恢复策略

定期备份是保护数据库免遭数据丢失的关键。Oracle数据库提供了多种备份选项,包括:

- **RMAN 备份**:RMAN (Recovery Manager) 是 Oracle 的内置备份和恢复工具。它允许创建各种类型的备份,包括完全备份、增量备份和归档日志备份。

- **数据库快照**:数据库快照是数据库的只读副本。它们可以快速创建,并且可以用于测试和恢复目的。

- **第三方备份工具**:有许多第三方备份工具可用于 Oracle 数据库。这些工具通常提供额外的功能,例如云备份和数据复制。

恢复策略定义了在数据丢失事件发生时恢复数据库的步骤。它应包括以下内容:

- **恢复目标点 (RPO)**:RPO 定义了数据库可以承受的最大数据丢失量。

- **恢复时间目标 (RTO)**:RTO 定义了数据库恢复所需的最大时间。

- **恢复程序**:恢复程序详细说明了恢复数据库的步骤。

### 5.3 数据库补丁管理

数据库补丁是修复数据库软件中安全漏洞和错误的更新。定期应用补丁对于保持数据库安全至关重要。Oracle数据库提供了以下补丁选项:

- **Oracle Critical Patch Update (CPU)**:CPU 是 Oracle 发布的安全补丁集合。它们通常每月发布一次。

- **Oracle Security Alert (OSA)**:OSA 是 Oracle 发布的针对严重安全漏洞的紧急补丁。

- **Oracle Premier Support**:Oracle Premier Support 客户可以获得 Oracle 数据库软件的持续补丁和更新。

补丁管理流程应包括以下步骤:

- **补丁测试**:在生产环境中应用补丁之前,应在测试环境中对其进行测试。

- **补丁部署**:一旦补丁经过测试,就可以部署到生产环境中。

- **补丁验证**:补丁部署后,应验证其是否已正确应用。

# 6. Oracle数据库安全案例研究

### 6.1 成功实施安全策略的案例

**案例背景:**

一家大型金融机构意识到其Oracle数据库存在安全风险,决定实施全面的安全策略。

**实施策略:**

* 修改默认用户名和密码

* 制定强密码策略,要求密码长度至少为12个字符,包含大写字母、小写字母、数字和特殊字符

* 定期轮换密码,每90天强制更换

* 配置数据库审计,记录所有数据库活动

* 管理访问控制列表,仅授予用户必要的权限

* 实施权限最小化原则,确保用户只能访问其工作所需的最小权限

* 部署入侵检测系统,监控可疑活动

* 定期进行日志分析和事件响应,快速检测和应对安全事件

* 实施数据加密和密钥管理策略,保护敏感数据

* 制定备份和恢复策略,确保数据在安全事件中不会丢失

* 定期应用数据库补丁,修复已知漏洞

**实施结果:**

* 数据库安全风险显著降低

* 未经授权的访问和数据泄露事件数量大幅减少

* 数据库审计和入侵检测系统提供了对数据库活动的可见性和控制

* 强密码策略和定期轮换确保了密码的安全性

* 数据加密和备份策略保护了敏感数据和业务连续性

### 6.2 数据库入侵事件的分析和应对

**事件背景:**

一家电子商务公司遭遇了数据库入侵事件,导致客户数据泄露。

**事件分析:**

* 入侵者利用默认用户名和密码访问了数据库

* 入侵者使用SQL注入攻击窃取了客户信息

* 入侵者通过未修补的数据库漏洞获得了系统权限

**应对措施:**

* 立即重置默认用户名和密码

* 调查入侵事件,确定入侵者的攻击路径

* 修复数据库漏洞,防止进一步的攻击

* 通知受影响客户并提供身份盗窃保护服务

* 加强安全策略,包括修改默认用户名和密码、实施强密码策略、配置数据库审计和部署入侵检测系统

* 定期进行渗透测试和安全评估,识别和修复潜在的安全漏洞

**教训:**

* 默认用户名和密码是数据库安全的重大风险

* 强密码策略和定期轮换对于保护数据库免受未经授权的访问至关重要

* 数据库审计和入侵检测系统对于检测和响应安全事件至关重要

* 定期修补数据库漏洞对于防止入侵至关重要

* 安全策略必须定期审查和更新,以应对不断变化的威胁环境

0

0