构建安全的C库:7个步骤防御安全威胁

发布时间: 2024-12-22 05:27:29 阅读量: 12 订阅数: 11

java+sql server项目之科帮网计算机配件报价系统源代码.zip

# 摘要

本文探讨了C库安全性相关的核心理论和实践方法。首先介绍了内存管理的基本安全实践,包括内存泄漏、缓冲区溢出和格式化字符串漏洞的防御策略。然后,文章深入分析了输入验证和输出编码的重要性,阐述了在实际开发中减少安全漏洞的技巧和实践要点。接着,本文讨论了代码审计和静态分析工具在提升代码安全性方面的作用。最后,文章总结了构建安全C库的高级技术,包括安全编码标准的制定和执行、安全的库设计模式以及安全测试与部署的最佳实践。通过这些内容,本文旨在为C语言开发者提供一套完整的安全编程指导,以帮助他们构建更安全的软件系统。

# 关键字

C库安全;内存管理;缓冲区溢出;格式化字符串漏洞;代码审计;静态分析工具;输入验证;输出编码

参考资源链接:[ACS运动控制卡开发指南:SPiiPLUS C Library Programmer's Guide](https://wenku.csdn.net/doc/3dqmmet5u7?spm=1055.2635.3001.10343)

# 1. C库安全性的基础理论

C语言作为一门经典的编程语言,因其高效性和灵活性在系统编程中广泛应用。然而,C语言的直接内存操作特性也使得其库函数的使用存在安全风险。安全性理论为C库的安全性分析提供了基础。本章将着重探讨C库设计中的安全性考虑,包括但不限于对缓冲区溢出、内存泄漏、格式化字符串漏洞的理论解释和防范措施。我们将从C语言的安全隐患入手,逐步深入到如何在C库的设计和实现中注入安全意识,建立防御机制。理解这些基础理论将为后续章节中的安全实践提供坚实的理论支撑。

# 2. C语言内存管理的安全实践

### 2.1 内存泄漏与防御

#### 2.1.1 内存泄漏的影响及识别方法

内存泄漏是C语言开发中的一个常见问题,它发生在程序动态分配的内存无法被适当地释放时,导致可用内存逐渐减少,最终影响程序的性能甚至导致崩溃。内存泄漏的危害不仅限于占用过多的系统资源,而且可能成为安全漏洞的入口,例如攻击者可以通过触发内存泄漏来耗尽系统资源,引发拒绝服务攻击(DoS)。

识别内存泄漏的常规方法包括:

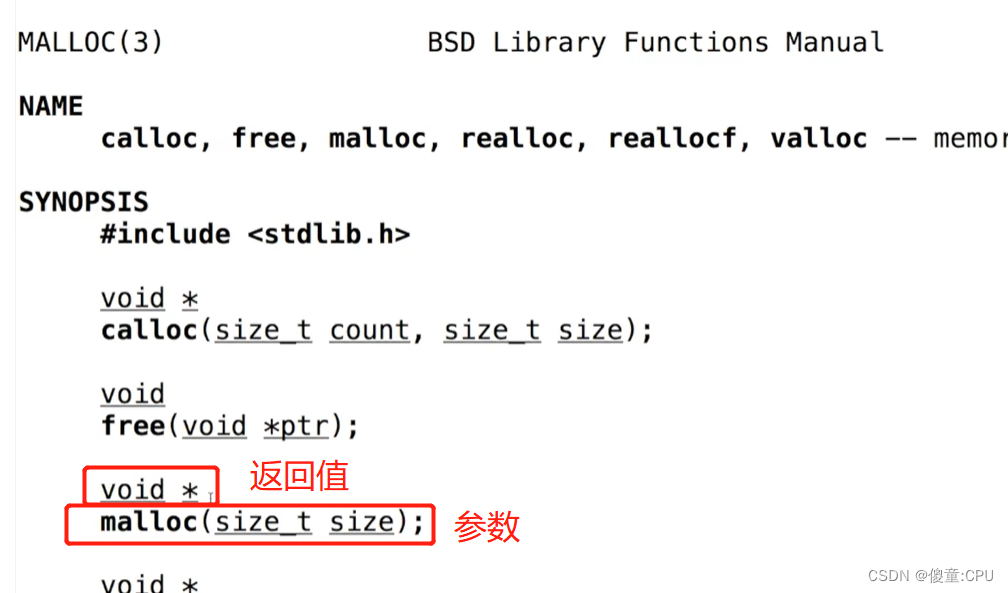

- **代码审查**:人工检查代码,寻找可能导致内存泄漏的模式,例如未配对的`malloc`和`free`。

- **运行时检测**:使用专门的内存泄漏检测工具(如Valgrind)在程序运行时监测内存分配和释放。

- **内存泄漏检测库**:集成专门的库来帮助追踪内存分配和释放,例如mcheck。

#### 2.1.2 使用智能指针和RAII模式

为了防御内存泄漏,推荐使用智能指针和RAII(Resource Acquisition Is Initialization)模式。智能指针是一种管理类,它在构造函数中获取资源,在析构函数中释放资源。RAII利用了C++的构造函数和析构函数机制,确保资源的正确释放。

例如,使用C++标准库中的`std::unique_ptr`或`std::shared_ptr`:

```cpp

#include <memory>

void function() {

std::unique_ptr<int> p(new int(42)); // p接管了new分配的内存

// 当unique_ptr p离开作用域时,它自动释放内存

}

int main() {

function();

// 函数执行完毕,没有内存泄漏

}

```

智能指针的使用减少了直接使用裸指针和手动`free`的需要,从而大幅降低了内存泄漏的可能性。

### 2.2 缓冲区溢出与防御

#### 2.2.1 缓冲区溢出的原理

缓冲区溢出是一种常见的内存错误,它发生在程序向缓冲区写入的数据超出了分配的内存空间,这可能会覆盖相邻的内存区域,破坏数据或引起程序崩溃。这种漏洞经常被利用来进行安全攻击,如代码注入和权限提升。

防御缓冲区溢出的关键是始终检查数组的界限,确保不会读写超出分配内存的区域。这通常通过以下方法实现:

- **边界检查**:在每次内存访问前进行检查。

- **栈保护**:编译器和操作系统提供的技术,如StackGuard或ProPolice。

- **地址空间布局随机化(ASLR)**:随机化进程地址空间的布局,使得攻击者难以预测内存地址。

#### 2.2.2 防御缓冲区溢出的策略

一种有效的策略是使用边界检查库,这些库提供了包含边界检查的函数,代替标准库函数。例如,使用OpenBSD提供的`strlcpy`和`strlcat`来代替`strcpy`和`strcat`。它们在复制和连接字符串时,自动检查目标缓冲区的大小。

```c

#include <string.h>

#include <stdio.h>

#define BUFFER_SIZE 20

int main() {

char src[] = "This is a string";

char dest[BUFFER_SIZE];

// 使用strlcpy确保不会超出dest的大小

strlcpy(dest, src, BUFFER_SIZE);

printf("Copied string: %s\n", dest);

return 0;

}

```

#### 2.2.3 使用边界检查库

除了OpenBSD的字符串函数,还有其他许多边界检查库,如Microsoft的`/GS`安全编译器开关,以及第三方库如libsafe和mudflap。这些库能够帮助检测并防止缓冲区溢出。

### 2.3 格式化字符串漏洞的防御

#### 2.3.1 格式化字符串漏洞介绍

格式化字符串漏洞发生在程序中使用用户输入作为格式化字符串时。如果用户输入了恶意的格式化字符串,就可能读取或写入任意内存地址。一个格式化字符串漏洞的简单示例是下面的代码段:

```c

#include <stdio.h>

void vulnerable_function(char *user_input) {

printf(user_input); // user_input包含格式化指定符

}

int main() {

char *evil = "%x.%x.%x"; // 非法格式化指定符

vulnerable_function(evil);

return 0;

}

```

#### 2.3.2 防御措施及代码审查要点

防御措施包括:

- 不要使用用户输入作为`printf`等格式化函数的格式化字符串。

- 使用`fgets`代替`gets`,并且限制输入的最大长度。

- 对于动态生成的格式化字符串,确保所有格式化指定符都是安全的,或者使用参数数量固定的格式化函数(如`sprintf`而不是`printf`)。

代码审查时要注意以下要点:

- 确认所有的`printf`、`scanf`等格式化函数调用是否使用了硬编码的字符串或安全的局部变量。

- 检查是否有限制用户输入长度的代码,以及是否对用户输入进行了验证。

- 确保动态生成的格式化字符串正确处理了所有的格式指定符。

```c

#inc

```

0

0