CRSF数据包捕获与分析:Wireshark实战,精确打击CRSF

发布时间: 2024-12-16 12:55:52 阅读量: 1 订阅数: 2

CRSF数据包格式.pdf

参考资源链接:[CRSF协议:低延迟高更新率的RC信号与双向通信技术](https://wenku.csdn.net/doc/7vuf1igh77?spm=1055.2635.3001.10343)

# 1. CRSF攻击概述与防御机制

网络安全领域中,跨站请求伪造(CSRF)是一种常见的攻击方式,攻击者通过诱使用户执行非预期的操作,来滥用用户对网站的信任。本章将首先介绍CRSF的基本概念和攻击原理,然后着重阐述当前主流的防御机制,以及如何在日常网络活动中部署和实施这些防御措施。

## 1.1 CSRF攻击原理

CSRF攻击的核心在于利用已经认证过的用户身份去执行特定的操作。攻击者构造一个对目标网站的请求,一旦用户访问了含有恶意代码的页面,其浏览器就会自动向网站发送攻击者的请求。因为请求是带着用户已通过身份验证的凭证,网站往往无法区分请求是由用户主动发起还是被攻击者诱导发起。

## 1.2 防御机制概述

为了防御CSRF攻击,网站开发者需要实施多种防御策略,如:

- 同步令牌模式:在每个表单中添加一个随机数(Token),每次请求都需要这个Token,而Token是独立于用户的会话的,从而确保请求是用户主动发起的。

- 双重提交Cookie:自动将Cookie放在请求头中,并要求表单提交时包含相同的Cookie值。

- 使用验证码:在敏感操作时要求用户进行身份验证,如输入验证码,以避免自动化攻击脚本。

- 严格同源策略:严格限制网站中哪些资源可以被外部请求访问,以减少潜在的攻击面。

这一章为后续的深入分析和实践打下基础,为我们揭示如何在现代网络中识别并防御CSRF攻击提供了一种系统性的理解。

# 2. Wireshark基础与CRSF数据包识别

### 2.1 Wireshark工具简介

#### 2.1.1 Wireshark的主要功能和界面布局

Wireshark 是一款广泛使用的网络协议分析器,其主要功能包括捕获网络数据包、展示数据包详细信息、支持多种网络协议的解码以及过滤与搜索功能。Wireshark 的界面布局十分直观,主要由以下几个部分组成:

- **主菜单**:位于顶部,提供文件操作、视图调整、捕获控制等操作。

- **工具栏**:提供快速访问捕获、停止、保存等功能的图标按钮。

- **数据包列表窗格**:列出捕获到的所有数据包及其基本信息。

- **数据包细节窗格**:在选择列表中的某个数据包后,这里会展示该数据包的详细层级结构。

- **数据包字节窗格**:展示数据包原始字节内容,对于分析加密数据包或理解数据包的二进制结构非常有用。

#### 2.1.2 Wireshark的安装和基本配置

Wireshark 可在多种操作系统上安装,包括 Windows、Linux 和 macOS。安装步骤大致如下:

1. 访问 Wireshark 官方网站下载对应操作系统的安装包。

2. 执行安装程序并遵循安装向导完成安装。

3. 安装完成后,首次运行 Wireshark,可以通过“编辑”->“首选项”对软件进行个性化配置,包括界面主题、字体大小、数据包捕获设置等。

在基本配置方面,对于新用户来说,重点了解以下几点:

- **接口选择**:在捕获数据包前,必须选择要监控的网络接口。

- **捕获过滤器**:设置捕获过滤器可以减少不必要的数据包捕获,提高分析效率。

- **名称解析**:启用名称解析可以将 IP 地址解析成主机名,更直观地查看流量来源。

### 2.2 CRSF攻击原理与数据包特征

#### 2.2.1 CSRF攻击的运作机制

跨站请求伪造(Cross-Site Request Forgery,CRSF)是一种网络攻击方式,旨在利用用户当前已通过认证的身份,通过恶意网站发起对目标网站的请求。CRSF攻击的运作机制主要包含以下几个步骤:

1. **用户登录**:用户首先需要在目标网站上登录并获得授权。

2. **攻击者构造请求**:攻击者构造一个恶意的请求,这个请求往往包含在一张图片或其他媒体资源的URL中。

3. **用户触发攻击**:用户在未察觉的情况下访问了含有攻击代码的网页,浏览器会在不知情的情况下向目标网站发起请求。

4. **目标网站响应**:目标网站无法区分请求是用户主动发起还是被动触发的,从而执行了恶意请求。

#### 2.2.2 CSRF数据包的典型特征

CSRF 攻击的特征通常反映在 HTTP 请求上,以下是一些典型的标识:

- **自动提交的表单**:表单字段被填充,并自动提交。

- **Cookie 和会话信息**:请求中包含从目标网站获取的 cookie 和会话标识。

- **异常请求时间**:与用户行为模式不符的请求时间间隔。

- **不符合用户行为模式的请求类型**:例如,用户通常不会执行的敏感操作请求。

- **特定于应用的参数**:包含特定于应用的参数值,这些参数值往往由攻击者构造。

### 2.3 Wireshark在CRSF分析中的作用

#### 2.3.1 利用Wireshark捕获网络数据包

使用 Wireshark 捕获网络数据包的过程非常简单:

1. 启动 Wireshark,并选择要监控的网络接口。

2. 点击“捕获”菜单中的“开始”按钮开始捕获。

3. 在用户访问恶意网站并触发请求时,Wireshark 将捕获到相关的网络数据包。

#### 2.3.2 Wireshark过滤器的应用

Wireshark 过滤器可以分为捕获过滤器和显示过滤器。捕获过滤器用于决定哪些数据包会被捕获,而显示过滤器用于分析已捕获的数据包,它们都可以帮助减少处理数据包的数量,专注于特定的数据流。使用过滤器的示例如下:

- **捕获过滤器示例**:在捕获开始前设置过滤器,如 `tcp port 80` 只捕获目标端口为 80 的 TCP 数据包。

- **显示过滤器示例**:在数据包捕获后,使用 `http.request.method == POST` 过滤器筛选出所有 HTTP POST 请求。

```plaintext

过滤器语法:协议 关键词 操作符 值

```

通过这些过滤器的应用,可以大大提升分析效率,特别是在进行 CRSF 数据包识别和分析时,专注于特定类型的请求显得尤为重要。

# 3. CRSF数据包捕获实践

## 3.1 实战准备:网络环境与测试

### 3.1.1 构建测试网络环境

在进行CSRF数据包捕获的实践之前,首先需要构建一个用于测试的安全网络环境。这通常包括设置一个控制的局域网,确保所有的测试设备都连接到这个网络,并且与外部网络隔离。这样做可以最大限度地减少测试过程中对生产环境的影响,并保障测试的安全性。以下是一些基本步骤:

1. 准备一台专用的测试服务器,安装好目标网站及应用。

2. 在测试服务器上部署虚拟化环境,例如使用Docker来隔离不同的测试场景。

3. 设置防火墙规则,只允许需要的端口对外开放,例如仅开放HTTP(S)端口(80或443)。

4. 确保测试客户端机器安装了最新的操作系统安全补丁和防病毒软件,以避免安全风险。

### 3.1.2 测试网站和用户的配置

在测试环境中,需要正确配置网站和用户,以便于模拟真实的用户行为并捕获CSRF攻击数据包。配置的步骤包括:

1. 配置测试网站,确保网站能够正常处理各种HTTP请求,包括GET、POST等。

2. 创建多个测试用户账号,并为每个账号赋予不同的权限和角色,以便模拟不同权限的用户行为。

3. 在用户代理(如浏览器)上配置代理设置,以便所有网络请求都通过Wireshark的监听界面进行。

4. 对网站实施CSRF漏洞注入。这可以通过修改网站的表单或API请求来模拟攻击载荷的注入过程。

## 3.2 Wireshark数据包捕获技巧

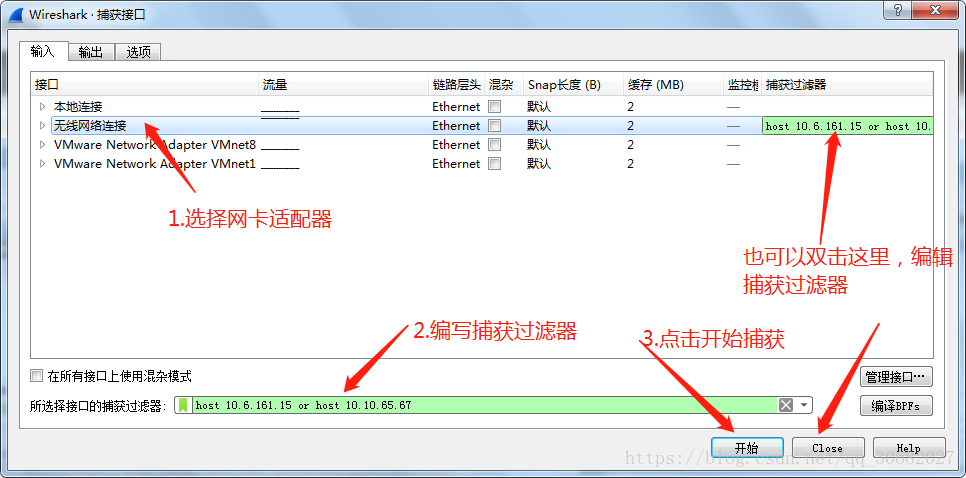

### 3.2.1 设置捕获过滤器

Wireshark提供了强大的数据包捕获和过滤功能,允许用户根据特定的条件捕获网络数据包。合理配置捕获过滤器可以显著提高数据包分析的效率。以下是设置捕获过滤器的基本步骤:

1. 打开Wireshark并选择要监听的网络接口。

2. 点击“Capture”菜单,选择“Options”来设置捕获选项。

3. 在“Capture Filter”区域输入适当的过滤规则。例如,要捕获HTTP协议的流量,可以使用`tcp port http`作为过滤规则。

4. 设置好过滤规则后,点击“Start”开始捕获过程。

### 3.2.2 分析实时数据流

在成功配置捕获过滤器后,Wireshark将开始捕获通过选定网络接口的数据包。为了更好地分析实时数据流,可按照以下步骤操作:

1. 监控Wireshark主界面上的捕获数据包列表,根据捕获的数据包大小和类型来判断网络活动。

2. 使用“Analyze”菜单中的“Expert Info”功能,来获取网络通信中的错误、警告和注释信息。

3. 在实时数据流中识别异常行为,比如异常数量的请求、不寻常的数据包大小或不常见的协议使用。

4. 利用Wireshark的时间戳和时序信息,对捕获的数据包进行时间线分析。

## 3.3 数据包捕获后的初步分析

### 3.3.1 筛选CRSF相关数据包

在数据包捕获结束后,下一步是筛选出与CSRF攻击相关的数据包。这可以通过Wireshark的过滤和搜索功能来实现。筛选步骤如下:

1. 在Wireshark主界面顶部的过滤栏输入`http`过滤规则,以显示所有HTTP流量的数据包。

2. 进一步缩小搜索范围,根据CSRF攻击的特点,可能会使用如`http.request.method == POST`的过滤规则来找出POST请求。

3. 如果已知具体的攻击向量,可使用更加精确的过滤规则,如针对特定的表单字段或隐藏字段的过滤。

### 3.3.2 数据包的详细分析与注释

筛选出相关数据包后,就需要对数据包进行详细的分析,记录关键信息并进行注释。以下是详细分析的关键步骤:

1. 对每个筛选出的数据包点击打开详细信息,利用Wireshark提供的协议解析功能查看各层协议的详细字段。

2. 检查HTTP请求头中的Referer字段,分析其是否来自合法的源站。

3. 分析POST请求中的表单数据,检查是否含有异常的隐藏字段或不合理的值。

4. 使用“Packet Details”和“Packet Bytes”面板,对数据包的二进制内容进行检查,确保没有隐藏的恶意代码或攻击载荷。

5. 将关键发现和分析结果记录在Wireshark的注释功能中,便于后续的审查和报告制作。

[代码块]

```bash

# 示例:使用Wireshark的过滤功能来筛选出POST方法的HTTP请求

http.request.method == "POST"

```

[逻辑分析与参数说明]

上述示例中,使用了Wireshark的过滤语句 `http.request.method == "POST"` 来筛选出所有HTTP协议且请求方法为POST的数据包。这有助于快速定位可能包含CSRF攻击载荷的请求。过滤语句中,“http.request.method”是Wireshark内置的过滤字段,表示HTTP请求方法,而“POST”是我们指定的值,表示我们希望筛选出POST请求。

[代码块]

```bash

# 示例:进一步细化过滤,只查看针对特定URL的POST请求

http.request.method == "POST" && http.host == "example.com" && http.request_uri == "/login"

```

[逻辑分析与参数说明]

在此示例中,我们加入了针对特定主机(`http.host == "example.com"`)和特定请求URI(`http.request_uri == "/login"`)的条件,进一步缩小了筛选范围。这样做可以将分析关注点集中在特定登录表单的POST请求上,提高分析的精确度。过滤条件的组合使用是Wireshark强大功能的体现,使得分析人员能够根据需要灵活调整过滤策略。

# 4. ```

# 第四章:CRSF攻击的深入分析

CRSF攻击分析是一个复杂的过程,它涉及到跟踪网络请求和响应,理解会话和令牌的工作机制,以及将捕获的数据包转换为实际的攻击场景。本章将深入探讨这些主题,带领读者逐步理解CRSF攻击的深层原理。

## 4.1 追踪请求与响应流程

要深入理解CRSF攻击,首先需要学会如何在数据包中追踪请求和响应的流程,并识别出恶意请求和响应。

### 4.1.1 识别恶意请求和响应

CRSF攻击往往借助用户在受信任的网站上的操作,发送未授权的请求。分析这些请求和响应是识别CRSF攻击的关键。

```mermaid

flowchart LR

A[开始分析] --> B[捕获数据包]

B --> C[筛选CRSF相关数据包]

C --> D[检查请求方法]

D --> |POST/GET| E[检查请求参数]

E --> |可疑参数| F[标记为恶意]

E --> |正常参数| G[标记为正常]

D --> |其他| H[跳过或深入分析]

F --> I[详细检查请求头]

G --> J[记录正常请求]

H --> K[根据需要重复操作]

I --> L[检查Referer等头部]

L --> |不匹配预期| M[标记为恶意]

L --> |匹配预期| N[可能是正常请求]

M --> O[进一步分析]

N --> P[结束分析]

O --> P

```

### 4.1.2 分析请求中的隐藏攻击载荷

分析请求头和参数,寻找可能的攻击载荷是深入分析CRSF的关键步骤。

```mermaid

graph TD

A[分析请求载荷] --> B[识别数据包]

B --> C[提取请求参数]

C --> D[检查参数值]

D --> |可疑| E[进行更深入的检查]

D --> |正常| F[记录并结束检查]

E --> G[检查参数的来源]

G --> |外部| H[标记为可疑]

G --> |内部| I[可能是正常请求]

H --> J[验证参数是否被修改]

I --> F

J --> |是| K[记录为攻击特征]

J --> |否| F

```

## 4.2 会话和令牌的分析

CRSF攻击中通常涉及到会话和令牌的伪造或劫持。深入理解这些机制是防御CRSF攻击的重要环节。

### 4.2.1 对比合法与非法会话令牌

通过分析合法用户会话与被攻击会话中令牌的区别,可以揭示CRSF攻击中令牌的滥用。

```json

// 正常会话令牌示例

{

"user_id": "12345",

"session_id": "abcd1234",

"nonce": "random_string_123",

"timestamp": "2023-04-01T12:00:00Z",

"signature": "base64_encode(hashed_string)"

}

// 可能的伪造会话令牌

{

"user_id": "12345",

"session_id": "abcd1234",

"nonce": "random_string_123",

"timestamp": "2023-04-01T12:00:00Z",

"signature": "base64_encode(hashed_string_incorrect)"

}

```

### 4.2.2 分析令牌的生成和验证机制

理解令牌生成过程和验证机制是识别和防御CRSF攻击的基础。

```mermaid

graph LR

A[用户登录] --> B[服务器生成令牌]

B --> C[令牌包含用户信息]

C --> D[令牌加密并返回给用户]

D --> E[用户发起请求]

E --> F[请求包含令牌]

F --> G[服务器验证令牌]

G --> |验证失败| H[拒绝请求]

G --> |验证成功| I[允许请求]

H --> J[记录并追踪错误来源]

I --> K[执行请求操作]

```

## 4.3 从数据包到攻击场景复现

利用捕获的数据包,可以模拟攻击过程,理解攻击者的行为模式。

### 4.3.1 利用数据包复现攻击过程

分析数据包内容,模拟攻击过程,可以更好地理解攻击的动态。

```bash

# 使用curl工具模拟攻击请求

curl -X POST http://example.com/target -d 'action=delete' -H 'Referer: http://example.com'

```

### 4.3.2 分析数据包中的异常行为模式

在复现攻击的过程中,寻找异常行为模式对于防御未来可能的攻击至关重要。

```mermaid

flowchart LR

A[开始分析] --> B[导入数据包]

B --> C[设置模拟环境]

C --> D[重放数据包]

D --> E[观察系统行为]

E --> |异常行为| F[记录行为特征]

E --> |正常行为| G[标记为正常请求]

F --> H[分析异常特征]

H --> I[尝试复现异常]

I --> J[记录复现过程和结果]

G --> K[结束分析]

J --> K

```

通过深入分析,我们不仅可以更准确地识别出CRSF攻击,还可以发现潜在的安全弱点,为制定更有效的防御策略提供依据。

```

# 5. CRSF防御策略与实践

## 5.1 防御策略概览

### 5.1.1 防御CRSF的基本原则

防御CSRF(跨站请求伪造)攻击首先需要了解其基本原则,包括验证请求来源、确保用户身份的唯一性以及采用安全的会话管理机制。开发者需要设计应用,确保每次请求都附带能够确认用户身份的信息,如CSRF令牌,从而防止未经用户同意的请求执行。

### 5.1.2 部署最佳实践和安全措施

部署CSRF防御措施时,最佳实践包括:

- 对于所有用户可触发的非幂等操作(如POST请求),需使用CSRF令牌。

- 确保所有的表单都有隐藏的CSRF字段。

- 对于自动刷新的页面,应当限制CSRF令牌的有效时间。

- 用户在特定时段内未进行操作时,需重新认证用户身份。

- 在可能的情况下,使用HTTPS来保证传输数据的安全性。

## 5.2 防御技术实战

### 5.2.1 增强表单令牌的安全性

实现表单令牌的安全性,通常需要以下步骤:

- 在服务器端生成唯一的令牌,并将其存储在用户的会话中。

- 将此令牌以隐藏字段的形式嵌入到表单中。

- 当表单被提交时,服务器端需要验证令牌值是否匹配会话中存储的值。

- 如果用户会话中没有对应的令牌值,或者令牌值不匹配,则拒绝请求。

### 5.2.2 使用HTTPS和CSRF Token

结合HTTPS和CSRF Token进行防御:

- 使用HTTPS来确保数据传输过程中的加密,防止数据在传输过程中被截取或篡改。

- 每次用户操作生成新的CSRF Token,确保即使是合法用户的会话被劫持,攻击者也无法复用此Token。

- Token可以与用户的浏览器指纹或者客户端设备相关联,提高其安全性和唯一性。

## 5.3 Wireshark在防御中的应用

### 5.3.1 监控和验证防御机制的有效性

使用Wireshark监控网络流量,验证CSRF防御措施的有效性:

- 设置Wireshark过滤器以捕获所有表单提交的数据包。

- 检查每个请求中是否都包含CSRF Token。

- 观察是否所有非法的CSRF请求都被服务器拒绝。

- 确保HTTPS加密的数据流中没有明文传输敏感信息。

### 5.3.2 定期进行安全审计和漏洞扫描

借助Wireshark进行安全审计和漏洞扫描:

- 定期捕获应用的网络流量,检查CSRF Token是否遵循最佳实践。

- 通过扫描和分析网络流量,可以发现潜在的CSRF漏洞。

- 对流量进行深入分析,包括监控重复的Token、分析请求和响应模式等。

- 利用Wireshark的高级功能,例如追踪HTTP请求流、使用统计分析工具等,来识别异常流量模式。

通过这些章节内容,我们可以看到Wireshark在防御CSRF攻击时发挥的重要作用,以及如何运用Wireshark进行防御策略的实施和验证。这些步骤和策略对于保证Web应用的安全至关重要。

0

0