PHP数据库安全防护指南:防范SQL注入、跨站脚本攻击与数据泄露,保障数据库安全

发布时间: 2024-07-23 07:45:56 阅读量: 43 订阅数: 31

# 1. 数据库安全威胁概述

数据库安全威胁是当今数字时代面临的重大挑战。随着数据成为现代组织的关键资产,保护这些数据免受未经授权的访问、修改和破坏至关重要。本章将概述数据库安全威胁的类型、影响以及缓解这些威胁的必要性。

### 1.1 威胁类型

数据库安全威胁可以分为以下几类:

- **SQL注入攻击:**利用SQL语句中的漏洞来访问或修改数据库中的数据。

- **跨站脚本攻击(XSS):**通过注入恶意脚本代码到Web应用程序中来攻击用户。

- **数据泄露:**未经授权访问或获取敏感数据的行为。

- **拒绝服务(DoS)攻击:**使数据库无法正常运行或响应请求。

- **特权提升:**未经授权获得对数据库系统或数据的更高权限。

# 2. PHP数据库安全防护原理

### 2.1 SQL注入攻击原理及防御策略

#### 2.1.1 SQL注入攻击手法

SQL注入攻击是一种通过将恶意SQL语句注入到合法SQL语句中来攻击数据库的攻击手法。攻击者利用Web应用程序中的安全漏洞,将恶意SQL语句注入到用户输入的数据中,从而执行未经授权的数据库操作,例如:

* **查询敏感数据:**攻击者可以注入查询语句来获取未经授权访问的敏感数据,例如客户信息、财务数据等。

* **修改数据:**攻击者可以注入更新或删除语句来修改或删除数据库中的数据,从而破坏数据完整性。

* **执行任意代码:**在某些情况下,攻击者可以注入允许执行任意代码的语句,从而在服务器上执行恶意代码。

#### 2.1.2 SQL注入防御措施

防御SQL注入攻击需要采取多层防护措施:

* **输入验证:**对用户输入的数据进行严格验证,过滤掉任何可疑字符或SQL关键字。

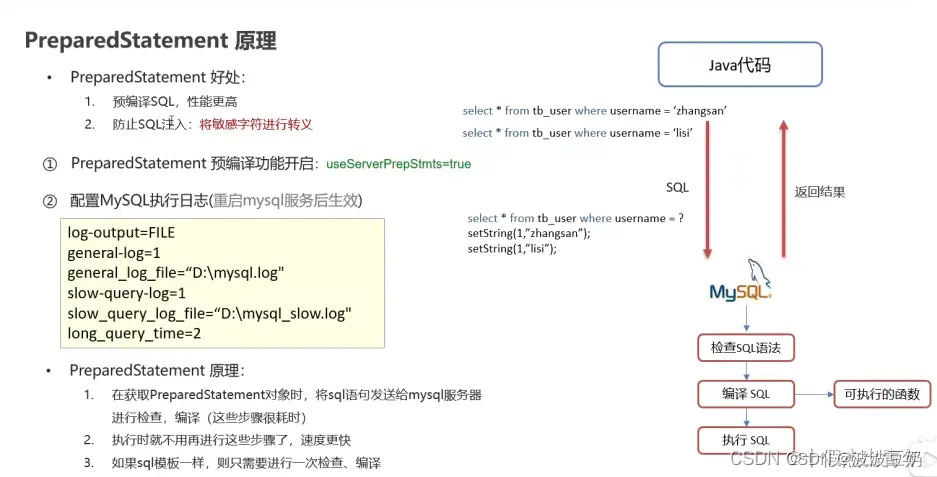

* **参数化查询:**使用参数化查询或预处理语句,将用户输入的数据作为参数传递给SQL语句,避免直接拼接SQL字符串。

* **白名单过滤:**只允许用户输入预定义的合法值,过滤掉任何不在白名单中的输入。

* **使用安全API:**使用经过安全测试和验证的数据库API,这些API可以自动处理输入验证和参数化查询。

* **限制数据库权限:**只授予应用程序必要的数据库权限,限制攻击者即使成功注入SQL语句也能造成的损害。

### 2.2 跨站脚本攻击原理及防御策略

#### 2.2.1 跨站脚本攻击手法

跨站脚本攻击(XSS)是一种通过在Web页面中注入恶意脚本来攻击用户的攻击手法。攻击者利用Web应用程序中的安全漏洞,将恶意脚本注入到用户输入的数据中,当用户访问包含恶意脚本的页面时,脚本会在用户的浏览器中执行,从而窃取敏感信息、重定向用户或执行其他恶意操作。

#### 2.2.2 跨站脚本防御措施

防御跨站脚本攻击需要采取以下措施:

* **输入验证:**对用户输入的数据进行严格验证,过滤掉任何可疑字符或脚本代码。

* **输出编码:**对所有输出到Web页面的数据进行编码,防止恶意脚本执行。

* **使用安全API:**使用经过安全测试和验证的Web开发框架和库,这些框架和库可以自动处理输入验证和输出编码。

* **设置HTTP安全头:**设置HTTP安全头,例如X-XSS-Protection和Content-Security-Policy,以限制恶意脚本的执行。

* **使用内容安全策略:**使用内容安全策略(CSP)来定义允许在Web页面中执行的脚本和样式表,从而阻止恶意脚本的执行。

### 2.3 数据泄露风险及防护措施

#### 2.3.1 数据泄露途径

数据泄露可能通过多种途径发生,包括:

* **黑客攻击:**黑客利用安全漏洞或恶意软件攻击数据库,窃取或破坏数据。

* **内部威胁:**内部人员出于恶意或疏忽导致数据泄露。

* **物理安全漏洞:**数据中心或服务器物理安全措施不当,导致数据被窃取或破坏。

* **云服务配置错误:**云服务配置不当,导致数据暴露或未经授权访问。

* **人为错误:**员工操作失误或疏忽导致数据泄露。

#### 2.3.2 数据泄露防护措施

防止数据泄露需要采取以下措施:

* **数据加密:**对敏感数据进行加密,防止未经授权访问。

* **访问控制:**实施严格的访问控制措施,只授予必要人员访问数据的权限。

* **入侵检测和预防:**使用入侵检测和预防系统(IDS/IPS)来检测和阻止恶意攻击。

* **定期安全审计:**定期进行安全审计以识别和修复安全漏洞。

* **员工安全意识培训:**对员工进行安全意识培训,提高他们对数据泄露风险的认识。

# 3.1 数据库连接安全配置

#### 3.1.1 数据库连接字符串加密

数据库连接字符串通常包含敏感信息,如用户名、密码和数据库名称。为了防止这些信息泄露,可以对其进行加密。PHP 提供了 `crypt()` 函数来加密字符串,其语法如下:

```php

string crypt ( string $str , string $salt )

`

```

0

0