【JCE框架深度应用】:BCprov-jdk15on-1.70高级加密特性探究

发布时间: 2024-12-21 07:30:29 阅读量: 12 订阅数: 9

bcprov-jdk15on-1.64运行包及源码.zip

# 摘要

本文深入探讨了Java加密扩展(JCE)框架及其与BCprov-jdk15on-1.70库的集成。首先介绍了JCE框架的核心概念,包括加密理论基础、架构组件以及与BCprov-jdk15on-1.70的集成方法。随后,文章详细分析了对称加密、非对称加密和消息摘要等算法在实践中的应用,并讨论了如何扩展JCE框架以支持自定义加密算法,以及如何通过安全策略优化其安全性。最后,文章通过案例研究展示了JCE框架在企业级应用和移动开发中的实际应用,并展望了JCE框架和加密技术的未来发展方向,包括后量子密码学的挑战及密码学在新兴技术中的应用。本文旨在为Java开发者提供加密技术的全面理解和实施指南。

# 关键字

JCE框架;BCprov-jdk15on-1.70;对称加密;非对称加密;消息摘要;安全性优化

参考资源链接:[bcprov-jdk15on-1.70.jar中文文档使用指南](https://wenku.csdn.net/doc/76wxjwfxhd?spm=1055.2635.3001.10343)

# 1. JCE框架与BCprov-jdk15on-1.70概述

本章节旨在提供一个关于Java加密扩展(JCE)框架与BCprov-jdk15on-1.70库的高级概览。首先,我们会简介JCE框架的基本功能和它在Java安全架构中的作用。随后,我们会深入探讨BCprov-jdk15on-1.70库,这是一款广泛使用的加密库,它为JCE框架提供了强大的加密算法实现。本章将为读者理解接下来章节的细节内容打下基础。

## 1.1 JCE框架简介

Java加密扩展(JCE)是Java平台标准版的一部分,它提供了加密服务的实现。JCE框架能够对数据进行加密和解密操作,并支持密钥管理、数字签名和消息摘要等安全特性。通过使用JCE框架,开发者能够构建安全的网络通信协议和应用,确保数据传输和存储的安全性。

## 1.2 BCprov-jdk15on-1.70库介绍

BCprov-jdk15on-1.70是一个由Bouncy Castle提供的开源加密库,它扩展了Java加密技术,提供了比JCE本身更广泛的加密算法支持。该库特别适用于那些需要在JDK 1.5环境中使用加密技术的开发者,同时也支持更高的JDK版本。它以支持多种加密算法,包括但不限于AES、DES、RSA等,而闻名于Java社区。

在下一章中,我们将详细介绍JCE框架的核心概念,包括其架构和组件,以及如何在Java项目中集成BCprov-jdk15on-1.70库,以实现更为强大的加密功能。

# 2. JCE框架核心概念解析

### 2.1 加密与解密的基础理论

加密与解密是信息安全的基石,它们是保护数据不被未授权访问的核心技术。在本节中,我们将深入探讨加密和解密的基本原理,包括对称加密与非对称加密的理论基础,以及哈希函数和消息摘要的概念。

#### 2.1.1 对称加密与非对称加密原理

对称加密是最古老、最简单的加密形式之一。在这种加密方法中,加密和解密使用相同的密钥。这种密钥必须在通信双方之间安全地共享。对称加密速度快,适用于大量数据的加密,但密钥分发和管理较为困难。

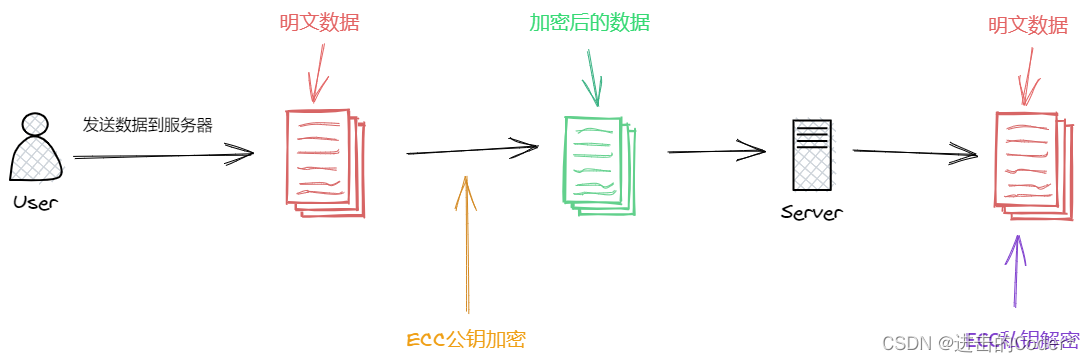

非对称加密,又称公开密钥加密,是一种加密方式,它使用一对密钥:一个公开密钥和一个私有密钥。公开密钥可以自由分发,而私有密钥必须保密。发送方使用接收方的公开密钥加密信息,而接收方使用自己的私有密钥进行解密。这种方法解决了密钥分发问题,但计算成本较高,速度相对较慢。

下面的表格比较了对称加密和非对称加密的关键特征:

| 特征/加密类型 | 对称加密 | 非对称加密 |

| -------------- | -------------------------------- | ---------------------------------- |

| 密钥数量 | 使用一个密钥进行加密和解密 | 使用两个密钥:一个公开密钥和一个私有密钥 |

| 密钥分发 | 需要安全的密钥分发机制 | 密钥公开,无需安全分发 |

| 加密速度 | 快速,适合大量数据加密 | 较慢,适合小量数据或身份验证 |

| 安全性 | 密钥安全是安全性的关键 | 需要保护私有密钥,公开密钥可公开 |

| 典型算法 | AES, DES, 3DES | RSA, ElGamal, ECC |

### 2.2 JCE框架的架构与组件

JCE(Java Cryptography Extension)是Java平台的一个扩展,它提供了一系列加密服务的API。JCE框架允许开发者轻松地在Java应用程序中集成加密技术。

#### 2.2.1 JCE的安全提供者机制

JCE的安全提供者是一种用来提供加密算法实现的机制。它允许Java应用程序通过标准接口使用加密服务。安全提供者可以是第三方库或者Java自带的加密服务提供者。安全提供者会注册到Java安全API中,当应用程序请求加密服务时,JCE会通过这些安全提供者提供相应的服务。

典型的加密服务提供者包括SunJCE和Bouncy Castle,其中SunJCE是Java自带的提供者,而Bouncy Castle是一个流行的第三方库,提供了更多的算法支持。

#### 2.2.2 JCE中的算法套件与密钥管理

JCE支持不同类型的加密算法套件,这些套件定义了加密算法、密钥交换机制、消息认证和密码套件。算法套件的选择对于确保通信的安全性至关重要。

密钥管理是加密技术中的另一个核心概念。JCE提供了一整套密钥管理工具,包括密钥生成、存储和使用的API。它还支持密钥派生函数和密钥协商协议,以安全地交换密钥。

### 2.3 JCE与BCprov-jdk15on-1.70的集成

BCprov-jdk15on-1.70是Bouncy Castle提供的一个加密服务提供者版本,它在Java 1.5或更高版本上运行。本节我们将探讨如何将BCprov-jdk15on-1.70集成到Java项目中,以及如何配置JCE以支持更高级的加密特性。

#### 2.3.1 如何在Java项目中引入BCprov-jdk15on-1.70

要在Java项目中使用BCprov-jdk15on-1.70,首先需要将Bouncy Castle的jar文件添加到项目的类路径中。这可以通过直接包含jar文件或使用构建工具(如Maven或Gradle)来实现。

以Maven为例,可以在`pom.xml`文件中添加以下依赖:

```xml

<dependency>

<groupId>org.bouncycastle</groupId>

<artifactId>bcprov-jdk15on</artifactId>

<version>1.70</version>

</dependency>

```

成功引入依赖后,就可以在Java代码中使用Bouncy Castle提供的加密服务了。

#### 2.3.2 配置JCE以支持高级加密特性

Java默认的加密策略可能会限制使用一些高级加密算法。为了在Java项目中使用更高级的加密算法,需要配置JCE策略文件。

JCE策略文件定义了可以使用的加密算法的最大密钥长度。默认情况下,对于Java 8之前版本,出于历史原因和出口限制,最大密钥长度通常限制为128位。要使用更长的密钥长度(如256位AES),需要下载并安装一个“无限制强度的策略文件”。

安装流程一般包括以下步骤:

1. 下载无限制强度策略文件(通常为`.jar`文件)。

2. 将下载的`.jar`文件放置在Java的`$JAVA_HOME/jre/lib/security`目录下。

3. 如果有多个`.jar`文件,需要更新`$JAVA_HOME/jre/lib/security/java.security`文件中的`securerandom.source`属性。

完成这些步骤后,应用程序将能够使用更高级的加密特性。

在下一节中,我们将探讨BCprov-jdk15on-1.70加密算法的深入实践,包括对称加密算法的应用和非对称加密与密钥交换的实现。

# 3. BCprov-jdk15on-1.70加密算法深入实践

## 3.1 对称加密算法的应用

### 3.1.1 AES算法的实现与性能分析

对称加密算法是加密和解密使用相同密钥的算法。在JCE框架中,高级加密标准(AES)算法是应用最广泛的对称加密算法之一。AES算法具有多种密钥长度,常见的有128位、192位和256位,密钥越长,安全性越高,但计算代价也相对较大。

**代码实现示例:**

```java

import javax.crypto.Cipher;

import javax.crypto.KeyGenerator;

import javax.crypto.SecretKey;

import javax.crypto.spec.SecretKeySpec;

import java.security.SecureRandom;

public class AESExample {

public static void main(String[] args) throws Exception {

// 生成AES密钥

KeyGenerator keyGenerator = KeyGenerator.getInstance("AES");

keyGenerator.init(128);

SecretKey secretKey = keyGenerator.generateKey();

// AES加密

Cipher cipher = Cipher.getInstance("AES/ECB/PKCS5Padding");

byte[] encrypted = cipher.doFinal("Hello World!".getBytes());

// AES解密

SecretKeySpec secretKeySpec = new SecretKeySpec(secretKey.getEncoded(), "AES");

cipher.init(Cipher.DECRYPT_MODE, secretKeySpec);

byte[] decrypted = cipher.doFinal(encrypted);

System.out.println(new String(decrypted));

}

}

```

**性能分析:**

在性能方面,AES算法具有很高的效率,其加密和解密操作的速度非常快,适合处理大量数据。使用`PKCS5Padding`模式对输入数据进行填充,以确保数据长度符合AES算法的要求。注意,固定密钥长度的AES变体(如AES-128、AES-192、AES-256)具有不同的性能表现,这在选择算法时应予以考虑。

### 3.1.2 DES和3DES算法的兼容性处理

数据加密标准(DES)是一种较早的对称加密算法,其56位的密钥长度在现代计算能力面前已不再安全,因此被更安全的3DES算法所替代。3DES实际上是对数据执行三次DES加密,提供了比单一DES更高的安全性。

**代码实现示例:**

```java

import javax.crypto.Cipher;

import javax.crypto.KeyGenerator;

import javax.crypto.SecretKey;

import javax.crypto.spec.SecretKeySpec;

import java.security.SecureRandom;

public class DES3Example {

public static void main(String[] args) throws Exception {

// 生成DES密钥

KeyGenerator keyGenerator = KeyGenerator.getInstance("DESede");

keyGenerator.init(168);

SecretKey secretKey = keyGenerator.generateKey();

// DES加密

Cipher cipher = Cipher.getInstance("DESede/CBC/PKCS5Padding");

byte[] encrypted = cipher.doFinal("Hello World!".getBytes());

// DES解密

SecretKeySpec secretKeySpec = new SecretKeySpec(secretKey.getEncoded(), "DESede");

cipher.init(Cipher.DECRYPT_MODE, secretKeySpec);

byte[] decrypted = cipher.doFinal(encrypted);

System.out.println(new String(decrypted));

}

}

```

**兼容性处理:**

在实际应用中,由于历史原因,一些系统可能仍然依赖于DES或3DES算法。在处理这些系统的兼容性时,需要特别注意算法的密钥长度和模式选择。建议在密钥管理方面采取措施,比如使用更长的密钥和更安全的模式,如CBC(Cipher Block Chaining)模式,并配合使用初始化向量(IV)来增强安全性。

## 3.2 非对称加密与密钥交换

### 3.2.1 RSA算法的密钥生成与加密过程

非对称加密算法使用一对密钥,即公钥和私钥,分别用于加密和解密。RSA算法是其中的佼佼者,它基于大数分解的数学难题,广泛应用于各种安全通信协议。

**代码实现示例:**

```java

import javax.crypto.Cipher;

import java.security.KeyPair;

import java.security.KeyPairGenerator;

import java.security.PrivateKey;

import java.sec

```

0

0