Piston.Handler中的权限控制:实现基于角色的访问控制的深度解析

发布时间: 2024-10-16 02:52:34 阅读量: 14 订阅数: 22

# 1. Piston.Handler权限控制概述

## 1.1 权限控制的重要性

在当今的软件开发领域,权限控制是保障系统安全的核心机制之一。随着业务复杂度的增加,合理的权限控制能够确保数据安全,防止未授权访问和操作,以及满足合规性要求。Piston.Handler作为一个高效的权限控制库,提供了一套完整的解决方案,帮助开发者在应用程序中实现精细化的权限管理。

## 1.2 权限控制的基本概念

权限控制通常涉及到两个基本概念:角色(Role)和权限(Permission)。角色是指一组权限的集合,代表了一类用户在系统中的职能或职位。权限则是对系统资源进行访问和操作的能力,它定义了角色能够执行的操作类型和范围。

## 1.3 权限控制的挑战

在实施权限控制时,开发人员可能会面临一些挑战,如如何设计一个灵活且易于维护的权限模型,如何高效地处理大量用户和权限的数据,以及如何确保权限控制逻辑的正确性和安全性。Piston.Handler通过提供一套经过优化的API和架构,旨在简化这些挑战,让权限控制的实施更为直观和高效。

```python

# 示例代码:引入Piston.Handler库

from piston_handler import PermissionHandler

# 创建权限处理器实例

handler = PermissionHandler()

# 注册权限

handler.register_permission('read', 'Read access to the system')

handler.register_permission('write', 'Write access to the system')

# 创建角色并分配权限

handler.create_role('admin', ['read', 'write'])

handler.create_role('user', ['read'])

# 创建用户并关联角色

handler.create_user('alice', ['admin'])

handler.create_user('bob', ['user'])

# 检查用户权限

has_permission = handler.check_permission('alice', 'write')

print(has_permission) # 输出:True

```

以上代码展示了如何使用Piston.Handler的基本操作,包括注册权限、创建角色、分配角色给用户以及检查用户权限。这为深入理解Piston.Handler权限控制提供了实践基础。

# 2. 角色基础和权限模型

### 2.1 角色和权限的基本概念

#### 2.1.1 角色的定义和作用

在Piston.Handler权限控制体系中,角色是权限分配的基本单元。角色代表了一组特定的权限集合,这些权限定义了用户能够执行的操作范围。角色的概念类似于现实生活中的职务或者职位,比如管理员、编辑、访客等,每个角色都对应不同的职责和权限。

角色的主要作用体现在以下几个方面:

- **简化权限管理**:通过角色,管理员可以将权限分配给角色,而不是单个用户。这样,当有新的用户加入或者需要变更权限时,只需要将相应角色分配给用户或者修改角色的权限即可。

- **提高灵活性**:用户可以拥有多个角色,这样可以根据用户的不同需求灵活地分配不同的权限组合。

- **实现细粒度控制**:通过角色内部的权限组合,可以实现对用户操作权限的细粒度控制。

#### 2.1.2 权限的定义和类型

权限是允许执行的操作或者访问的资源。在Piston.Handler中,权限可以是执行特定函数的权限、访问特定数据的权限或者修改系统设置的权限等。

权限的类型通常包括:

- **操作权限**:定义用户可以对系统中的资源执行哪些操作,如读取、写入、删除等。

- **数据权限**:定义用户可以访问的数据范围,如某些数据库表或字段。

- **系统权限**:定义用户对系统本身的操作权限,如系统配置的修改、日志的查看等。

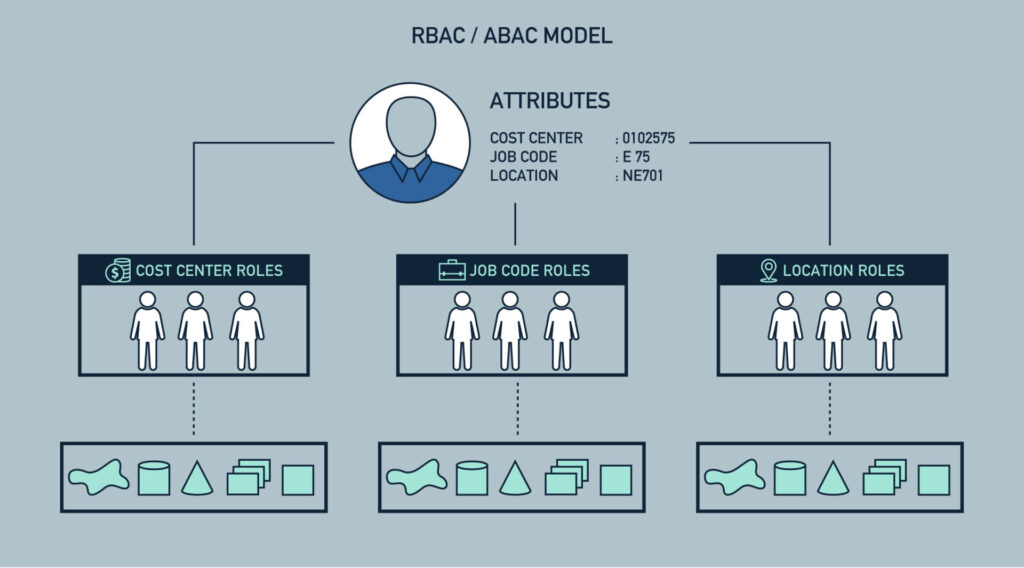

### 2.2 基于角色的访问控制(RBAC)理论

#### 2.2.1 RBAC的工作原理

基于角色的访问控制(Role-Based Access Control, RBAC)是一种广泛应用于IT系统中的权限控制方法。RBAC的核心思想是通过将权限分配给角色,然后将角色分配给用户,从而实现对用户权限的间接管理。

RBAC的工作原理可以简单概括为以下几个步骤:

1. **定义角色**:根据组织的业务需求定义不同的角色,并为每个角色分配相应的权限。

2. **分配角色**:根据用户的工作职责和需求,将角色分配给相应的用户。

3. **访问控制**:当用户尝试访问系统资源时,系统会检查用户的角色,以及该角色是否具有访问该资源的权限。

#### 2.2.2 RBAC的优势和应用场景

RBAC的优势在于:

- **减少了权限管理的复杂性**:通过角色来管理权限,而不是直接管理每个用户的权限,大大简化了权限管理。

- **提高了灵活性和可维护性**:当权限变更时,只需要调整角色的权限或者角色的分配,而不需要修改每个用户的权限设置。

- **支持最小权限原则**:通过角色的定义,可以确保用户只获得完成其工作所必需的权限,从而提高系统的安全性。

RBAC的应用场景非常广泛,包括:

- **企业内部系统**:如ERP、CRM等企业级应用,用户角色分明,权限管理需求明确。

- **内容管理系统**:如CMS、论坛等,需要对不同级别的用户(如访客、注册用户、管理员)实施不同的权限控制。

- **云服务平台**:提供不同服务级别给不同用户,通过角色定义服务权限。

### 2.3 权限模型的设计原则

#### 2.3.1 最小权限原则

最小权限原则是设计权限模型时的黄金法则,它的核心是“只授予完成工作所必需的最小权限集”。这一原则有助于降低安全风险,因为即使用户的账户被泄露或被盗用,攻击者也难以利用这些权限进行恶意操作。

实现最小权限原则的步骤通常包括:

1. **权限审计**:定期审查现有的权限设置,确保它们仍然符合业务需求。

2. **权限细分**:将大的权限分解成更小、更具体的权限,以减少不必要的权限共享。

3. **动态权限分配**:根据用户的实际工作需要,动态分配和调整权限。

#### 2.3.2 权限分配和管理的最佳实践

在设计和实施权限模型时,遵循以下最佳实践可以提高权限管理的效率和安全性:

- **角色层次化**:创建角色层次结构,将具有相似权限的用户归为一类角色,并在此基础上创建子角色。

- **权限分级**:为权限设定不同的优先级,对于关键操作(如删除数据)需要额外的权限验证。

- **权限审计和监控**:定期进行权限审计,监控权限使用情况,及时发现和处理异常。

- **权限变更管理**:对权限变更进行严格控制,确保每次权限变更都有记录并经过授权。

- **用户角色最小化**:避免用户拥有不必要的角色,尽量减少用户角色的交集。

以上章节内容为Piston.Handler权限控制体系中的基础理论部分,通过介绍角色和权限的基本概念、RBAC理论以及权限模型的设计原则,我们为后续章节中深入探讨Piston.Handler中的权限控制实现、实践应用以及未来趋势打下了坚实的基础。在下一章中,我们将详细讨论Piston.Handler中权限控制的具体实现,包括其组件和架构、基于角色的访问控制的实现步骤以及高级权限控制策略。

# 3. Piston.Handler中的权限控制实现

在本章节中,我们将深入探讨Piston.Handler框架中的权限控制实现机制。我们将从权限控制的组件和架构入手,然后详细介绍如何实现基于角色的访问控制,以及一些高级权限控制策略。通过本章节的介绍,你将能够理解Piston.Handler如何将权限控制与业务逻辑相结合,以及如何设计和实现一个高效、安全的权限控制系统。

## 3.1 权限控制的组件和架构

### 3.1.1 权限检查器(Permission Checker)

权限检查器是Piston.Handler框架中用于权限控制的核心组件。它的主要职责是验证用户是否拥有执行特定操作的权限。权限检查器通常包含一系列的验证规则,这些规则可以基于角色、权限或者两者结合的方式来进行权限检查。

例如,以下是一个简单的权限检查器的代码示例:

```python

class PermissionChecker:

def has_permission(self, user, permission):

# 检查用户是否拥有特定的权限

return user.has_role('admin') or permission in user.permissions

```

在这个例子中,`has_permission`方法接收两个参数:用户对象和权限字符串。它首先检查用户是否拥有'admin'角色,如果没有,则检查用户是否直接拥有该权限。

### 3.1.2 角色管理器(Role Manager)

角色管理器负责管理所有的角色和权限关系。它允许开发者创建和删除角色,以及分配和移除角色的权限。角色管理器通常会维护一个角色到权限的映射表,以便于快速检索和管理。

以下是一个角色管理器的代码示例:

```python

class RoleManager:

def __init__(self):

self.roles = {}

def create_role(self, role_name):

if role_name not in self.roles:

self.roles[role_name] = set()

def add_permission_to_role(self, role_name, permission):

if role_name in self.roles:

self.roles[role_name].add(permission)

def remove_permission_from_role(self, role_name, permission):

if role_name in self.roles:

self.roles[role_name].discard(permission)

```

在这个例子中,`RoleM

0

0