PHP数据库读取安全实践:保护敏感数据免遭黑客攻击

发布时间: 2024-07-24 05:44:25 阅读量: 32 订阅数: 34

# 1. PHP数据库读取安全概述**

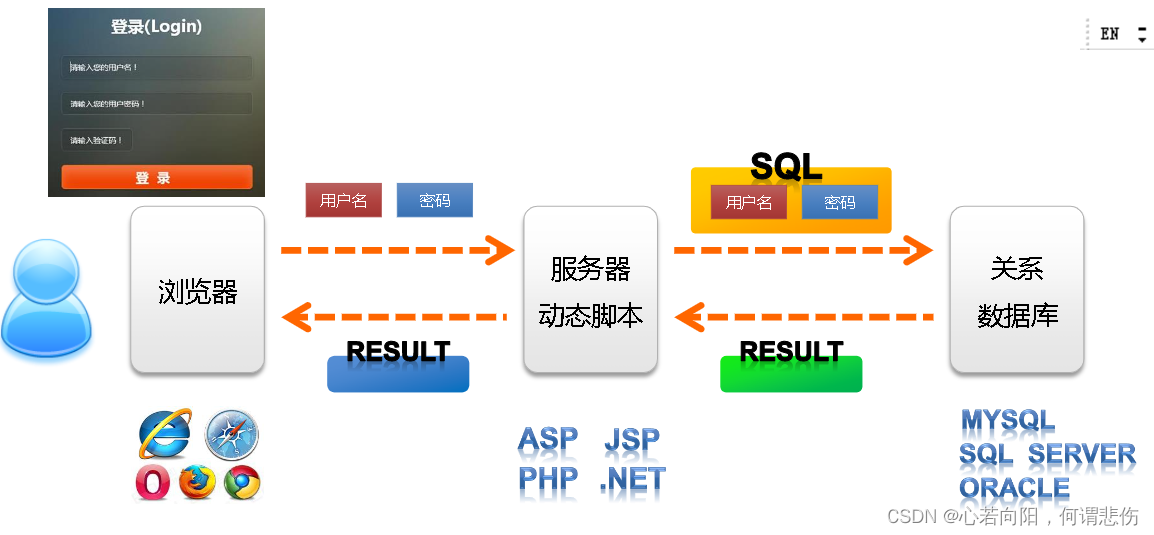

PHP数据库读取安全是保护数据库中敏感信息免受未经授权访问和攻击的关键。它涉及实施措施以防止数据泄露、SQL注入和数据库连接凭据泄露。本章将概述PHP数据库读取安全的重要性,讨论常见的威胁和攻击媒介,并介绍安全实践和工具。

# 2. PHP数据库读取安全实践

### 2.1 限制对敏感数据的访问

#### 2.1.1 使用最小权限原则

**定义:**

最小权限原则是指只授予用户执行其工作职责所需的最低权限级别。

**优点:**

- 减少数据泄露风险,因为只有需要访问敏感数据的用户才能访问。

- 简化安全管理,因为需要管理的权限更少。

**实现:**

- 使用数据库角色或用户组来授予特定权限。

- 定期审查用户权限,以确保它们仍然是最小的。

**代码示例:**

```sql

-- 创建一个具有最小权限的数据库用户

CREATE USER my_user WITH PASSWORD 'my_password';

GRANT SELECT ON table_name TO my_user;

```

**逻辑分析:**

此代码创建了一个名为 `my_user` 的用户,并授予其对 `table_name` 表的 `SELECT` 权限。这确保了该用户只能查询表,而不能对其进行修改或删除。

#### 2.1.2 使用数据屏蔽技术

**定义:**

数据屏蔽是一种技术,它通过隐藏或修改敏感数据来保护数据。

**优点:**

- 即使数据被泄露,也无法访问敏感信息。

- 允许开发人员和测试人员使用真实数据进行开发和测试,而无需担心数据泄露。

**实现:**

- 使用数据屏蔽工具或库来隐藏或修改敏感数据。

- 定期更新屏蔽规则,以确保它们仍然有效。

**代码示例:**

```php

// 使用 PHP 数据屏蔽库来屏蔽电子邮件地址

$email = 'john.doe@example.com';

$maskedEmail = DataShield::maskEmail($email);

```

**逻辑分析:**

此代码使用 `DataShield` 库来屏蔽电子邮件地址。 `maskEmail()` 函数将电子邮件地址转换为类似 `j****@e****.com` 的格式,从而隐藏敏感信息。

### 2.2 预防SQL注入攻击

#### 2.2.1 使用预处理语句

**定义:**

预处理语句是一种数据库语句,它在执行之前会进行编译和优化。

**优点:**

- 防止 SQL 注入攻击,因为查询中的参数是分开的。

- 提高性能,因为查询只编译一次,而不是每次执行时都编译。

**实现:**

- 使用 `mysqli_prepare()` 和 `mysqli_stmt_execute()` 函数来创建和执行预处理语句。

- 使用占位符 (`?`) 来表示查询中的参数。

**代码示例:**

```php

// 创建一个预处理语句

$stmt = mysqli_prepare($conn, "SELECT * FROM users WHERE username = ?");

// 绑定参数

mysqli_stmt_bind_param($stmt, "s", $username);

// 执行语句

mysqli_stmt_execute($stmt);

```

**逻辑分析:**

此代码创建一个预处理语句,它将从 `users` 表中选择具有指定用户名(`$username`)的用户。占位符 `?` 表示 `$username` 参数,它在执行语句时被绑定。这防止了 SQL 注入攻击,因为 `$username` 是一个单独的值,而不是查询的一部分。

#### 2.2.2 使用参数化查询

**定义:**

参数化查询是使用参数而不是直接在查询中嵌入值的 SQL 查询。

**优点:**

- 防止 SQL 注入攻击,因为参数是分开的。

- 提高性能,因为查询只编译一次,而不是每次执行时都编译。

**实现:**

- 使用 `PDO` 类来创建和执行参数化查询。

- 使用 `bindParam()` 方法来绑定参数。

**代码示例:**

```php

// 创建一个参数化查询

$query = $conn->prepare("SELECT * FROM users WHERE username = :username");

// 绑定参数

$query->bindParam(':username', $username);

// 执行查询

$query->execute();

```

**逻辑分析:**

此代码创建一个参数化查询,它将从 `users` 表中选择具有指定用户名(`$username`)的用户。冒号(`:`)表示参数名称,它在执行查询时被绑定到 `$username` 值。这防止了 SQL 注入攻击,因为 `$username` 是一个单独的值,而不是查询的一部分。

# 3. PHP数据库读取安全工具

**3.1 数据库防火墙**

**3.1.1 功能和优势**

数据库防火墙(DBFW)是一种专门用于保护数据库免受未经授权访问和恶意活动的网络安全设备。它通过在数据库和外部网络之间创建一层额外的保护,充当安全网关。DBFW提供以下功能和优势:

- **访问控制:**允许或阻止对数据库的特定连接,基于IP地址、用户名和密码等因素。

- **异常检测:**监视数据库流量并检测异常模式,例如异常查询或尝试访问敏感数据。

- **入侵防御:**阻止已知攻击,例如SQL注入和暴力破解,通过实施防火墙规则和入侵检测系统。

- **数据加密:**加密数据库流量,防止未经授权的访问和数据泄露。

- **审计和报告:**记录数据库活动,提供有关连接、查询和异常事件的详细报告。

**3.1.2 配置和管理**

配置和管理DBFW通常涉及以下步骤:

1. **安装和部署:**将DBFW安装在数据库服务器或网络边界上。

2. **配置访问控制规则:**定义允许和阻止对数据库的连接,并指定授权用户和IP地址。

3. **设置异常检测规则:**配置规则以检测异常流量模式,例如高查询速率或可疑查询字符串。

4. **启用入侵防御:**启用防火墙规则和入侵检测系统以阻止已知攻击。

5. **配置审计和报告:**设置审计日志记录和报告功能,以跟踪数据库活动并生成安全报告。

**3.2 入侵检测系统**

**3.2.1 监控和检测异常行为**

入侵检测系统(IDS)是一种安全工具,用于监视和检测网络流量中的异常或恶意活动。它可以部署在数据库服务器上,以监控数据库流量并检测潜在的安全威胁。IDS提供以下功能:

- **实时监控:**连续监视数据库流量,寻找异常模式或可疑活动。

- **异常检测:**使用签名、模式匹配和机器学习算法检测已知和未知的攻击。

- **警报和通知:**当检测到异常活动时,触发警报并通知管理员。

- **日志分析:**记录检测到的事件并提供详细的日志,用于取证和安全分析。

**3.2.2 响应和缓解措施**

当IDS检测到异常活动时,管理员应采取以下响应和缓解措施:

1. **调查警报:**分析警报并确定潜在的威胁。

2. **隔离受影响系统:**如果检测到攻击,隔离受影响的数据库服务器或系统,以防止进一步的损害。

3. **修复漏洞:**确定并修复导致攻击的任何漏洞或配置错误。

4. **更新安全措施:**加强安全措施,例如更新IDS规则、实施多因素身份验证或部署补丁。

5. **报告和文档:**记录事件并向相关方报告安全事件。

# 4. PHP数据库读取安全最佳实践

### 4.1 定期进行安全评估

**4.1.1 渗透测试**

渗透测试是一种模拟恶意攻击者对系统进行安全评估的技术。通过渗透测试,可以识别系统中的安全漏洞和弱点,并制定相应的缓解措施。

**步骤:**

1. 确定渗透测试的目标和范围。

2. 选择合格的渗透测试人员或公司。

3. 准备系统,确保测试不会对生产环境造成影响。

4. 执行渗透测试,并记录发现的漏洞和弱点。

5. 分析测试结果,并制定缓解措施。

**4.1.2 代码审计**

代码审计是一种静态安全分析技术,通过检查代码来识别安全漏洞和弱点。代码审计可以手动进行,也可以使用自动化工具辅助进行。

**步骤:**

1. 选择合格的代码审计人员或公司。

2. 准备代码,并确保审计不会对生产环境造成影响。

3. 执行代码审计,并记录发现的漏洞和弱点。

4. 分析审计结果,并制定缓解措施。

### 4.2 持续监控和响应

**4.2.1 日志分析**

日志分析是一种持续监控系统活动的技术。通过分析日志,可以识别异常行为和潜在的安全威胁。

**步骤:**

1. 配置系统以记录相关日志。

2. 选择日志分析工具或服务。

3. 监控日志,并设置警报以检测异常行为。

4. 分析警报,并采取适当的响应措施。

**4.2.2 警报和通知**

警报和通知是及时通知安全事件的一种机制。当检测到异常行为或安全威胁时,警报和通知可以触发电子邮件、短信或其他通知。

**步骤:**

1. 配置系统以触发警报和通知。

2. 选择警报和通知工具或服务。

3. 设置警报阈值和通知接收者。

4. 响应警报和通知,并采取适当的缓解措施。

# 5. PHP数据库读取安全案例研究

### 5.1 SQL注入攻击案例

#### 5.1.1 攻击方式和影响

SQL注入攻击是一种常见的网络攻击,攻击者通过在输入字段中注入恶意SQL语句来操纵数据库查询。在PHP中,如果用户输入未经适当验证和过滤,则可能导致SQL注入漏洞。

**攻击方式:**

```php

$username = $_GET['username'];

$query = "SELECT * FROM users WHERE username = '$username'";

```

如果攻击者在`username`参数中注入恶意SQL语句,例如:

```php

username=admin'; DROP TABLE users; --

```

则会执行以下查询:

```php

SELECT * FROM users WHERE username = 'admin'; DROP TABLE users; --'

```

这将删除`users`表中的所有数据,造成严重的数据丢失。

#### 5.1.2 防御措施和最佳实践

为了防止SQL注入攻击,应采取以下措施:

* **使用预处理语句:**预处理语句允许您在执行查询之前准备和编译SQL语句。这可以防止攻击者注入恶意代码,因为参数被安全地绑定到查询中。

* **使用参数化查询:**参数化查询使用占位符来表示参数,这些参数在执行查询时被替换为实际值。这与预处理语句类似,但不需要显式准备和编译查询。

* **验证和过滤用户输入:**在执行查询之前,应验证和过滤用户输入以删除任何潜在的恶意字符。例如,可以使用正则表达式来验证电子邮件地址或电话号码。

* **限制对敏感数据的访问:**只允许授权用户访问敏感数据,并使用最小权限原则来限制他们只能访问所需的数据。

### 5.2 数据泄露案例

#### 5.2.1 泄露原因和后果

数据泄露是指未经授权访问、使用或披露敏感信息。在PHP中,数据泄露可能由于以下原因发生:

* **未加密数据库连接:**如果数据库连接未加密,攻击者可以截取数据并获取敏感信息。

* **存储明文密码:**如果用户密码存储在明文中,攻击者可以轻松访问这些密码并获得对账户的访问权限。

* **配置错误:**错误配置的数据库服务器或应用程序可能会暴露敏感数据。

**后果:**

数据泄露可能导致严重的后果,包括:

* 财务损失

* 声誉受损

* 法律责任

* 客户流失

#### 5.2.2 预防和缓解措施

为了防止数据泄露,应采取以下措施:

* **加密数据库连接:**使用SSL/TLS加密数据库连接以保护数据传输。

* **散列和加密密码:**使用散列函数和加密算法对用户密码进行散列和加密,以防止未经授权的访问。

* **定期进行安全评估:**定期进行渗透测试和代码审计以识别和修复潜在的漏洞。

* **实施数据泄露响应计划:**制定一个计划,概述在发生数据泄露事件时的响应步骤。

0

0