【Go微服务安全实践】:认证与授权机制深入解析

发布时间: 2024-10-22 12:56:32 阅读量: 28 订阅数: 28

golang微服务源码笔记

# 1. Go微服务安全基础

## 微服务架构简介

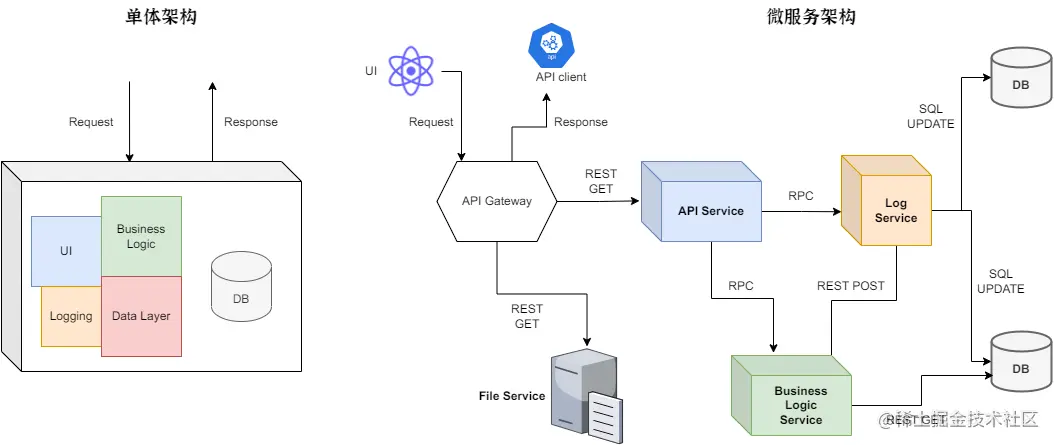

微服务架构是一种设计方法,它将单个应用程序作为一套小型服务的集合来构建,每个服务运行在其独立的进程中,并且通常围绕业务能力组织。微服务之间通过轻量级通信机制相互协作,如HTTP RESTful API。这种模式的倡导者认为,它比单体架构能更好地适应快速变化的业务需求。

## 微服务安全的重要性

在微服务架构中,由于组件和服务数量的激增,安全风险也随之增加。每个微服务可能需要独立的身份验证和授权机制,同时还需要保护它们之间的通信。一个微服务的漏洞可能会危及整个系统的安全。因此,微服务安全成为设计、实施和维护这些系统时的关键考虑因素。

## Go语言与微服务安全

Go语言因其简洁语法、并发处理能力和性能优势,成为了构建微服务的理想选择。Go的标准库和第三方库提供了构建安全微服务所需的各种工具和接口。本章将探讨Go微服务安全的基础知识,包括认证、授权、API安全策略、安全防御实践等,为后续章节深入研究打下坚实的基础。

# 2. 认证机制的理论与实践

## 2.1 认证技术的理论基础

### 2.1.1 认证流程与机制概述

在现代数字世界中,认证是一个核心概念,用于验证个人、系统或设备的身份。认证流程涉及三个主要参与者:声称者(请求访问的实体)、认证者(决定是否授予访问权限的实体)和认证服务器(生成并验证凭据的实体)。认证机制通常包括一个或多个认证因素,它们可以是知识因素(如密码)、持有因素(如安全令牌)或生物特征因素(如指纹或面部识别)。

认证流程可以概括为以下几个步骤:

1. **身份声明**:用户向系统提供身份信息(如用户名或电子邮件地址)。

2. **凭证提交**:用户提交用于验证身份的凭证(如密码、token、生物特征数据)。

3. **凭证验证**:系统将提交的凭证与存储在系统中的凭证进行比对。

4. **授权**:如果凭证匹配,系统将授权用户执行其请求的操作。

认证机制必须足够健壮,以防止各种攻击,如密码猜测、重放攻击、中间人攻击等。密码策略、双因素认证、单点登录(SSO)等都是增强认证安全性的技术手段。

### 2.1.2 常用的认证协议分析

在众多认证协议中,几个广泛使用的协议包括:

- **基本认证(Basic Auth)**:这是一种简单的认证方式,其中用户ID和密码以明文形式在网络上传输。这种方法容易受到中间人攻击,因此在安全要求较高的环境下不推荐使用。

- **摘要认证(Digest Auth)**:该协议对密码使用散列函数,并将认证信息通过挑战-响应机制发送,这比基本认证更安全。

- **令牌基础认证**:通过生成一次性令牌来验证用户身份,例如JSON Web Tokens(JWT)。令牌通常包含关于用户状态和角色的信息,并且可以由服务器签名以确保其未被篡改。

- **OAuth 2.0**:这是一种授权框架,允许用户授权第三方应用访问服务器上的资源,而不必共享其凭证。OAuth 2.0广泛用于Web、桌面、移动和内部应用之间。

- **OpenID Connect**:这是一个建立在OAuth 2.0协议之上的简单身份层,用于向客户端提供用户身份信息。

认证协议的选择依赖于特定的应用场景和安全需求。设计时应考虑用户体验、系统的互操作性和安全强度。

## 2.2 Go中的认证实现

### 2.2.1 JWT认证机制

JSON Web Token(JWT)是一个开放标准,定义了一种紧凑的、自包含的方式,用于在各方之间以JSON对象的形式安全地传输信息。在Go中实现JWT认证涉及以下关键步骤:

1. **创建JWT**:生成一个JWT,通常包含声明集(Claims),例如用户身份信息和过期时间。

2. **签名JWT**:使用密钥对JWT进行数字签名,确保信息在传输过程中的完整性。

3. **验证JWT**:接收方使用相同的密钥验证JWT的有效性和完整性。

4. **在HTTP请求中传递JWT**:通过HTTP请求头(通常是`Authorization`)将JWT发送给服务器。

示例代码展示如何在Go中使用JWT:

```go

package main

import (

"fmt"

"***/dgrijalva/jwt-go"

"time"

)

var jwtKey = []byte("my_secret_key")

type Claims struct {

User string `json:"user"`

jwt.StandardClaims

}

func CreateToken(username string) (string, error) {

expirationTime := time.Now().Add(5 * time.Minute)

claims := &Claims{

User: username,

StandardClaims: jwt.StandardClaims{

ExpiresAt: expirationTime.Unix(),

},

}

token := jwt.NewWithClaims(jwt.SigningMethodHS256, claims)

tokenString, err := token.SignedString(jwtKey)

return tokenString, err

}

func main() {

token, _ := CreateToken("username")

fmt.Println("Token:", token)

}

```

在此代码中,我们定义了一个`Claims`结构体,它包含了我们想要在JWT中包含的信息。我们创建了一个`CreateToken`函数来生成并签名一个新的JWT,并打印出该token。

### 2.2.2 OAuth2.0框架应用

OAuth 2.0是一个行业标准的授权协议,允许用户授权第三方访问服务器上的资源,而无需直接分享凭据。OAuth 2.0在Go中的实现涉及定义几个核心组件:客户端、资源服务器、授权服务器和资源所有者。认证流程通常包括以下步骤:

1. **请求授权**:客户端向资源所有者请求授权,提供客户端ID、所需的访问范围和重定向URI。

2. **资源所有者授权**:资源所有者确认授权请求,通常通过在授权服务器上登录和选择授权。

3. **客户端获取令牌**:客户端使用授权服务器颁发的授权码,向服务器请求访问令牌。

4. **客户端访问资源**:客户端使用访问令牌向资源服务器请求受保护的资源。

Go中使用OAuth2.0的一个基本示例可能看起来像这样:

```go

package main

import (

"fmt"

"***/oauth2-proxy/oauth2-proxy/v7/pkg/apis/sessions"

"net/http"

"***/x/oauth2"

"***/oauth2-proxy/oauth2-proxy/v7/pkg/apis/options"

)

var (

oauthConfig = &oauth2.Config{

ClientID: "client-id",

ClientSecret: "client-secret",

Scopes: []string{"read"},

Endpoint: oauth2.Endpoint{

AuthURL: "***",

TokenURL: "***",

},

}

)

func main() {

authCodeURL := oauthConfig.AuthCodeURL("state-token", oauth2.AccessTypeOffline)

fmt.Println("Visit the URL for the auth dialog:", authCodeURL)

var token *oauth2.Token

// 获取用户授权后的授权码 code

code := "some-code"

// 用授权码 code 换取令牌 token

token, err := oauthConfig.Exchange(oauth2.NoContext, code)

if err != nil {

panic(err)

}

fmt.Printf("Token: %v\n", token)

}

```

在这个示例中,我们定义了一个`oauthConfig`来存储OAuth 2.0配置信息。然后,我们使用`oauthConfig`构建了一个授权URL,资源所有者可以通过这个URL授权客户端。之后,我们用授权码交换访问令牌。

### 2.2.3 认证中间件的设计与实现

中间件在Web应用中起到了重要的作用,它可以是一个拦截器,对进入应用的请求进行处理,例如进行认证检查。在Go中,中间件可以通过HTTP handler来实现,利用`http.TimeoutHandler`, `http.MaxBytesHandler`, `http情境`等来创建。下面是一个简单的JWT认证中间件实现:

```go

package main

import (

"net/http"

"***/dgrijalva/jwt-go"

"***/gin-gonic/gin"

)

func AuthMiddleware() gin.HandlerFunc {

return func(c *gin.Context) {

tokenString := c.GetHeader("Authorization")

token, err := jwt.Parse(tokenString, func(token *jwt.Token) (interface{}, error) {

if _, ok := token.Method.(*jwt.SigningMethodHMAC); !ok {

return nil, fmt.Errorf("unexpected signing method: %v", token.Header["alg"])

}

return []byte("my_secret_key"), nil

})

if claims, ok := token.Claims.(jwt.MapClaims); ok && token.Valid {

c.Set("username", claims["user"])

} else {

c.JSON(http.StatusUnauthorized, gin.H{"error": "unauthorized"})

c.Abort()

return

}

c.Next()

}

}

func main() {

r := gin.Default()

r.Use(AuthMiddleware())

{

r.GET("/profile", func(c *gin.Context) {

username := c.MustGet("username").(string)

c.JSON(200, gin.H{"username": username})

})

}

r.Run(":8080")

}

```

在上述代码中,我们创建了一个`AuthMiddleware`中间件函数,它将检查每个进入的请求是否包含有效的JWT。如果有效,它将把用户名放入上下文中供后续处理。如果无效,它将返回一个401错误并终止处理链。

在`main`函数中,我们使用`AuthMiddleware`中间件并定义了一个受保护的路由`/profile`。只有携带有效JWT的请求才能访问这个路由。如果用户未提供有效的JWT,将收到401响应。

## 2.3 认证实践案例分析

### 2.3.1 实战Go服务的JWT认证

认证是微服务架构中的一大挑战,尤其是对于那些具有多个服务和API网关的系统。一个典型的使用Go语言实现JWT认证的案例可以是一个用户注册登录系统。

以下是一个简化版的用户登录流程:

1. 用户输入他们的凭证(用户名和密码)。

2. 服务端验证凭证的正确性。

3. 若凭证验证通过,生成JWT并返回给用户。

4. 用户存储此JWT。

5. 用户后续每次请求都需要带上此JWT进行认证。

```go

// 假设我们有一个用户验证函数

func (s *Service) Login(username, password string) (string, error) {

// 检查用户信息

user, err := s.store.GetUserByUsername(username)

```

0

0