全面防护:MySQL安全性提升课程与策略指南

发布时间: 2024-12-06 22:39:55 阅读量: 13 订阅数: 17

详细指南:MySQL在多种平台下的安装与配置

# 1. MySQL安全性的基础概念

安全始终是数据库管理系统中一个关键的考虑因素,特别是在处理敏感信息时,如个人身份信息、交易记录和知识产权。在本章中,我们将探讨MySQL数据库安全性的一些基本概念。我们将从数据完整性和保密性的重要性开始,进而分析可能对数据造成威胁的多种安全风险,包括未经授权的数据访问、数据泄露、恶意软件攻击等。此外,我们还将介绍一些基本的安全措施,如使用强密码、定期更新和打补丁,以及对数据库进行安全配置。理解这些基础概念对于构建一个健全的数据库安全策略是至关重要的。

在后续章节中,我们将进一步深入了解MySQL的安全设置,包括网络层面的安全措施、防范常见攻击的方法、数据加密和备份策略,以及与安全相关的法律法规和最佳实践。通过这一系列的讨论,我们将构建起一套全面的MySQL数据库安全管理知识体系。

# 2. MySQL系统和网络层面的安全设置

### 2.1 MySQL服务器的配置优化

#### 用户权限和账户管理

在讨论MySQL安全性时,用户权限和账户管理是基础且至关重要的一部分。数据库管理员必须了解如何创建和管理用户账户、分配权限以及撤销权限。一个典型的流程包括:

1. 创建用户账户,并分配合适的权限。

2. 监控账户活动,定期检查是否有不正常的使用模式。

3. 限制账户访问,例如使用特定的IP地址。

4. 定期对账户进行安全审计,撤销不再需要的权限和账户。

通过以下MySQL命令可以实现上述操作:

```sql

-- 创建用户账户并分配权限

CREATE USER 'newuser'@'localhost' IDENTIFIED BY 'password';

GRANT ALL PRIVILEGES ON *.* TO 'newuser'@'localhost' WITH GRANT OPTION;

-- 限制账户访问

REVOKE ALL PRIVILEGES ON *.* FROM 'newuser'@'%';

GRANT ALL PRIVILEGES ON *.* TO 'newuser'@'192.168.1.10' IDENTIFIED BY 'password';

-- 更改用户密码

SET PASSWORD FOR 'newuser'@'localhost' = PASSWORD('new_password');

-- 删除用户账户

DROP USER 'newuser'@'localhost';

```

在执行上述命令时,应确保只授予必要的权限,遵循最小权限原则。同时,应该为每个账户使用强密码,并定期更改密码以增加安全性。

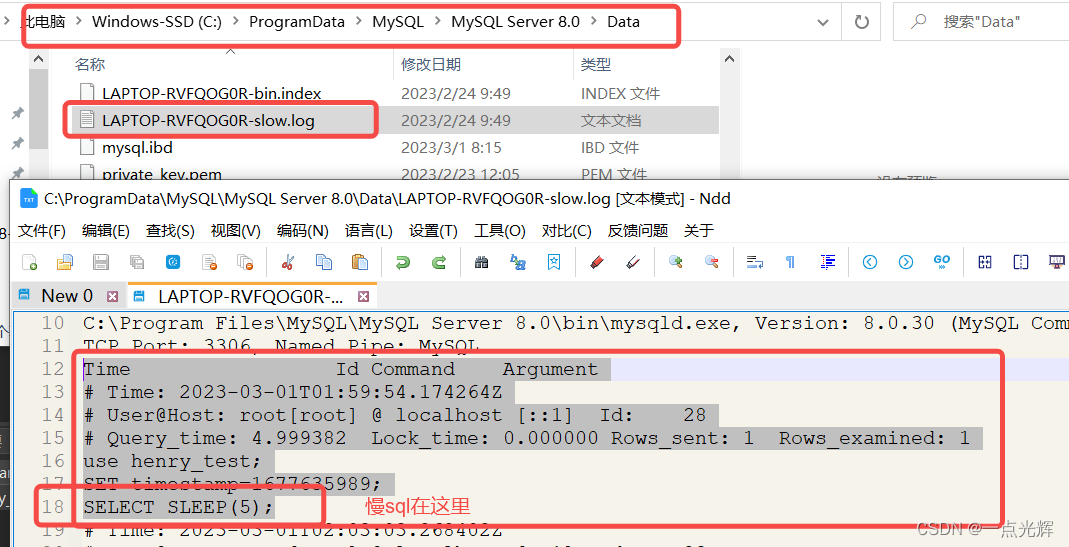

#### 审计和日志记录策略

审计和日志记录是追踪数据库活动和诊断问题的关键。MySQL提供了多种日志类型,包括常规查询日志、慢查询日志、错误日志和二进制日志等。管理员可以通过配置这些日志来记录详细的数据库活动信息。

审计日志可以记录谁对数据库做了什么操作,这对于满足合规性要求和回溯问题发生时的情况至关重要。例如,启用二进制日志将记录所有更改数据的语句,这对于灾难恢复和数据复制至关重要。

配置日志的示例代码如下:

```sql

-- 开启慢查询日志

SET GLOBAL slow_query_log = 'ON';

SET GLOBAL slow_query_log_file = '/var/lib/mysql/slow.log';

SET GLOBAL long_query_time = 2;

-- 开启二进制日志

SET GLOBAL log_bin = '/var/lib/mysql/binlog';

SET GLOBAL expire_logs_days = 10;

```

在操作这些配置时,管理员应该注意日志文件的存储空间和性能影响。例如,二进制日志可能会迅速增长,因此可能需要定期清理和备份策略。

### 2.2 网络安全防护措施

#### 加密连接的配置

为保护数据传输过程中的安全性,需要为MySQL配置加密连接。一般推荐使用TLS/SSL协议来加密MySQL客户端与服务器之间的通信。配置MySQL使用SSL需要几个步骤:

1. 为MySQL服务器生成SSL证书和密钥文件。

2. 配置MySQL服务器使用这些证书和密钥文件。

3. 在客户端上配置证书以用于验证服务器身份。

示例配置如下:

```sql

-- 配置MySQL服务器使用SSL

[mysqld]

ssl-ca=/path/to/ca.pem

ssl-cert=/path/to/server-cert.pem

ssl-key=/path/to/server-key.pem

```

在客户端进行连接时,需要指定使用SSL连接:

```bash

mysql -u user -p --ssl-ca=/path/to/ca.pem --ssl-cert=/path/to/client-cert.pem --ssl-key=/path/to/client-key.pem

```

通过这些步骤,可以确保MySQL数据传输过程中的安全性。管理员还应定期检查证书的有效性,确保使用最新的安全协议。

#### 防火墙和端口安全

数据库服务器通常只应监听一个端口,即MySQL默认端口3306。使用防火墙规则确保只有授权的用户可以连接到MySQL服务器。例如,可以配置iptables规则来限制对MySQL端口的访问:

```bash

iptables -A INPUT -p tcp --dport 3306 -s <允许的IP地址范围> -j ACCEPT

iptables -A INPUT -p tcp --dport 3306 -j DROP

```

这些防火墙规则需要管理员定期审查,以防止新出现的威胁和漏洞。

### 2.3 防止SQL注入和XSS攻击

#### 输入验证和过滤机制

防止SQL注入攻击的有效方法之一是使用输入验证和过滤机制。这些机制确保所有用户输入在被处理前,都已清除潜在的恶意代码。理想情况下,数据库管理员应遵循以下最佳实践:

1. 对所有用户输入执行严格的验证和清洗。

2. 使用预编译语句(PreparedStatement)代替动态SQL语句。

3. 对于存储过程和函数,同样需要进行输入验证。

例如,使用Java代码创建预编译语句的示例:

```java

// 假设变量name和age来自用户输入

PreparedStatement pstmt = connection.prepareStatement("SELECT * FROM users WHERE name=? AND age=?");

pstmt.setString(1, name);

pstmt.setInt(2, age);

ResultSet rs = pstmt.executeQuery();

```

在这个示例中,即

0

0