【ASP.NET Core身份验证与授权】:机制解析与应用实战

发布时间: 2024-11-30 09:54:13 阅读量: 4 订阅数: 5

参考资源链接:[ASP.NET实用开发:课后习题详解与答案](https://wenku.csdn.net/doc/649e3a1550e8173efdb59dbe?spm=1055.2635.3001.10343)

# 1. ASP.NET Core身份验证与授权概述

身份验证与授权是构建安全的Web应用程序不可或缺的两个环节。在ASP.NET Core中,这两个概念通过一系列的框架和工具得以实现和简化,从而帮助开发者保护应用免受未授权访问和滥用。本章将概述ASP.NET Core中的身份验证与授权,并将探讨它们如何协同工作以确保应用程序的安全性。我们将介绍身份验证和授权的基本概念,并讨论它们在.NET Core中的实现。这将为读者深入理解后续章节中具体的身份验证和授权机制奠定基础。

# 2. ASP.NET Core身份验证机制

## 2.1 身份验证基础理论

### 2.1.1 身份验证的目的和作用

身份验证是确保用户身份真实性的过程,它是系统安全的第一道防线。在ASP.NET Core中,身份验证的目的是确认用户是他们声明的那个人。这对于保护敏感数据和资源至关重要。身份验证机制通过检查用户的凭据(如用户名和密码、令牌或证书等)来验证用户的身份。一旦用户身份得到验证,他们就会被授予访问系统的权限。

身份验证的作用在于:

- **确保数据安全**:只有经过验证的用户才能访问需要保护的资源。

- **责任归属**:验证用户的活动,以便在发生安全事件时能够追溯到特定用户。

- **访问控制**:基于用户的角色和权限,授予或拒绝对特定资源的访问。

### 2.1.2 身份验证流程的组件和原理

ASP.NET Core的身份验证流程涉及多个组件,每个组件都负责流程中的一个关键步骤。以下是一些核心组件:

- **身份验证服务**:负责注册和配置身份验证服务。

- **身份验证方案**:定义了如何执行身份验证过程的一组规则和协议。

- **中间件**:在请求处理管道中负责捕获和处理身份验证请求。

- **凭证提供者**:负责提供和验证用户凭证。

身份验证流程通常遵循以下步骤:

1. 用户尝试访问受保护的资源。

2. 服务器生成一个身份验证请求,通常是发送一个带有挑战的响应。

3. 用户代理(如浏览器)响应这个挑战,提供必要的凭证。

4. 服务器验证提供的凭证。

5. 如果验证成功,服务器会生成一个安全令牌(如Cookie或JWT),并发送回用户代理。

6. 用户代理将安全令牌存储起来,并在后续请求中携带此令牌,以证明用户已通过验证。

## 2.2 常见身份验证方案

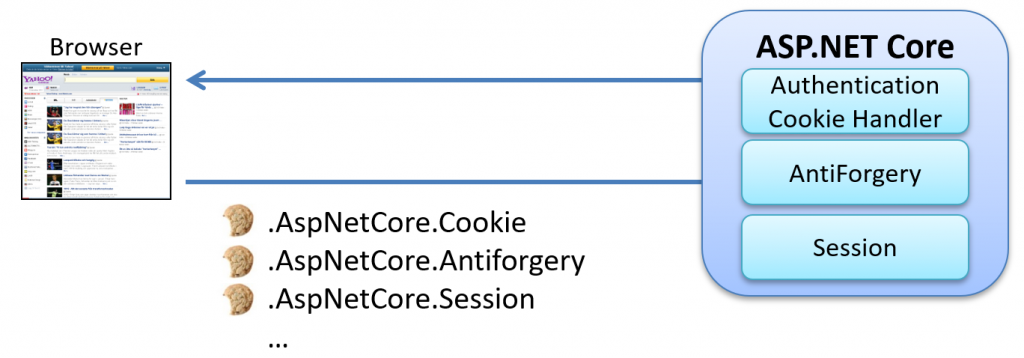

### 2.2.1 Cookie认证

Cookie认证是ASP.NET Core中一种传统的身份验证方法。它使用Cookie来存储用户的会话信息。当用户登录成功后,服务器会创建一个Cookie,并将其存储在用户的浏览器中。之后的每个请求中,浏览器都会自动携带这个Cookie,服务器通过它可以识别出用户的会话状态。

Cookie认证的工作原理:

1. 用户登录时,应用程序验证其凭据。

2. 验证成功后,应用程序创建一个包含用户标识信息的Cookie。

3. Cookie被发送到客户端,并在后续请求中由客户端发送回服务器。

4. 服务器在收到请求后,读取Cookie并验证其有效性和安全性。

5. 如果Cookie有效,请求被处理,并且用户的状态被认为是已认证。

### 2.2.2 JWT认证

JSON Web Token(JWT)是一种开放标准(RFC 7519),用于在网络应用环境间安全地传输声明。ASP.NET Core支持使用JWT进行无状态的身份验证,它通常用于API安全。

JWT认证的工作原理:

1. 用户登录并提供凭证。

2. 凭证验证成功后,服务器创建一个JWT。

3. 服务器将JWT返回给客户端,通常通过HTTP响应头。

4. 客户端将JWT存储起来(例如,在本地存储中),并在后续的每个请求中将其作为Authorization头发送。

5. 服务器接收到请求后,解析JWT以验证用户身份。

6. 如果JWT有效,请求被授权处理。

### 2.2.3 OAuth2.0和OpenID Connect

OAuth2.0是一个授权框架,而OpenID Connect建立在OAuth2.0之上,提供了一种在Web应用中进行身份验证的方法。它使得用户可以使用第三方服务进行登录,而无需创建专门的账户。

OpenID Connect的工作原理:

1. 用户尝试访问应用程序,应用程序重定向用户到身份提供者。

2. 用户在身份提供者处进行认证。

3. 身份提供者生成一个ID Token和(可选的)一个Access Token,并将它们发送给应用程序。

4. 应用程序使用Access Token来获取用户的个人信息(通常是通过一个受保护的端点)。

5. 应用程序使用ID Token来验证用户的身份。

6. 用户被重定向回应用程序,并且他们的身份得到验证。

## 2.3 身份验证中间件的应用

### 2.3.1 中间件的工作原理

在ASP.NET Core中,中间件是请求管道的一个组件,它在请求到达控制器之前和之后执行自定义逻辑。身份验证中间件负责处理身份验证过程,它会检查请求并验证用户的身份。

中间件的工作原理:

1. 中间件在请求管道中注册,并在请求处理流程中排队。

2. 当一个请求到达时,中间件会检查它是否包含有效的身份信息。

3. 如果请求未通过身份验证,中间件可以执行以下操作之一:

- 拒绝请求并返回认证挑战。

- 重定向用户到登录页面。

4. 如果请求已经过身份验证,中间件会提取身份信息并将其附加到当前的HttpContext对象上。

5. 请求继续沿着管道移动,直到达到最终的请求处理端点。

### 2.3.2 自定义身份验证中间件

在某些情况下,内置的身份验证机制可能无法满足特定需求,此时可以创建自定义身份验证中间件。

实现自定义身份验证中间件通常涉及以下步骤:

1. 创建一个继承自`AuthenticationMiddleware`的类。

2. 在这个中间件中,实现`HandleAuthenticateAsync`方法。

3. 在`HandleAuthenticateAsync`方法中,编写自定义的身份验证逻辑。

4. 注册中间件,使其成为请求处理管道的一部分。

```csharp

public class CustomAuthenticationMiddleware : AuthenticationMiddleware<CustomAuthenticationOptions>

{

public CustomAuthenticationMiddleware(RequestDelegate next, IOptions<CustomAuthenticationOptions> options, ILoggerFactory logger, UrlEncoder encoder) : base(next, options, logger, encoder)

{

}

protected override Task<AuthenticateResult> HandleAuthenticateAsync()

{

// 自定义的身份验证逻辑

// 例如:验证请求头中的Token等

}

}

```

在上述代码中,`CustomAuthenticationOptions`是一个包含身份验证选项的类,它需要继承自`AuthenticationSchemeOptions`。实现自定义中间件后,需要在启动配置中注册它:

```csharp

services.AddAuthentication()

.AddScheme<CustomAuthenticationOptions, CustomAuthenticationMiddleware>(

CustomAuthenticationSchemeName,

options => { /* 配置选项 */ });

```

通过上述步骤,开发人员可以根据需要实现自己的身份验证逻辑,以适应复杂的业务场景。

# 3. ASP.NET Core授权机制

## 3.1 授权基础概念

### 3.1.1 授权的定义和必要性

授权(Authorization)是在用户身份得到验证之后,系统对用户可访问资源和可执行操作的限制。这是确保应用程序安全的关键环节。授权的必要性体现在以下几个方面:

- **数据保护**:在多用户环境下,授权确保用户只能访问他们被授权的数据,保护敏感信息不被未授权访问。

- **操作限制**:系统可以针对不同的用户角色或用户身份设定不同的操作权限,从而避免操作不当或恶意操作带来的风险。

- **合规性**:对于一些行业或业务,授权是满足法规合规性要求的重要组成部分。

### 3.1.2 授权类型和策略

在 ASP.NET Core 中,授权策略决定了哪些资源可以被哪些用户访问。主要的授权类型包括:

- **基于角色的授权**(Role-based Access Control, RBAC):这种策略基于用户的角色分配权限。角色是一组权限的集合。

- **基于声明的授权**(Claim-based Access Control, CBAC):此策略根据用户的声明(Claims)进行授权。声明通常是键值对,如用户的名字、电子邮件等。

- **基于策略的授权**(Policy-based Access Control):开发者可以定义复杂的授权策略,并将其应用到特定的资源上。

## 3.2 实现授权的策略

### 3.2.1 基于角色的授权

ASP.NET Core 提供了一种简单的方式来进行基于角色的授权。你可以使用 `[Authorize]` 属性来标记那些需要角色授权的操作或控制器。

```csharp

[Authorize(Roles = "Admin, User")]

public class SecretController : Controller

{

// 这个控制器中的操作只有Admin或User角色才能访问

}

```

### 3.2.2 基于声明的授权

基于声明的授权允许你根据用户的声明来执行授权决策。在ASP.NET Core中,你可以创建自定义的授权策略来实现这一点。

```csharp

public void ConfigureServices(IServiceCollection services)

{

services.AddAuthorization(options =>

{

options.AddPolicy("RequireCustomClaim", policy =>

```

0

0