【SAX安全编程】:防范XML炸弹与安全威胁的必学技巧

org.xml.sax.SAXException: Invalid element

1. SAX安全编程概述

在当今信息技术飞速发展的背景下,数据交换标准之一的XML(Extensible Markup Language)广泛应用在多种IT系统中,以实现不同系统间数据的灵活、标准化处理。然而,伴随着XML数据处理的应用普及,安全问题也日益凸显。本章将对SAX(Simple API for XML)安全编程进行概述,提供一个基础框架以供后续章节深入探讨。

SAX技术的诞生与应用

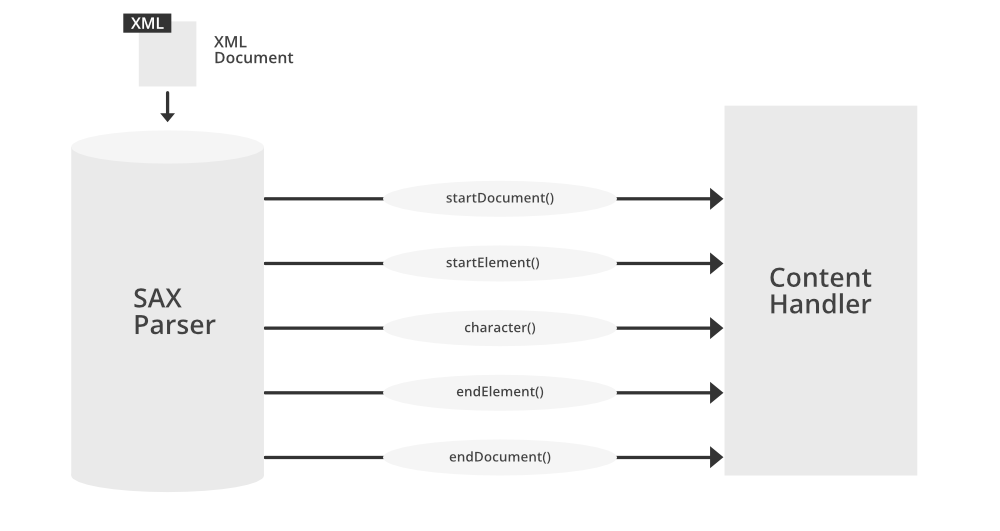

SAX是一种基于事件驱动的XML解析方式。与DOM(Document Object Model)解析方式不同,SAX并不加载整个文档到内存,而是在读取XML文档时触发各种事件,并调用用户定义的回调方法处理这些事件。这种模式使得SAX对于大型文件的解析非常高效,因此在需要快速读取和处理大量数据的场合下得到了广泛的应用。

安全编程的重要性

尽管SAX在性能上表现优异,但其直接的数据流处理方式也带来了潜在的安全风险。例如,XML炸弹(XML Bomb)是一种常见的针对XML解析器的攻击手段,通过精心构造的恶意XML数据,导致解析器资源耗尽。因此,在进行SAX编程时,理解和实现安全编程技巧变得至关重要,以防止恶意数据对系统安全和稳定运行造成威胁。

通过本章的概述,我们奠定了SAX安全编程的背景知识,并对后续章节中的深入探讨做了铺垫。下一章我们将详细分析XML炸弹的原理,以及如何在SAX编程基础之上构建安全防线。

2. 理解XML炸弹与SAX编程基础

2.1 XML炸弹的原理与影响

2.1.1 XML炸弹的定义和种类

XML炸弹是一种专门针对XML解析器的攻击方式,它利用了XML文档的某些特性来造成拒绝服务(DoS)。攻击者构造一个体积巨大或结构极为复杂的XML文档,当XML解析器处理这类文档时,将消耗大量的系统资源,导致正常的服务被阻断。

根据其攻击方式的不同,XML炸弹可以分为以下几种类型:

- 大数据量型:通过增加数据量使得解析器需要消耗大量内存和CPU资源。

- 深层嵌套型:创建深度嵌套的XML元素,使得解析器在处理时形成深度递归,耗尽栈空间。

- 混淆型:通过复杂的命名空间、属性等来增加解析的复杂度。

- 实体扩展型:利用XML实体的扩展功能,导致解析器在解析过程中不断扩展同一个实体,造成资源耗尽。

2.1.2 XML炸弹攻击的潜在风险

XML炸弹攻击的潜在风险包括:

- 服务中断:攻击导致XML解析器耗尽资源,进而影响到整个应用程序或服务的可用性。

- 系统资源耗尽:攻击占用大量CPU和内存资源,可能造成服务器过载甚至崩溃。

- 数据泄露:在解析过程中,未正确处理的XML炸弹可能导致未授权的数据访问。

- 安全漏洞:攻击可能暴露系统中其他未发现的安全漏洞,成为潜在的攻击入口。

2.2 SAX编程模型解析

2.2.1 SAX技术的工作原理

SAX(Simple API for XML)是一种基于事件的XML解析技术。它采用流式处理的方式,当XML解析器在处理XML文档时,会逐个触发事件(如开始标签、文本内容、结束标签等),开发者可以通过事件监听器(Handler)来响应这些事件并进行相应的处理。

SAX解析器读取XML文档时,会按顺序读取XML文档的各个部分,只有当某部分内容被读取时,才能对其进行处理。这意味着SAX不需要在内存中存储整个XML文档的结构,从而在处理大型文档时具有明显的内存使用优势。

2.2.2 SAX与DOM、StAX的对比

SAX、DOM(Document Object Model)、StAX(Streaming API for XML)是三种常用的XML处理方式,它们各有利弊:

- SAX 是基于事件的模型,适合于读取大型XML文件,因为它不需要一次性加载整个文档到内存中。

- DOM 是基于树形结构的模型,需要将整个XML文档加载到内存并构建一棵树来表示文档结构。这种方法适用于文档较小、需要频繁查询和修改的场景。

- StAX 和SAX类似,也是一种基于事件的模型,但它是由开发者主动调用读取下一个事件的方法,提供了更多的控制灵活性。

2.3 SAX处理XML数据的优势

2.3.1 资源占用小与效率分析

由于SAX是基于事件流的,它不需要在内存中保存整个文档的结构,因此在处理大型XML文件时,能够显著减少内存的使用。在处理同样的大型文档时,SAX通常比DOM模型快,因为它不需要构建整个文档对象树。

SAX的效率还体现在它逐个事件处理XML内容的能力,这允许开发者仅在需要时处理特定部分的XML数据。不过,SAX也有它的局限性,比如无法方便地修改或随机访问XML文档中的内容。

2.3.2 事件驱动模型的特点和适用场景

事件驱动模型的特点主要包括:

- 按需处理:事件驱动模型允许开发者仅对感兴趣的事件进行处理,从而提高处理效率。

- 低内存消耗:这种模型不需要把整个XML文档加载到内存中,因此适合处理大型XML文件。

- 实时性:由于事件是按顺序触发的,开发者可以实时地对XML数据进行响应,不需要等待整个文档被解析完成。

适用场景:

- 大型XML文件处理:当需要处理的XML文件体积庞大,一次性加载到内存会不现实或效率低下时,SAX是较好的选择。

- 实时数据处理:对于需要实时处理XML数据流的场景,如实时监控系统,SAX能够提供更快速的响应。

- 资源受限的环境:在内存和CPU资源有限的环境中,SAX能够更好地完成任务,减少资源的消耗。

逻辑分析和参数说明:

上述代码中,startElement、endElement和characters方法分别重写了DefaultHandler类中的对应方法,以便在解析XML文档的不同阶段执行特定的逻辑。uri和localName分别表示元素的命名空间URI和本地名称,qName是元素的限定名称,attributes是元素的属性集。这些方法使得开发者能够根据事件来处理XML数据。

SAX事件处理器通过这种方式能够有效地将解析过程分散到多个回调函数中,使得程序结构清晰,逻辑分离,从而实现对XML文档的高效处理。

3. SAX安全编程实践技巧

SAX安全编程不仅仅是理论上的知识,更重要的是实际应用中的实践技巧。开发者需要在编写代码时充分考虑到潜在的安全威胁,并采取有效的措施来防范它们。本章节将详细介绍防范XML炸弹的SAX编码实践、安全事件处理器的实现以及安全测试与漏洞评估等关键实践技巧。

3.1 防范XML炸弹的SAX编码实践

3.1.1 输入验证与过滤技术

在处理来自不可信源的XML数据时,开发者必须实施严格的输入验证和过滤技术。这通常涉及以下几个步骤:

- 对输入数据的大小进行限制,避免内存溢出或耗尽。

- 检查输入数据的结构和内容,确保它们符合预期的模式或schema。

- 过滤掉可能的非法或危险字符,例如不合法的XML字符实体。

- 限制重复元素的嵌套深度,防止无限递归攻击。

代码示例:

在上述代码中,我们使用正则表达式限制了输入字符串的长度,并检查了不合法字符。同时,通过一个简单的栈来跟踪元素的嵌套深度,确保不会超过一个安全的阈值。

3.1.2 解析策略的调整与限制

为了进一步增强XML数据处理的安全性,开发者需要对SAX解析策略进行调整和限制:

- 仅允许已知的元素和属性通过,拒绝其他所有元素和属性。

- 对SAX处理器中的事件处理逻辑进行限制,禁止读取外部实体。

- 使用白名单过滤器来限制可接受的标签和属性。

- 在解析过程中,避免使用用户输入来动态创建元素和属性。

代码示例:

在上述代码中,我们重写了`st