Codesys功能块加密实战秘籍:案例分析与解决方案速查手册

发布时间: 2024-12-01 23:54:17 阅读量: 56 订阅数: 48

Codesys平台之功能块加密

参考资源链接:[Codesys平台之功能块加密与权限设置](https://wenku.csdn.net/doc/644b7c16ea0840391e559736?spm=1055.2635.3001.10343)

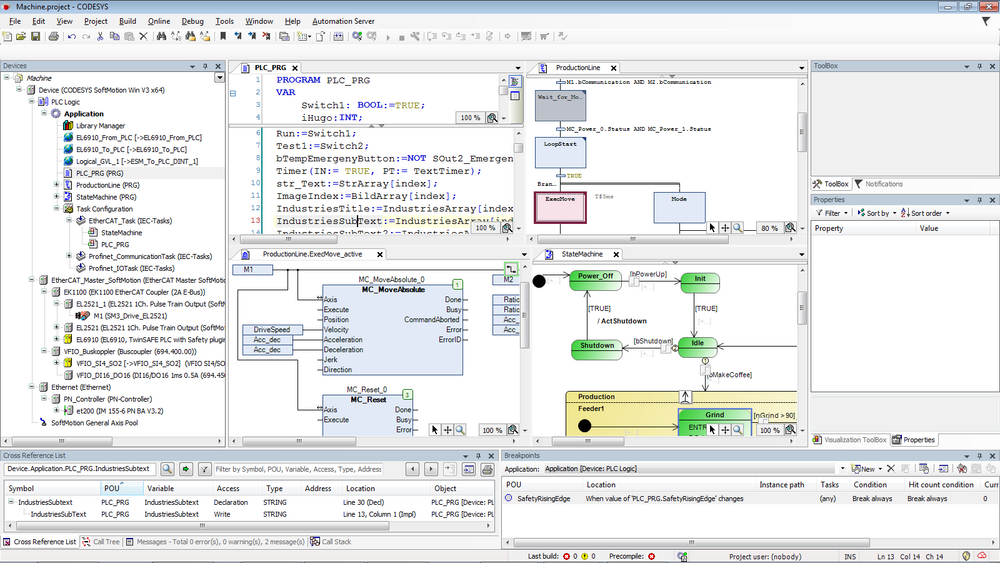

# 1. Codesys功能块概述与加密重要性

在自动化工业中,功能块作为可重用代码片段,极大地提高了软件开发的效率与可维护性。随着知识产权保护意识的提高,功能块加密显得尤为重要。功能块加密不仅确保了代码的安全性,还保障了开发者或公司的商业利益。在本章中,我们将概述Codesys的功能块,并探讨加密的重要性及其在工业控制软件中的角色。

## 1.1 功能块简介

功能块(Function Block)是一种编程方法,允许开发者创建具有特定输入和输出的模块化代码单元。这些单元可以在不重新编写整个程序的情况下进行复用。在Codesys开发环境中,功能块是PLC编程的核心,可用于实现逻辑控制、数据处理等功能。

## 1.2 加密的必要性

随着自动化系统的广泛应用,功能块代码的安全性变得至关重要。未加密的功能块容易遭到未授权访问或修改,导致知识产权的流失,甚至可能影响系统的安全性和稳定性。因此,功能块加密是保护企业和用户利益的有效手段。

在下一章节中,我们将深入探讨功能块加密的基础理论,包括加密的目的、方法以及面临的挑战。通过理论的分析,我们可以更好地理解如何在实践中实施有效的加密策略。

# 2. 功能块加密基础理论

## 2.1 功能块加密机制简介

### 2.1.1 功能块加密的目的和作用

功能块加密是工业自动化编程领域,特别是Codesys环境中一个关键步骤。它旨在保护开发者或企业的知识产权,防止功能块被未经授权的人员复制、修改或滥用。功能块加密不仅确保了编程资源的商业价值,还有助于维护系统的稳定性和安全性。

加密的主要作用包括:

- **知识产权保护**:防止功能块被盗版或非法复制。

- **技术保密**:保持核心算法和技术细节不对外公开。

- **维护产品完整性**:确保功能块在客户使用过程中的完整性和一致性。

### 2.1.2 功能块加密的常见方法

在工业自动化软件中,常见的功能块加密方法大致可以分为以下三类:

- **算法加密技术**:通过在功能块内嵌加密算法来保护逻辑的实现细节。例如,可以使用特定算法对功能块的部分逻辑进行混淆,使得即使是获得代码的人也无法轻易理解其工作原理。

- **源代码加密技术**:直接对源代码进行加密处理,这通常涉及到高级的源代码转换技术,使之不可读。例如,可以对功能块中的关键变量名和函数名进行重命名,使得它们失去原有含义。

- **编译后加密技术**:在功能块编译成机器代码之后,使用加密工具对其进行保护。这样做的好处是即使逆向工程也难以恢复原始的逻辑结构,因为加密过程涉及的二进制代码层面上的调整。

## 2.2 加密技术的分类与选择

### 2.2.1 算法加密技术

算法加密技术依赖于特定的加密算法对功能块逻辑进行保护。这些算法通常具有以下特点:

- **复杂性**:算法应足够复杂,难以通过逆向工程快速破解。

- **透明性**:对功能块的使用和性能影响小,对开发者透明。

- **可管理性**:密钥管理方便,一旦丢失密钥也能有策略恢复或重置。

使用算法加密技术时,需要注意的是算法的选择和密钥的安全管理,因为即便加密技术再先进,如果密钥容易被破解或泄露,功能块的安全性也会受到严重威胁。

### 2.2.2 源代码加密技术

源代码加密技术的核心在于对源代码的保护,这通常意味着源代码在分发给用户之前已经被"混淆"或"压缩",使得阅读和理解变得困难。以下是几种常见的源代码加密技术:

- **变量名和函数名混淆**:将所有的变量名、函数名等标识符替换为无意义的字符,极大地增加了阅读的难度。

- **控制流平坦化**:通过调整代码结构,使得程序的控制流程变得复杂,难以通过静态分析来理解程序的逻辑。

- **反调试技术**:加入反调试代码,使得功能块在非授权的调试环境中不能正常工作。

这些技术的共同点是增加了破解的难度,但也要注意平衡加密强度与程序性能之间的关系。

### 2.2.3 编译后加密技术

编译后加密技术是在功能块被编译成目标代码后才进行的加密。在这种情况下,加密工作是由专门的加密工具完成的,它们通常会在二进制文件层面操作,添加加密壳层或变换程序执行流程。

加密工具通常能够:

- **防止代码逆向工程**:使反汇编和反编译变得更加困难。

- **提供运行时保护**:在程序运行时执行加密,以避免静态分析。

- **实现许可控制**:通过加密机制实现运行许可和验证,防止非法拷贝。

## 2.3 加密过程中的安全挑战

### 2.3.1 知识产权保护问题

知识产权保护是加密技术的主要驱动力之一。保护工作流程和创新的自动化解决方案不被非法复制和盗用,是许多自动化公司和开发者面临的挑战。功能块加密能有效防止功能块被非法分发或复制,从而维护知识产权。

保护措施应包括:

- **加密强度评估**:定期评估加密强度,确保其能有效抵御当前的破解技术。

- **法律支持**:结合法律手段进行知识产权保护,比如版权法和专利法。

- **技术更新**:随着技术的发展,不断更新加密技术以应对新的威胁。

### 2.3.2 加密功能块的逆向工程风险

逆向工程是分析软件的源代码或二进制代码,以了解其工作原理和构建过程中的决策。加密功能块的主要风险之一就是可能被逆向工程,并且其加密过程和密钥被破解。

为了降低这些风险,应考虑以下措施:

- **加密技术更新**:随着加密技术的不断进化,确保使用的是最新和最安全的加密技术。

- **最小化攻击面**:确保只对必要的部分进行加密,以减少潜在的漏洞。

- **教育和培训**:教育开发人员和用户理解逆向工程的风险,并采取适当的预防措施。

### 2.3.3 加密与解密的法律与道德边界

在功能块加密的过程中,开发者和公司必须在法律和道德的边界内行事。这包括确保所使用的加密方法不违反任何适用的法律或行业标准,同时也考虑到了道德责任。

当涉及到加密和解密时,以下法律和道德考量是至关重要的:

- **合规性检查**:对加密方法进行法律合规性检查,以避免潜在的法律冲突。

- **道德边界**:在确保技术安全的同时,维护职业道德,不得从事任何损害行业整体利益的活动。

- **用户隐私**:确保在加密过程中不侵犯用户数据的隐私和安全性。

接下来的章节将继续深入探讨功能块加密实践操作的细节,包括配置步骤、案例展示和性能影响分析,从而提供一个完整的视角来理解如何在实际操作中应用这些基础理论。

# 3. Codesys功能块加密实践操作

## 3.1 Codesys加密功能的配置与应用

### 3.1.1 配置步骤与流程

在Codesys环境中实施功能块加密首先需要理解配置的必要步骤。以下是实践操作的基本流程:

1. 打开Codesys软件,并加载你想要加密的项目。

2. 在项目树中找到你想要加密的功能块,右键点击选择“属性”选项。

3. 在属性窗口中,找到“加密”标签页,并确保选中了“启用加密”的复选框。

4. 根据需要选择加密的级别和类型。通常,有标准加密和高级加密之分,高级加密提供更高级别的安全性。

5. 点击“应用”按钮,然后点击“确定”保存配置。

6. 完成以上配置后,构建你的项目。构建过程中,Codesys将自动对指定的功能块进行加密。

7. 加密后的功能块可以正常分发和运行,但解密将需要相应的密钥。

###

0

0