【Popen2安全实践】:确保子进程安全执行的策略

发布时间: 2024-10-09 10:50:49 阅读量: 35 订阅数: 47

对Python subprocess.Popen子进程管道阻塞详解

# 1. Popen2安全实践概述

在信息安全领域中,应用程序与外部环境的交互能力是至关重要的。Popen2作为一种在Python中管理子进程的高级接口,提供了更为安全和可靠的进程通信方式。尽管Popen2提供了丰富的功能,但其使用不当也会引发安全问题。因此,对Popen2的安全实践进行概述,了解其在安全应用中的重要性,是提高系统安全性的重要一步。本章将从Popen2的基本概念开始,逐步深入,最终帮助IT专业人士掌握其安全实践的核心要点。接下来的章节会详细介绍Popen2的基础知识与应用,并深入探讨其安全问题,以及在实际安全场景中的应用案例。

# 2. Popen2的基础知识与应用

在探讨Python编程时,Popen2是一个绕不开的话题。它作为一种模块,提供了一种机制,让Python脚本可以创建新的进程、连接到它们的输入/输出/错误管道,并获取它们的返回码。Popen2是Popen的改进版本,它在安全性、功能性和灵活性方面都提供了一些增强。本章节将会从Popen2的基本概念和用途开始,深入到API详解,再到简单实践案例的展示,帮助读者建立扎实的Popen2基础。

## 2.1 Popen2的基本概念和用途

### 2.1.1 Popen2的定义及其在Python中的角色

Popen2是Python标准库中的`subprocess`模块的一个重要组成部分。其主要作用是在Python脚本中启动子进程,并允许主程序和子进程之间进行通信。在Python中,`subprocess`模块被用来取代旧的`os.system`、`os.spawn*`和`commands`模块。它提供的接口更为强大和灵活,可以创建新的进程、连接到它们的输入/输出/错误管道,并获取它们的返回码。

Popen2是`subprocess.Popen`的一个变体,它在某些情况下提供了更好的性能和更简单的接口。与传统的Popen相比,Popen2允许更简单的同步操作,并在某些情况下减少了进程创建的开销。它特别适合于需要与子进程进行复杂交互的场景。

### 2.1.2 Popen2与传统Popen的区别和优势

Popen2与传统Popen的主要区别在于其设计目标和使用场景。Popen2在创建子进程时,可以更高效地管理资源,减少内存消耗,并且提高了创建新进程的速度。其优势主要体现在以下几个方面:

- **更简单的接口**:Popen2的API设计让创建和管理子进程更加直观和简单。

- **更好的性能**:在某些情况下,Popen2能够更快地启动子进程。

- **同步操作的简化**:Popen2提供了更简单的同步操作支持,使用户无需编写复杂的异步逻辑。

- **资源效率**:Popen2在某些实现细节上更优化,比如它可能更有效地管理内存和子进程状态。

由于这些优势,Popen2特别适合于开发需要高效进程创建和管理的应用,如网络服务、批处理处理和数据处理等。

## 2.2 Popen2的API详解

### 2.2.1 构造函数的参数解析

Popen2的构造函数是其API的核心部分,它允许用户定义如何创建子进程,以及如何与子进程进行输入/输出通信。构造函数通常有多个参数,每个参数都有其特定的作用。下面是一些构造函数中常见的参数及其解析:

- `args`:参数是一个序列,指定要运行的命令和它的参数。

- `stdin`、`stdout`、`stderr`:指定与子进程通信的管道。

- `bufsize`:设置缓冲区大小。

- `close_fds`:布尔值,指示是否关闭所有未继承的文件描述符。

这些参数的合理组合能够满足从简单的命令执行到复杂的进程间通信的不同需求。

### 2.2.2 进程通信机制和管道操作

Popen2允许通过管道与子进程进行通信。Popen2中的管道操作是进程间通信的一种机制,允许数据在父进程和子进程间流动。Popen2提供了`communicate()`方法来读取子进程的输出和错误流,同时向其标准输入发送数据。

`communicate()`方法是一个阻塞调用,它会等待子进程结束。这个方法有两个可选参数:`input`和`timeout`。`input`可以被用来向子进程发送数据,`timeout`可以设置等待进程结束的超时时间。

理解这些通信机制是高效使用Popen2的关键。开发者可以根据实际需要,灵活选择是同步还是异步地与子进程进行通信。

## 2.3 Popen2的简单实践案例

### 2.3.1 无交互的子进程启动和终止

无交互的子进程启动是Popen2中最为简单的使用场景。以下是一个启动并终止子进程的简单案例:

```python

from subprocess import Popen2

# 创建子进程

p = Popen2('sleep 5', shell=True)

# 等待子进程结束

p.wait()

print(f'Process exited with return code {p.returncode}')

```

在这个例子中,我们启动了一个简单的子进程,该进程仅仅是休眠5秒。通过调用`wait()`方法,主进程将等待直到子进程结束。之后,我们可以通过`returncode`属性获取子进程的返回码。

### 2.3.2 简单的输入输出管理

在需要与子进程进行基本输入/输出交互的场景中,Popen2同样能够轻松应对。下面是一个例子:

```python

from subprocess import Popen2

# 创建子进程,传递命令和参数

p = Popen2(['ls', '-l'])

# 向子进程的标准输入写入数据

p.stdin.write(b'Hello\n')

# 从子进程的标准输出读取数据

output = p.stdout.readline()

print(f'Output: {output.decode()}')

```

在这个例子中,我们启动了一个`ls`命令,并向其发送了一个简单的字符串“Hello”。然后我们读取了该命令的输出,并打印出来。这个简单的案例展示了Popen2在处理输入/输出交互时的便捷性。

通过上述章节内容的探讨,我们对Popen2的基础知识有了较为全面的理解。在后续章节中,我们将深入探讨Popen2的安全问题、安全实践技巧以及在安全领域中的应用案例。

# 3. Popen2的安全问题分析

## 3.1 Popen2常见的安全风险

### 3.1.1 漏洞和攻击向量

在使用Python的`subprocess`模块中的`Popen`类时,尤其是Popen2,开发者需要意识到潜在的安全风险。Popen2允许开发者创建并管理子进程,这在执行外部命令或脚本时尤其有用。然而,如果没有正确处理,这种灵活性也可能导致安全漏洞。

一个常见的安全问题涉及到不安全的命令构建。开发者可能会直接将用户输入或外部数据拼接成命令字符串,这可能导致代码注入攻击。例如,如果命令字符串是通过连接不可信的字符串构建的,那么攻击者可能会注入额外的命令参数,从而导致未授权的行为发生。

另一个安全漏洞源于不正确的管道使用。如果数据是从一个子进程发送到另一个子进程,而没有适当的过滤或验证,攻击者可能会利用这一点来执行恶意代码。例如,如果攻击者可以控制通过管道发送的数据,他们可能会尝试注入shell元字符,从而在管道的另一端执行意外的命令。

### 3.1.2 安全漏洞的实际案例分析

为了深入理解Popen2潜在的安全问题,让我们来看几个实际案例。

案例一:命令注入漏洞。在某些Web应用程序中,开发者可能会使用Popen2来执行用户提供的脚本或命令。如果用户输入没有得到适当的过滤,攻击者可以利用此漏洞执行任意系统命令。

```python

import subprocess

user_input = "/bin/ls"

subprocess.Popen(user_input)

```

在上面的代码片段中,如果用户输入包含了额外的shell命令(例如 `; rm -rf /`),那么这个命令就会被无审查地执行,导致安全漏洞。

案例二:不当的管道使用。在数据处理场景中,Popen2可能被用来将数据从一个进程传输到另一个进程。如果数据未经适当的验证和过滤,攻击者可能会通过注入shell命令来利用这一漏洞。

```python

import subprocess

# 不安全的管道使用示例

proc1 = subprocess.Popen(['script1.sh'], stdout=subprocess.PIPE)

proc2 = subprocess.Popen(['script2.sh'], stdin=proc1.stdout)

proc1.stdout.close() # 等待proc1完成后proc2才能读取数据

proc2.wait()

```

在这个例子中,如果`script1.sh`输出包含shell命令(例如 `; rm -rf /`),这些命令将会被传递到`script2.sh`中并被执行,导致安全风险。

### 3.2 Popen2安全加固策略

#### 3.2.1 环境隔离与权限控制

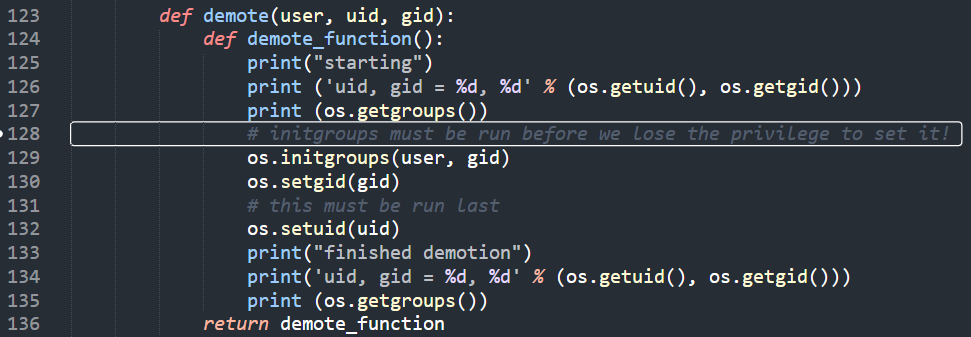

为了减轻Popen2的安全风险,开发者应当采取一系列的安全加固措施。首先是环境隔离与权限控制。确保在执行任何外部命令时,进程运行在最小权限级别。这可以通过使用非root用户、chroot环境或其他容器化技术来实现。

```python

import subprocess

# 使用低权限用户执行子进程

subprocess.Popen(['script.sh'], preexec_fn=os.setuid, user='limited_user')

```

在上述代码中,`os.setuid`函数可以在子进程启动之前降低其权限。这限制了即使子进程被注入恶意命令,其对系统的破坏能力。

#### 3.2.2 输入验证和输出过滤

另一个重要的安全策略是输入验证和输出过滤。在使用外部数据来构建子进程的命令时,开发者应该对所有外部数据进行严格的验证,并确保数据中不含有恶意代码。

```python

im

```

0

0