iSecure Center 用户权限管理:精细化权限分配与控制策略

发布时间: 2024-12-15 20:42:25 阅读量: 2 订阅数: 3

iSecure Center综合安防管理平台配置手册 V2.0.0

参考资源链接:[海康iSecure Center运行管理手册:部署、监控与维护详解](https://wenku.csdn.net/doc/2ibbrt393x?spm=1055.2635.3001.10343)

# 1. 用户权限管理的基本概念

## 1.1 权限管理的重要性

用户权限管理是信息系统安全的核心组成部分,旨在确保只有合法用户在授权的范围内访问系统资源。通过控制用户的访问权限,不仅可以保障数据的安全性和完整性,还能提高组织的运营效率。

## 1.2 权限管理的基本组成

在用户权限管理中,通常涉及以下几个基本概念:

- **用户(User)**:系统中的个体,可以是人或设备。

- **权限(Permission)**:用户可以执行的操作或访问的资源。

- **角色(Role)**:一组权限的集合,便于管理和分配。

- **组(Group)**:用户和角色的集合,用于简化权限分配。

## 1.3 权限管理的目标

用户权限管理的目标是确保“正确的人在正确的时间,以正确的方式访问正确的数据”。这需要实现以下几点:

- **最小权限原则**:用户仅获得其完成工作所必需的权限。

- **权限审计**:定期检查和记录权限使用情况,确保合规性。

- **动态访问控制**:根据实际情况调整权限,以应对变化的业务需求和风险。

# 2. 精细化权限分配的理论基础

### 2.1 权限管理的层次结构

#### 2.1.1 权限和角色的基本定义

在精细化权限管理中,首先需要理解权限与角色的基本概念。权限(Permission)通常是指对特定资源进行操作的能力,如读取、写入、修改和删除等。角色(Role)则是指一系列权限的集合,它将特定的权限组合起来,用于简化权限管理过程。例如,在一个项目管理系统中,"项目经理"角色可能拥有查看进度报告、添加或删除项目成员、管理项目时间线等权限。

角色的使用有助于在多个用户之间共享和分发权限,因为可以将角色分配给多个用户,而不必单独处理每个用户的权限。这不仅简化了管理流程,还提高了系统的灵活性和可扩展性。

#### 2.1.2 权限继承与委托模型

权限继承是指子角色或用户从父角色继承权限的机制,这允许构建出层次化的权限结构。当创建一个新的角色时,它可以从已有的角色中继承权限,随后根据需要进行增删和修改。这种机制极大地方便了权限的复用,同时也支持细粒度的权限调整。

在委托模型中,权限可以根据特定条件和业务需求临时委托给其他用户或角色。例如,在一个业务流程中,某用户可能临时需要额外的权限来完成一个任务。在这个过程中,委托可以是时间限定的,任务完成之后权限会自动回收,这样的模型提供了灵活性,同时也保证了权限管理的安全性。

### 2.2 策略制定的原则与方法

#### 2.2.1 最小权限原则

最小权限原则是指为用户或角色授予完成工作所必需的最少权限,没有多余的权限。这有助于减少安全风险,因为即使系统被攻击,攻击者获取的权限也是有限的。

为了实现最小权限原则,管理员需要了解每个角色的职责,识别出完成这些职责所必需的最小权限集合。通过这种方式,管理员可以有效地控制权限分配,确保没有过度授权的问题。

#### 2.2.2 角色设计与分离职责

角色设计是精细化权限管理中的一个核心环节,它要求系统管理员根据组织结构和业务流程定义适当的角色。角色设计应遵循职责分离(Segregation of Duties, SoD)的原则,即分配角色时应避免将执行、记录和审计等关键职责集中于单一角色,以降低滥用职权的风险。

实现职责分离的一个常见方法是定义访问控制列表(Access Control Lists, ACLs),确定每个角色的权限范围,并在用户分配上实施严格控制。这有助于预防和检测内部交易的欺诈行为,确保业务流程的透明性和合规性。

### 2.3 权限审计与合规性

#### 2.3.1 审计的目的和策略

权限审计是指定期检查和评估权限分配的正确性和安全性。审计的目的在于发现潜在的安全风险、授权过宽、权限冗余或未被授权访问的问题。通过审计,组织可以确保其安全策略和合规性要求得到有效执行。

为了进行有效的权限审计,组织应该制定具体的策略和计划。策略中应明确审计的目标、范围、频率和方法。审计时通常会利用日志记录和审计工具来跟踪权限的使用情况,以及与安全事件相关的操作。

#### 2.3.2 合规性框架下的权限管理

在遵守法规的环境下,权限管理还需要符合特定的合规性框架。例如,在处理个人数据时,必须遵守通用数据保护条例(GDPR),在金融行业,则要遵循巴塞尔协议或萨班斯-奥克斯利法案(SOX)的要求。

合规性框架下的权限管理,要求组织能够证明其在权限管理方面的透明度和可追溯性。这就意味着需要详细记录权限的分配和变更日志,以及权限的使用情况,并且确保所有操作符合法律法规和内部政策。

在构建一个完整的权限管理策略时,理解权限与角色的基本定义、应用权限继承与委托模型、遵循最小权限原则和职责分离、以及执行有效的权限审计和合规性检查是至关重要的。这些理论基础为实操中构建出安全、灵活且可扩展的权限体系提供了坚实的基础。

# 3. iSecure Center 权限控制实践

## 3.1 iSecure Center 的用户界面与操作

### 3.1.1 登录认证流程

在使用 iSecure Center 进行权限管理之前,我们首先需要了解其登录认证流程,这是进行权限管理的首要步骤。iSecure Center 通常会提供多因素认证(MFA)机制来加强安全性,确保只有授权用户才能访问系统。

用户在首次使用 iSecure Center 时,需要创建账户并验证身份。认证过程通常包括以下步骤:

1. 用户访问 iSecure Center 的登录页面,并输入用户名和密码。

2. 系统验证提供的凭证是否匹配数据库中的信息。

3. 如果凭证正确,系统会要求用户完成第二因素认证,如发送到手机的验证码、电子邮件中的链接或者使用第三方身份验证应用。

4. 成功通过第二因素认证后,用户将被授予访问 iSecure Center 的权限。

对于系统管理员而言,可以配置和管理登录认证策略,例如设置密码复杂度要求、登录尝试次数限制等,以防止未经授权的访问尝试。

```mermaid

graph LR

A[用户访问登录页面] --> B[输入用户名和密码]

B --> C{凭证是否匹配}

C -->|是| D[执行第二因素认证]

C -->|否| E[拒绝访问并提示错误]

D --> F{第二因素是否成功}

F -->|是| G[授予系统访问权限]

F -->|否| H[记录认证失败并通知用户]

```

### 3.1.2 权限视图与配置选项

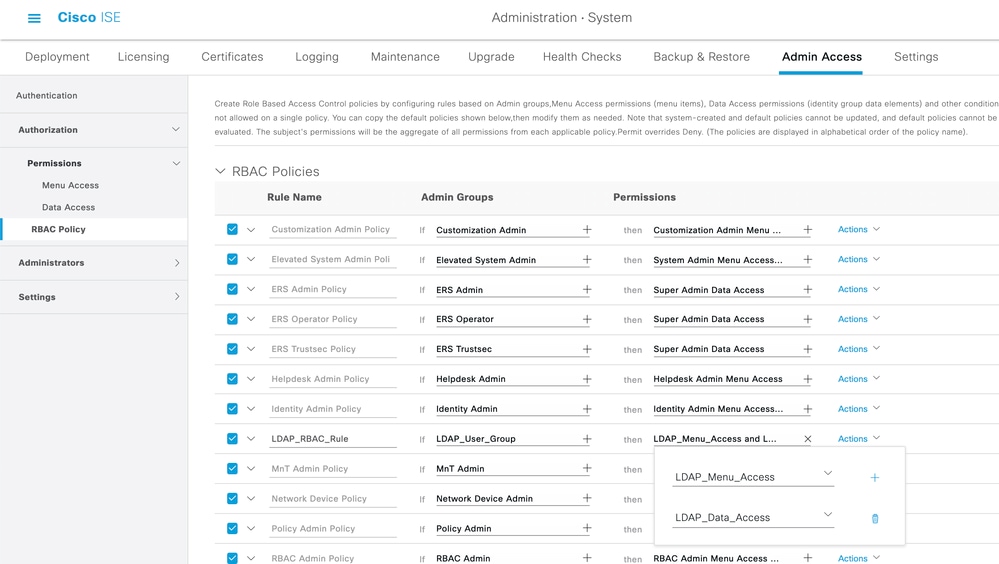

登录后,用户会进入 iSecure Center 的权限管理界面,该界面提供了直观的权限视图以及丰富的配置选项。在这里,管理员可以快速查看当前的权限分配情况,并进行相应的调整。

权限视图将系统内的资源与用户角色之间的关系以图形化的方式展示出来,这包括资源列表、角色分配以及用户与角色的关联。管理员可以直观地看到每个角色对应的权限,以及哪些用户拥有该角色。

配置选项允许管理员进行权限的细粒度控制。例如:

- 添加或删除角色

- 分配或移除权限到角色

- 修改用户的角色分配

管理员还可以通过搜索和筛选功能,快速定位特定资源或用户,并进行批量操作。

```mermaid

graph TB

A[登录iSecure Center] --> B[进入权限管理界面]

B --> C[查看权限视图]

C --> D[使用配置选项]

D --> E[修改角色和权限]

D --> F[搜索和筛选用户或资源]

E --> G[保存配置更改]

```

## 3.2 权限分配的动态策略实现

### 3.2.1 条件语句在权限控制中的应用

iSecure Center 支持使用条件语句来实现动态的权限分配策略。这种策略允许系统根据特定的业务规则或用户属性自动调整权限。例如,可以根据用

0

0