【文件加密解密】:使用Win32com Shell库在Python中实现安全操作

发布时间: 2024-10-16 21:05:44 阅读量: 30 订阅数: 32

shell-perl-python等脚本文件加密工具

# 1. 文件加密解密的基本概念

在当今数字化时代,数据安全已成为企业和个人关注的焦点。文件加密解密是保护数据安全的重要手段之一,它通过特定的算法转换数据内容,使得未授权的用户无法读取原始信息。本章我们将深入探讨文件加密解密的基本概念,为后续章节的技术实现打下坚实的基础。

## 1.1 加密解密的定义

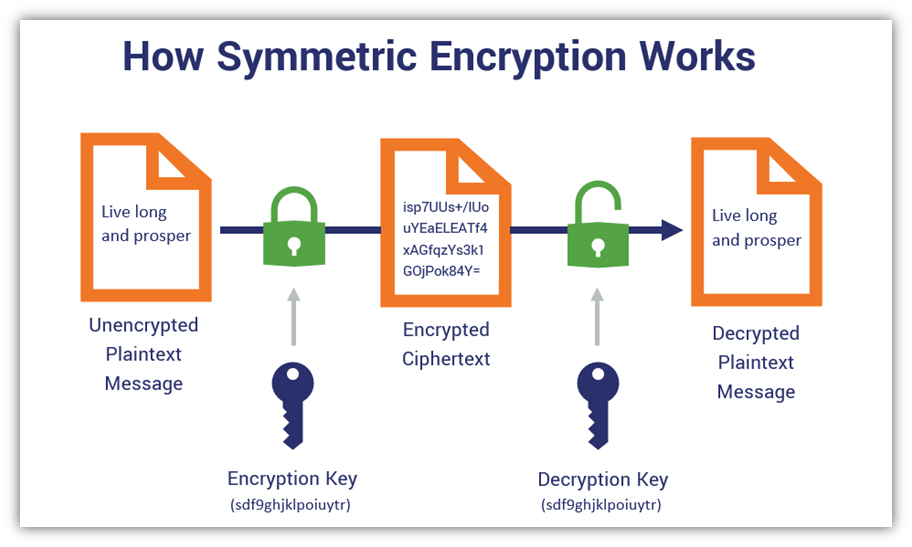

加密是将可读的明文转换为不可读的密文的过程,这一过程需要一个密钥。解密则是加密的逆过程,它使用相同的密钥将密文还原为明文。在实际应用中,加密和解密可以保护数据在存储和传输过程中的安全。

## 1.2 加密算法的分类

加密算法主要分为两类:对称加密和非对称加密。对称加密使用相同的密钥进行加密和解密,速度快但密钥管理复杂。非对称加密使用一对公钥和私钥,公钥加密的信息只能用对应的私钥解密,安全性更高,但计算速度较慢。

```plaintext

对称加密:密钥长度通常较短,加密解密速度快,适用于大数据量的快速加密。

非对称加密:密钥长度较长,加密解密速度慢,但安全性高,常用于密钥交换和数字签名。

```

## 1.3 加密解密的应用场景

文件加密解密广泛应用于电子邮件、文件存储、网络传输等领域。例如,个人用户可以对敏感文件进行加密,确保只有授权人员能够访问。企业则可对重要数据进行加密,防止数据泄露。

通过本章的学习,我们将了解到加密解密的基本概念和重要性,为后续章节深入探讨Win32com Shell库在文件操作中的应用,以及如何使用Python实现文件加密解密打下理论基础。

# 2. Win32com Shell库基础

## 2.1 Win32com Shell库简介

### 2.1.1 Win32com库的作用和功能

Win32com库是一个强大的工具,它允许Python脚本与Windows操作系统中的COM组件进行交互。COM(Component Object Model)是微软推出的一种软件架构,用于创建可以互操作的二进制软件组件。Win32com库提供了一种方式,使得Python程序能够访问和控制Windows系统中的COM对象,进而实现对系统级功能的访问和操作。

### 2.1.2 Shell库与文件操作的关联

Shell库是Win32com库中的一个重要组成部分,它封装了Windows Shell的功能,允许开发者对文件系统进行操作。通过Shell库,可以实现创建、删除、移动文件,获取文件属性,操作文件夹等操作。这些功能对于文件加密解密操作来说是基础且必不可少的,因为加密和解密往往需要对文件本身及其属性进行操作。

## 2.2 Python中的COM接口

### 2.2.1 Python调用COM组件的方法

在Python中调用COM组件通常涉及使用`win32com.client`模块。首先,需要通过`Dispatch`函数或`CreateObject`函数创建一个COM对象。创建对象后,可以像操作Python对象一样调用COM对象的方法和属性。例如,创建一个Word应用程序对象,然后打开一个文档进行操作。

```python

import win32com.client

# 创建Word应用程序对象

word = win32com.client.Dispatch("Word.Application")

# 打开文档

doc = word.Documents.Open(r"C:\path\to\your\document.docx")

# 对文档进行操作...

# 关闭文档

doc.Close()

# 退出Word应用程序

word.Quit()

```

### 2.2.2 使用Win32com进行文件操作

使用Win32com进行文件操作时,可以利用Shell库中的`Scripting.FileSystemObject`对象。这个对象提供了丰富的接口来操作文件系统,包括创建、读取、写入、删除文件等。

```python

import win32com.client

# 创建FileSystemObject对象

fso = win32com.client.Dispatch("Scripting.FileSystemObject")

# 创建文件

file_path = r"C:\path\to\your\file.txt"

file = fso.CreateTextFile(file_path, True)

# 写入内容

file.Write("Hello, World!")

# 关闭文件

file.Close()

# 删除文件

fso.DeleteFile(file_path)

```

## 2.3 安全性考虑

### 2.3.1 文件操作的安全风险

在进行文件操作时,尤其是在使用Win32com库进行系统级操作时,需要特别注意安全风险。这些风险包括但不限于权限不足、文件系统损坏、恶意代码执行等。因此,在编写代码时,应当遵循最小权限原则,确保只有必要的操作被执行,并且在执行前进行适当的错误处理。

### 2.3.2 如何通过编程减少风险

为了减少文件操作的安全风险,可以采取以下措施:

- **检查权限**:在执行文件操作之前,检查当前用户是否有足够的权限。

- **使用try-except结构**:捕捉并处理可能出现的异常,避免程序崩溃。

- **避免硬编码路径**:使用变量存储文件路径,便于管理和修改。

- **使用相对路径**:在可能的情况下,使用相对路径而不是绝对路径,以提高代码的可移植性。

```python

import win32com.client

import win32api

# 定义函数检查文件权限

def check_file_permission(file_path):

try:

# 尝试获取文件的完整路径

path = win32api.GetShortPathName(file_path)

# 尝试读取文件属性

attribs = win32file.GetFileAttributes(path)

# 判断是否设置了只读属性

return not (attribs & win32file.FA�F_READ_ONLY)

except:

return False

# 使用try-except结构处理异常

try:

# 检查文件权限

if check_file_permission(file_path):

# 执行文件操作...

pass

else:

print("没有足够的权限执行文件操作。")

except Exception as e:

print(f"发生错误:{e}")

```

通过以上代码,我们可以检查文件是否具有可写权限,如果执行文件操作前发生任何异常,程序可以捕获并给出提示,而不是直接崩溃。这些措施有助于提高代码的健壮性和安全性。

# 3. 加密算法的理论与实践

#### 3.1 对称加密算法

##### 3.1.1 对称加密的基本原理

对称加密算法是一种历史悠久的加密方法,它使用同一密钥进行加密和解密。这种算法的原理是将明文通过一系列复杂的转换规则(加密算法)变成密文,只有拥有相同密钥的用户才能将密文还原成明文。对称加密的特点是速度快,适合大量数据的加密,但密钥的管理和分发是其主要挑战。

##### 3.1.2 实践:使用Python实现对称加密解密

在Python中,我们可以使用内置的`cryptography`库来实现对称加密和解密。以下是使用AES(高级加密标准)算法的一个简单示例:

```python

from cryptography.hazmat.primitives.ciphers import Cipher, algorithms, modes

from cryptography.hazmat.backends import default_backend

from cryptography.hazmat.primitives import padding

from cryptography.hazmat.primitives.kdf.pbkdf2 import PBKDF2HMAC

from cryptography.hazmat.primitives import hashes

import base64

import os

# 生成密钥

def generate_key(password, salt):

kdf = PBKDF2HMAC(

algorithm=hashes.SHA256(),

length=32,

salt=salt,

iterations=100000,

backend=default_backend()

)

key = kdf.derive(password.encode())

return key

# 加密函数

def encrypt(message, password):

# 生成随机盐值

salt = os.urandom(16)

# 密钥派生函数

key = generate_key(password, salt)

# 初始化向量

iv = os.urandom(16)

# 对数据进行填充

padder = padding.PKCS7(128).padder()

padded_data = padder.update(message.encode()) + padder.finalize()

# 加密器

cipher = Cipher(algorithms.AES(key), modes.CBC(iv), backend=default_backend())

encryptor = cipher.encryptor()

# 加密数据

cipher_text = encryptor.update(padded_data) + encryptor.finalize()

# 返回加密后的数据和盐值

return base64.b64encode(iv + cipher_text).decode(), base64.b64encode(salt).decode()

# 解密函数

def decrypt(encrypted_data, password):

# 解码数据

encrypted_data = base64.b64decode(encrypted_data)

salt = base64.b64decode(encrypted_data[:16])

cipher_text = encrypted_data[16:]

# 生成密钥

key = generate_key(password, salt)

# 解密器

iv = cipher_text[:16]

cipher_text = cipher_text[16:]

cipher = Cipher(algorithms.AES(key), modes.CBC(iv), backend=default_backend())

decryptor = cipher.decryptor()

# 解密数据

padded_data = decryptor.update(cipher_text) + decryptor.finalize()

# 去除填充

unpadder = padding.PKCS7(128).unpadder()

message = unpadder.update(padded_data) + unpadder.finalize()

return message.decode()

# 测试加密解密

password = 'your_password'

message = 'Hello, this is a secret message!'

encrypted, salt = encrypt(m

```

0

0