TongHTP2.0与Spring Security集成:Java安全框架案例分析

发布时间: 2024-12-26 12:04:51 阅读量: 5 订阅数: 8

基于SpringBoot的SpringSecurity安全框架集成设计与源码解析

# 摘要

本文旨在探讨TongHTP2.0与Spring Security的集成方案,提供了从基础概念到高级应用的全面分析。文章首先介绍了TongHTP2.0与Spring Security的基本架构和理论,然后详细阐述了集成过程中的关键步骤、认证和授权策略的实现,以及如何构建自定义安全规则和进行性能优化。通过案例研究,文章展示了TongHTP2.0集成到Spring Security的实际应用,并针对遇到的常见问题提供了具体的解决方案。本文为开发人员提供了一个详尽的指导,旨在提高系统的安全性能和处理集成中可能遇到的挑战。

# 关键字

TongHTP2.0;Spring Security;认证授权;安全拦截;性能优化;安全监控

参考资源链接:[东方通TongHTP2.0 Java客户端编程手册](https://wenku.csdn.net/doc/5cuof0rwhk?spm=1055.2635.3001.10343)

# 1. TongHTP2.0与Spring Security基础

## 1.1 理解TongHTP2.0和Spring Security

TongHTP2.0是一个高性能的HTTP客户端库,它提供了丰富的接口用于发送HTTP请求和处理HTTP响应。与此同时,Spring Security是一个强大的、可高度自定义的认证和访问控制框架,广泛用于Java应用程序的安全性管理。了解这两个框架的基础概念对于构建安全的Web应用至关重要。

## 1.2 为什么需要集成TongHTP2.0到Spring Security

将TongHTP2.0集成到Spring Security中可以扩展后者的功能,使得应用程序不仅可以处理与安全相关的HTTP请求(例如登录、权限验证),还可以高效地进行外部服务的调用。这样不仅可以减少对第三方库的依赖,还可以确保安全策略和HTTP通信策略的一致性。

## 1.3 关键概念介绍

- **认证(Authentication)**:验证用户身份的过程,通常涉及用户名和密码等凭据的校验。

- **授权(Authorization)**:验证用户是否有权限执行特定操作的过程。

- **HTTP客户端**:执行HTTP请求并处理相应结果的组件,在Spring Security中常用于安全相关的远程调用。

```java

// 示例代码:Spring Security中典型的用户认证代码片段

Authentication authentication = new UsernamePasswordAuthenticationToken(

"user", "password", authorities);

SecurityContextHolder.getContext().setAuthentication(authentication);

```

以上代码展示了在Spring Security中创建一个基本的认证对象并将其设置到安全上下文中的过程。接下来的章节将深入探讨如何将TongHTP2.0与Spring Security集成,以及如何在实际项目中应用这些概念。

# 2. 集成TongHTP2.0到Spring Security的理论分析

## 2.1 Spring Security核心概念

### 2.1.1 认证与授权机制

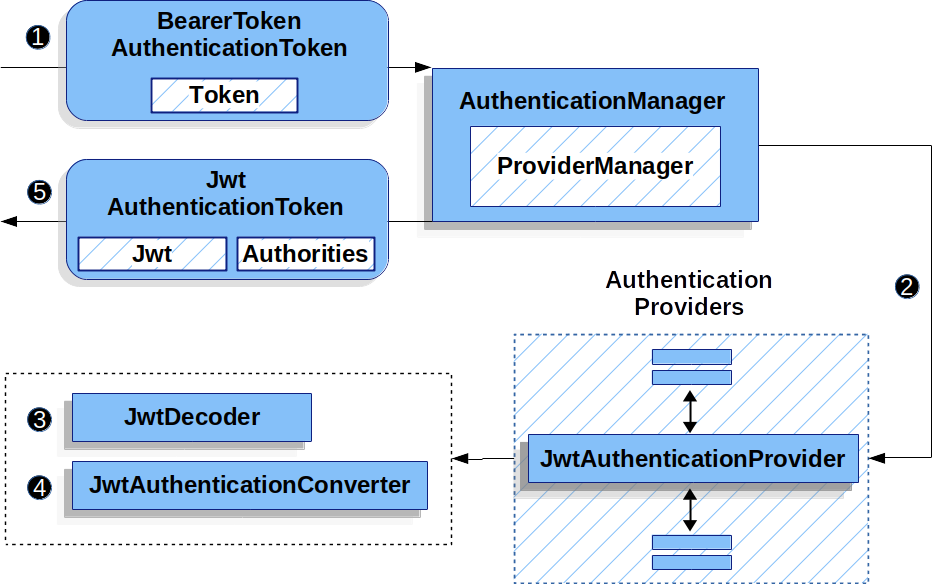

Spring Security的认证与授权机制是构建安全应用的基石。认证是一个确认用户身份的过程,通常通过用户名和密码来实现。授权则是在用户身份验证成功后,根据其角色和权限决定其对应用程序资源的访问能力。Spring Security中的认证主要由AuthenticationManager来管理,而授权则是由AccessDecisionManager来决策。在Spring Security中,用户通常与一系列的GrantedAuthority关联,这些Authority定义了用户可以执行的操作。

在实际操作中,认证流程可以通过配置不同的AuthenticationProvider来完成,比如使用数据库中的用户凭证进行验证,或集成第三方认证服务。而授权通常是在方法级别或Web请求级别上进行的,可以使用注解如`@PreAuthorize`、`@PostAuthorize`或者在XML配置中使用`<sec:authorize>`来实现。

```java

// 示例代码:认证流程的一部分

@Component

public class CustomAuthenticationProvider implements AuthenticationProvider {

@Override

public Authentication authenticate(Authentication authentication) throws AuthenticationException {

// 自定义认证逻辑

}

@Override

public boolean supports(Class<?> authentication) {

// 判断支持的认证类型,如 UsernamePasswordAuthenticationToken

}

}

```

### 2.1.2 过滤器链与安全拦截

Spring Security的过滤器链是实现安全拦截的核心组件。它是一系列的过滤器,每一个过滤器都负责处理特定的安全相关任务。比如,UsernamePasswordAuthenticationFilter负责处理基于表单的登录请求,而FilterSecurityInterceptor则用于在方法调用或资源访问前进行安全检查。

过滤器链中的顺序至关重要,因为每个过滤器都是依次执行的。例如,认证过程中的第一个过滤器会检查是否已经认证,如果没有,则会将请求传递给下一个过滤器,直到请求被认证。

```java

// 示例代码:在Spring Security配置中定义过滤器链

@EnableWebSecurity

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(HttpSecurity http) throws Exception {

http

.authorizeRequests()

.antMatchers("/public/**").permitAll()

.anyRequest().authenticated()

.and()

.formLogin()

.loginPage("/login").permitAll()

.and()

.logout()

.permitAll();

}

}

```

## 2.2 TongHTP2.0概述

### 2.2.1 TongHTP2.0的设计哲学

TongHTP2.0是一个企业级的HTTP/2.0服务器,设计上以高性能、高可靠性和易用性为核心。TongHTP2.0的出现改变了传统基于HTTP/1.1的应用场景,例如,HTTP/2.0的多路复用特性可以解决HTTP/1.1中的 HOL Blocking问题,提升通信效率。

TongHTP2.0还提供了对HTTP/2.0服务器推送的支持,这意味着服务器可以在一个HTTP请求中发送多个响应,减少了往返延迟。TongHTP2.0的这种设计哲学使得其特别适合构建现代的Web应用程序,尤其是那些需要高并发和快速响应的场景。

### 2.2.2 TongHTP2.0与Web应用的关联

TongHTP2.0可以看作是Web应用的“加速器”,特别是在与Spring Security等安全框架集成时,能够提供更为高效的安全通信能力。TongHTP2.0通过支持SSL/TLS加密以及HTTP/2.0的特性,使得数据传输更安全,同时减少了对服务器资源的消耗。在Web应用中,这种结合可以显著提高性能和用户满意度。

在Web应用中,TongHTP2.0通过其内置的负载均衡、流量管理等功能,为后端服务提供高可用性保障。此外,TongHTP2.0支持多种插件,可以进一步增强其在Web应用中的作用,例如提供缓存、日志记录和请求分析等附加功能。

## 2.3 理论框架的搭建

### 2.3.1 安全策略的定义和应用

在集成TongHTP2.0到Spring Security中,定义和应用安全策略是一个关键步骤。安全策略通常涉及到认证机制、授权规则和安全拦截的定义。例如,可以通过定义一系列的AccessDecisionManager和AuthenticationManager来构建基于角色的访问控制策略。

此外,还可以通过编写自定义的过滤器来应用特定的安全策略,例如在请求到达控制器之前检查某些特定的HTTP头部信息,或者在响应发出之前进行加密。

```java

// 示例代码:自定义过滤器应用安全策略

@Component

public class CustomSecurityFilter extends OncePerRequestFilter {

@Override

protected void doFilterInternal(HttpServletRequest request, HttpServletResponse response, FilterChain filterChain)

throws ServletException, IOException {

// 自定义的安全策略逻辑

}

}

```

### 2.3.2 系统安全架构的设计原则

在设计集成TongHTP2.0到Spring Security的系统安全架构时,需要遵循一定的设计原则。首先,安全架构应当足够灵活,可以适应不断变化的业务需求和安全威胁。其次,系统的各个组件应当尽量解耦,以提高系统的可维护性和可扩展性。

为了确保系统的高可用性,应当考虑到故障转移和灾难恢复机制。此外,日志记录和安全监控也是不可或缺的,它们可以帮助开发者和安全管理员及时发现和响应安全事件。

系统安全架构的设计原则还包括最小权限原则、防御深度原则以及安全教育和培训,确保开发和运维团队对安全问题有足够的认识和准备。

# 3. TongHTP2.0与Spring Security集成实践

## 3.1 环境准备和集成步骤

### 3.1.1 依赖管理与配置

在实际开发中,确保你的项目依赖管理工具(如Maven或Gradle)已经配置好,以便正确引入TongHTP2.0与Spring Security的相关库。以Maven为例,以下是一个基本的`pom.xml`配置片段:

```xml

<dependencies>

<!-- Spring Security 依赖 -->

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-security</artifactId>

</dependency>

<!-- TongHTP2.0 依赖 -->

<dependency>

<groupId>com.tongtech</groupId>

<art

```

0

0