权限管理不再复杂:LOINC中文手册中的安全与访问控制指南

发布时间: 2025-01-05 18:55:02 阅读量: 6 订阅数: 12

setupLOINC:将LOINC加载到Postgres中的R包

# 摘要

本文深入探讨了LOINC(逻辑观察标识码与名称)权限管理的基础理论、实施步骤、安全实践以及高级应用。首先介绍了LOINC权限管理的基本概念和系统架构,接着详细阐述了用户、角色、资源等关键概念的定义与权限分配策略。文中还讨论了不同权限管理模型之间的对比分析,并通过实践案例展示了权限管理的实施、审计与优化。此外,本文探讨了权限管理在智能化和区块链技术中的应用前景,并分享了行业内的最佳实践和经验总结。通过综合研究,本文旨在提供一套完整的LOINC权限管理框架,以促进系统的安全性和有效性。

# 关键字

LOINC;权限管理;角色基于访问控制;策略定义;审计合规;安全事件响应

参考资源链接:[LOINC中文版用户手册:观测指标编码系统详解](https://wenku.csdn.net/doc/85dbcjcvne?spm=1055.2635.3001.10343)

# 1. LOINC基础与权限管理概述

在信息化日益普及的今天,数据和信息的保护成为企业最为关注的焦点之一。其中,LOINC(Logical Observation Identifiers Names and Codes)作为一种广泛应用于医疗保健领域的标准化系统,不仅用于实验室和临床测试代码的分配,还涉及到了细致的权限管理机制。本章节将概述LOINC的基础架构及其权限管理的重要性。

## 1.1 LOINC的基本概念

LOINC是实现医学测试结果命名的系统,它通过赋予每项测试唯一的标识符来促进数据共享。随着电子健康记录(EHR)系统的普及,LOINC在跨机构数据交换中扮演着关键角色。

## 1.2 权限管理的重要性

权限管理确保只有授权用户能访问敏感数据,这对于保护个人隐私和遵守相关法规至关重要。在LOINC的使用场景中,权限管理帮助维护医疗数据的完整性和保密性,同时支撑起安全高效的医疗信息交换。

通过后续章节的深入讨论,我们将了解LOINC权限管理模型的理论基础和具体实施,探索如何在保证数据安全的同时,优化用户体验。

# 2. LOINC权限模型理论基础

## 2.1 LOINC权限管理系统架构

### 2.1.1 权限管理的核心组件

在构建LOINC权限管理系统时,核心组件的设计至关重要,因为它们为整个系统的稳定运行提供了基础。核心组件包括但不限于以下几个方面:

- **认证服务**:负责验证用户的身份,包括但不限于用户名和密码、数字证书或生物识别等多重认证机制。

- **授权服务**:确定已认证用户能否访问特定系统资源,通常通过策略或角色进行管理。

- **权限存储**:存储用户、角色、组、权限和策略的详细信息,可使用关系型数据库或分布式存储系统。

- **用户界面(UI)**:用于管理和配置权限系统的用户界面,便于管理员操作。

- **API接口**:为其他系统或应用程序提供权限查询和管理能力的程序接口。

### 2.1.2 权限分配的策略和模型

权限分配是根据组织的业务需求和安全策略来决定哪些用户可以访问哪些资源的过程。以下是一些常见的策略和模型:

- **最小权限原则**:用户仅获得完成工作所必需的权限,避免权限过度分配。

- **职责分离**:不同的职责分配给不同的用户,以减少舞弊和错误的风险。

- **动态权限分配**:根据用户的行为或系统状态动态调整权限。

## 2.2 权限管理的关键概念解析

### 2.2.1 用户、角色和组的关系与区别

在权限管理系统中,用户、角色和组是核心概念。它们之间的关系和区别如下:

- **用户**:是系统中拥有唯一身份标识的个体,可以是一个实际的人、一个设备、一个服务等。

- **角色**:是权限集合的抽象,通常代表了一类具有相似权限需求的用户。

- **组**:是为了简化权限管理而创建的用户集合,可以将一组用户归纳为一个组,并给这个组分配权限。

### 2.2.2 资源、权限和策略的定义

在权限管理领域中,资源、权限和策略是三个基本概念:

- **资源**:系统中需要保护的数据或服务,如文件、目录、数据库表等。

- **权限**:定义了用户对资源可以执行的操作,如读取、写入、删除等。

- **策略**:一组规则和条件,用于决定哪些用户可以以何种方式访问哪些资源。

## 2.3 常见权限管理模型对比

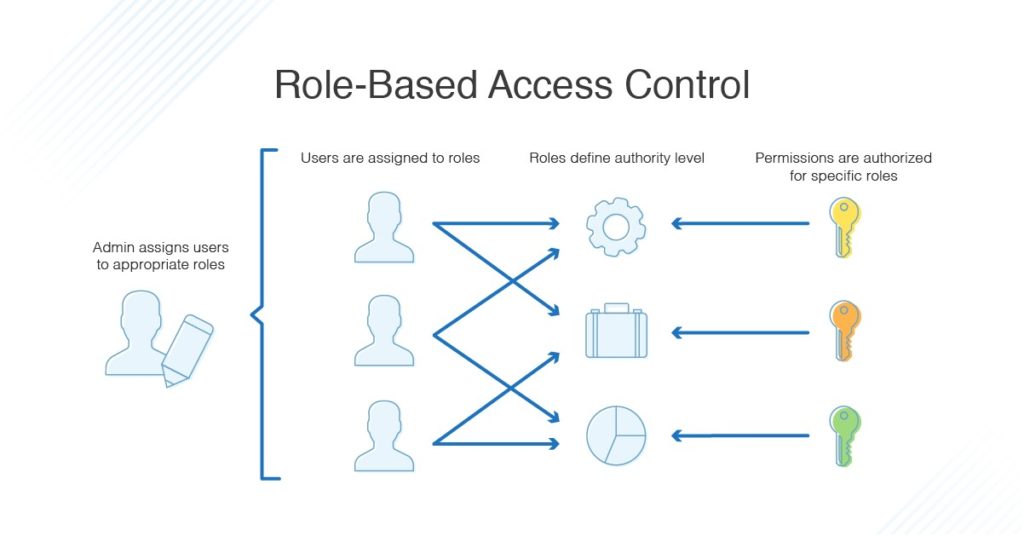

### 2.3.1 基于角色的访问控制(RBAC)

RBAC模型侧重于用户的角色,用户被赋予一定的角色,而角色具有明确的权限集合。这种模型的优缺点如下:

**优点**:

- 简化权限管理,因为可以通过角色来批量分配权限。

- 支持更细粒度的权限控制,角色可以细分为子角色。

**缺点**:

- 容易出现权限膨胀,随着角色数量增加,权限管理复杂度上升。

- 对于跨角色的复杂业务场景,RBAC可能不够灵活。

### 2.3.2 基于属性的访问控制(ABAC)

ABAC模型通过定义属性(如用户身份、资源属性、环境条件等)和规则来控制权限。它的优缺点包括:

**优点**:

- 灵活性高,可以根据多种属性灵活定义访问控制规则。

- 适应性强,能够处理复杂的访问控制需求。

**缺点**:

- 管理和维护复杂,尤其是当属性和规则数量众多时。

- 需要仔细设计以避免安全漏洞,比如错误的规则设置可能导致权限泄露。

### 2.3.3 基于任务的访问控制(TBAC)

TBAC模型围绕任务来分配权限,强调工作流和任务执行过程中的权限动态分配。TBAC的优点和缺点有:

**优点**:

- 结合业务流程的权限管理,与实际工作流紧密相关。

- 动态权限调整,可基于任务的执行过程实时授权和收回权限。

**缺点**:

- 实现复杂度高,需要深入理解业务流程和任务依赖关系。

- 维护成本高,业务流程的变更可能影响权限模型的稳定性和有效性。

以上章节内容对LOINC权限模型理论基础进行了探讨,从核心组件的构建到关键概念的解析,再到常见模型的对比,为读者提供了权限管理模型的全面视角。在下一章,我们将深入LOINC权限管理的实践操作,带领读者了解实施步骤、审计与合规性检查以及策略优化的具体过程。

# 3. LOINC安全与访问控制实践

在本章中,我们将深入探讨LOINC权限管理的具体实施步骤,包括环境准备、用户创建、角色定义、权限分配,以及对权限审计与合规性检查的细致分析。此外,本章还将涉及访问控制策略的优化,包括策略的调整、测试、风险管理和异常处理。

## 3.1 LOINC权限管理实施步骤

### 3.1.1 环境准备与用户创建

在开始权限管理实施之前,首先需要确保LOINC环境已正确配置。这包括安装必要的软件、配置网络以及安全设置。环境准备还包括确定哪些资源需要被保护,以及对应的访问控制需求。

用户创建是权限管理的起点,它涉及到收集用户信息、分配用户标识以及设置初始访问权限。在LOINC系统中,用户创建可以是手动的,也可以通过集成目录服务(如LDAP或Active Directory)自动化完成。

下面是一个示例代码块,展示了在LOINC系统中创建用户的指令:

```bash

# LOINC命令行工具创建用户示例

create_user --username "johndoe" --password "securepassword" --email "john.doe@example.com" --roles "admin"

```

逻辑分析:

- `create_user` 是LOINC命令行工具提供的一个命令,用于创建新用户。

- `--username` 参数后跟新用户的用户名。

- `--password` 参数后跟新用户的密码。实际操作中,应使用更强的密码策略。

- `--email` 参数后跟用户的电子邮件地址,用于联系和通知。

- `--roles` 参数后跟用户的角色列表,角色决定了用户的权限集合。

参数说明:

- 用户名、密码、电子邮件地址和角色是创建用户时必须指定的参数。

- 角色参数定义了用户所属的角色,角色与一组预定义的权限相关联。

### 3.1.2 角色定义和权限分配

角色定义是指将一系列权限集中到一个可重用的权限集合中,通常与特定的职责相关。角色定义完成后,可以通过分配角色来简化权限管理流程。每个角色可以分配给多个用户,而每个用户也可以拥有多个角色。

权限分配则是基于角色定义来实际授予用户访问特定资源的能力。这通常涉及到创建和编辑角色,以及将角色分配给用户。

下面是一个示例代码块,展示了在LOINC系统中为角色分配权限的指令:

```bash

# LOINC命令行工具为角色分配权限示例

assign_permission --role "admin" --resource "system:config" --actions "read,write"

```

逻辑分析:

- `assign_permission` 是LOINC命令行工具提供的一个命令,用于为角色分配权限。

- `--role` 参数后跟角色名称。

- `--resource` 参数后跟需要被访

0

0