【TIA UDT与设备通信安全性】:确保IO地址映射的5大措施

发布时间: 2024-12-04 04:19:15 阅读量: 20 订阅数: 27

一种改进的自适应短时傅里叶变方法-基于梯度下降 算法运行环境为Jupyter Notebook,执行一种改进的自适应短时傅里叶变方法-基于梯度下降,附带参考 算法可迁移至金融时间序列,地震 微震信号

参考资源链接:[TIA博途:UDT实现IO地址到DB块的映射及BOOL量操作详解](https://wenku.csdn.net/doc/42rvmhnr6c?spm=1055.2635.3001.10343)

# 1. UDT协议与设备通信概述

在当今高度自动化的工业环境中,设备间的通信是维持操作流畅性和效率的关键。UDT(User Datagram Protocol over TCP/IP)协议作为一种可靠的数据传输协议,在设备通信中扮演着至关重要的角色。本章将介绍UDT协议的基础知识、工作原理以及它如何支持设备通信。

## 1.1 UDT协议的基础知识

UDT是一种面向连接的协议,它建立在TCP/IP协议之上,专为大数据传输优化。与传统的TCP协议相比,UDT在处理高带宽延迟积(BDP)的网络环境时,更加高效,这对于长距离或带宽受限的工业通讯至关重要。

## 1.2 UDT在设备通信中的应用

UDT能够处理工业控制系统(ICS)中的数据传输,包括传感器数据、控制命令等。由于其支持高速数据传输和大数据包,因此特别适合视频监控、远程诊断等对实时性要求高的场景。

本章的目的是为了让读者了解UDT协议是如何与设备通信相结合,从而提高工业自动化系统的效能。在接下来的章节中,我们将深入探讨IO地址映射、通信安全性、以及具体的实施策略。

# 2. 理解IO地址映射的重要性

## IO地址映射的基础知识

### IO地址映射的定义和作用

IO地址映射是计算机架构中的一个核心概念,它关联了计算机内部的物理设备和CPU可以识别的地址空间。简单地说,它就是一种技术,将外部设备的I/O端口映射到处理器的地址空间中,使CPU能够通过普通的内存访问指令来与设备进行数据交换。

在进行设备通信时,IO地址映射确保了硬件地址能够被操作系统正确识别和操作,这对于提高设备数据处理效率和系统的稳定性至关重要。没有有效的IO地址映射,操作系统就无法区分设备的读写请求,将无法有效地管理多个硬件设备,这会导致系统资源分配错乱,甚至可能出现数据传输错误。

### IO地址映射在通信中的角色

在现代计算机系统中,IO地址映射不仅对设备进行寻址,还涉及到中断请求(IRQ)的管理。当外设需要CPU处理某些事务时,如输入数据到达,外设通过IRQ来通知CPU。此时,CPU访问特定的IO地址来响应该中断并处理外设发来的数据。

在设备通信中,IO地址映射使得操作系统能够为每个设备分配唯一的地址,并且能够通过这个地址快速访问对应设备的状态和数据。这在多任务操作系统中尤为重要,因为它允许多个程序同时访问不同的硬件设备而不产生冲突。这样的机制对于保证数据传输的效率和准确性至关重要。

## 安全性风险与IO映射漏洞

### 常见的安全威胁类型

尽管IO地址映射在通信中扮演着关键角色,但它也可能成为安全漏洞的源头。首先,恶意软件可能通过IO映射直接操控硬件设备,比如修改视频显示内容,或者监听键盘输入。此外,IO地址映射不当可能导致设备驱动程序出现错误,进而被攻击者利用来执行任意代码或者造成系统崩溃。

### IO地址映射漏洞分析

分析IO映射漏洞通常从设备驱动程序入手。由于设备驱动直接操作硬件,它们通常拥有比普通应用程序更高的权限。如果驱动程序代码存在缺陷,攻击者可以利用这些缺陷来构造特定的IO请求,进而访问或修改系统内核中的敏感数据。

例如,一个典型的攻击方式是通过IO端口的读写操作来破坏内存中的数据结构,如链表、缓冲区等。这些数据结构被破坏可能导致内存越界访问,进而允许攻击者执行任意代码或触发系统崩溃。此外,设备驱动程序如果不恰当地处理来自外设的中断请求,也可能导致拒绝服务攻击(DoS),系统无法响应用户操作。

了解IO地址映射的这些安全风险对于制定有效的安全策略至关重要。接下来,让我们继续探讨如何通过理论基础和实践经验来确保IO地址映射的安全性。

# 3. 确保IO地址映射安全性的理论基础

## 3.1 加密技术在IO映射中的应用

### 3.1.1 对称加密与非对称加密原理

在现代数据通信中,加密技术是确保数据传输安全的核心技术之一。对称加密和非对称加密是两种主要的加密方法,它们在数据保密性和完整性方面发挥着不同的作用。

对称加密使用相同的密钥进行数据的加密和解密。这种加密方式速度快,适用于大量数据的加密处理,但由于密钥的分发和管理问题,安全性相对较低。典型的对称加密算法包括AES(高级加密标准)、DES(数据加密标准)等。

非对称加密使用一对密钥,即公钥和私钥。公钥用于加密数据,而私钥用于解密。这种方式解决了密钥分发的问题,但加密和解密的速度较慢,因此通常用于加密较小的数据,如密钥交换过程中的密钥本身。RSA、ECC(椭圆曲线密码学)是常见的非对称加密算法。

### 3.1.2 加密技术的选择和配置

选择合适的加密技术对于确保IO地址映射的安全至关重要。根据具体的应用场景和安全需求,设计合理的加密策略是必要的步骤。加密策略应考虑以下方面:

- **算法选择**:选择符合国际标准的安全算法,同时考虑算法的强度和性能,如AES-256因其密钥长度较短而受到青睐。

- **密钥管理**:密钥的生成、存储、更新和销毁过程必须安全。密钥管理系统应确保只有授权人员才能访问密钥。

- **加密级别**:根据数据敏感性,选择合适的加密级别。如金融交易数据需使用高级加密。

- **实施成本**:考虑到加密实施的成本,包括硬件和软件成本以及管理费用。

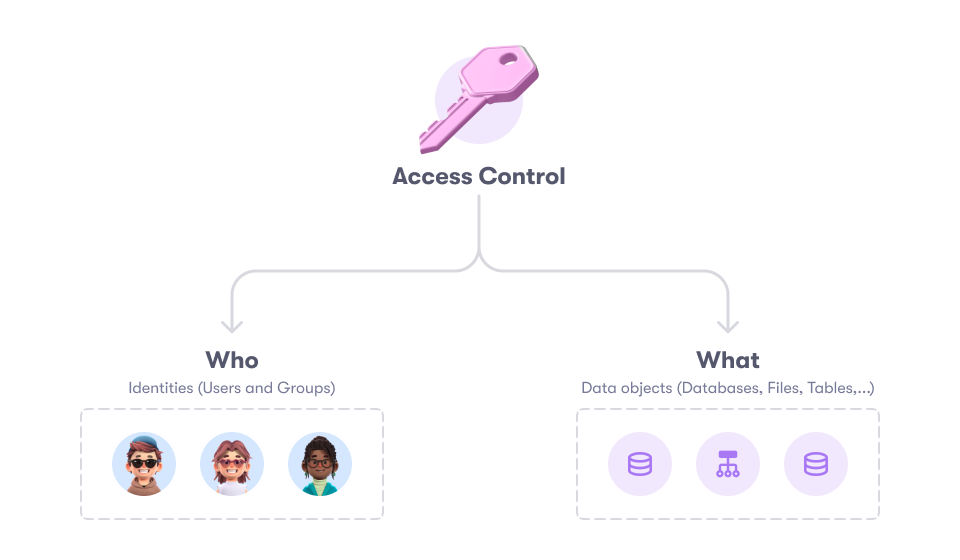

## 3.2 认证机制与访问控制

###

0

0