Python Crypt库深度解析:掌握数据加密与解密的核心原理

发布时间: 2024-10-14 16:11:34 阅读量: 58 订阅数: 31

crypt C++ 库

# 1. Python Crypt库概述

Python Crypt库是Python中用于加密和解密的库,它提供了一系列的加密算法和函数,使得我们可以轻松地在Python项目中实现加密和解密功能。Crypt库是Python标准库的一部分,不需要额外安装,我们可以直接在项目中导入使用。

在Python Crypt库中,我们不仅可以实现传统的对称加密和非对称加密,还可以进行散列函数和消息认证码(MAC)的实现,使得数据的安全性得到了极大的提升。

在本章节中,我们将对Python Crypt库进行一个基础的概述,帮助读者了解其功能和使用方法,为后续章节的深入学习打下基础。

# 2. 对称加密技术的实现与应用

## 2.1 对称加密的基本概念

### 2.1.1 对称加密的原理

对称加密技术是一种数据加密方式,其中加密和解密过程使用相同的密钥。这种技术的核心在于,发送方和接收方必须共享同一个密钥,且这个密钥需要保密。在加密过程中,明文数据通过一个加密算法和密钥转换成密文,这个过程称为“加密”。接收方则使用相同的算法和密钥将密文转换回明文,称为“解密”。这种加密方式的速度通常很快,适合加密大量数据。

### 2.1.2 对称加密的算法种类

对称加密算法有很多种,包括但不限于以下几种:

- **AES (Advanced Encryption Standard)**: 是目前广泛使用的对称加密算法,具有高效、安全、灵活等特点。

- **DES (Data Encryption Standard)**: 旧的标准,已被AES替代,但仍用于一些遗留系统。

- **3DES (Triple DES)**: 使用三次DES算法,增强了安全性。

- **Blowfish**: 可变密钥长度的算法,具有较高的安全性。

- **RC4**: 流密码算法,速度快,但存在安全性问题。

## 2.2 Python Crypt库中的对称加密

### 2.2.1 使用Crypt库进行对称加密

Python的Crypt库是一个加密工具包,提供了多种加密算法的接口。以下是一个使用Python Crypt库中的AES算法进行对称加密的简单示例:

```python

from Crypto.Cipher import AES

from Crypto.Random import get_random_bytes

from Crypto.Util.Padding import pad, unpad

# 密钥长度必须是16, 24或32字节

key = get_random_bytes(16)

# 初始化向量IV必须是16字节

iv = get_random_bytes(AES.block_size)

# 创建AES加密器实例

cipher = AES.new(key, AES.MODE_CBC, iv)

# 待加密的明文数据

plaintext = b'Hello, World!'

# 对数据进行填充,然后加密

padded_text = pad(plaintext, AES.block_size)

ciphertext = cipher.encrypt(padded_text)

print(f"Encrypted data: {ciphertext}")

```

在上述代码中,我们首先从`Crypto.Cipher`模块导入了`AES`类,然后生成了随机的密钥和初始化向量(IV)。接着,我们创建了一个AES加密器实例,并对明文数据进行了填充和加密。

### 2.2.2 对称加密的密钥管理

密钥管理是实现对称加密时的一个重要方面。密钥必须安全地生成、存储、传输和使用。在实际应用中,密钥通常由专门的密钥管理系统来管理。以下是一些密钥管理的最佳实践:

1. **密钥生成**: 密钥应该使用安全的随机数生成器来生成。

2. **密钥存储**: 密钥应该安全地存储,避免未经授权的访问。

3. **密钥交换**: 密钥在不同系统或用户之间传输时,应通过安全的方式进行,如使用公钥加密。

4. **密钥轮换**: 定期更换密钥可以减少密钥泄露的风险。

## 2.3 对称加密实践案例

### 2.3.1 实现文件的加密与解密

在本小节中,我们将展示如何使用Python和Crypt库来加密和解密文件。以下是一个简单的示例:

```python

from Crypto.Cipher import AES

from Crypto.Util.Padding import pad, unpad

import os

def encrypt_file(input_file_path, output_file_path, key):

# 创建AES加密器实例

cipher = AES.new(key, AES.MODE_CBC)

# 读取文件内容

with open(input_file_path, 'rb') as ***

***

* 对数据进行填充,然后加密

padded_data = pad(file_data, AES.block_size)

encrypted_data = cipher.encrypt(padded_data)

# 写入加密数据到输出文件

with open(output_file_path, 'wb') as ***

***

* 创建AES解密器实例

cipher = AES.new(key, AES.MODE_CBC)

# 读取加密数据

with open(input_file_path, 'rb') as ***

***

* 解密数据

decrypted_data = cipher.decrypt(encrypted_data)

# 移除填充

unpadded_data = unpad(decrypted_data, AES.block_size)

# 写入解密数据到输出文件

with open(output_file_path, 'wb') as ***

***

* 使用示例

key = b'Sixteen byte key'

input_file_path = 'example.txt'

encrypted_file_path = 'encrypted_example.txt'

decrypted_file_path = 'decrypted_example.txt'

encrypt_file(input_file_path, encrypted_file_path, key)

decrypt_file(encrypted_file_path, decrypted_file_path, key)

```

在上述代码中,我们定义了两个函数`encrypt_file`和`decrypt_file`,分别用于加密和解密文件。这两个函数接受文件路径和密钥作为参数。加密过程包括读取文件内容、进行填充、加密并将加密数据写入输出文件。解密过程包括读取加密数据、解密、移除填充并将解密数据写入输出文件。

### 2.3.2 加密通信的简单实现

加密通信是指在数据传输过程中对数据进行加密,以确保数据在传输过程中的安全。以下是一个使用Python和Crypt库实现简单加密通信的示例:

```python

# 客户端代码

from Crypto.Cipher import AES

from Crypto.Util.Padding import pad, unpad

from Crypto.Random import get_random_bytes

# 服务器地址和端口

server_address = ('localhost', 65432)

# 密钥

key = b'Sixteen byte key'

# 创建AES加密器实例

cipher = AES.new(key, AES.MODE_ECB)

# 待发送的消息

message = b'Hello, Server!'

# 加密消息

encrypted_message = cipher.encrypt(pad(message, AES.block_size))

# 建立网络连接并发送加密数据

with socket.socket(socket.AF_INET, socket.SOCK_STREAM) as sock:

sock.connect(server_address)

sock.sendall(encrypted_message)

# 服务器端代码

from Crypto.Cipher import AES

from Crypto.Util.Padding import unpad

from Crypto.Random import get_random_bytes

# 服务器地址和端口

server_address = ('localhost', 65432)

# 密钥

key = b'Sixteen byte key'

# 创建AES解密器实例

cipher = AES.new(key, AES.MODE_ECB)

# 建立网络连接并接收数据

with socket.socket(socket.AF_INET, socket.SOCK_STREAM) as sock:

sock.bind(server_address)

sock.listen(1)

conn, address = sock.accept()

encrypted_message, _ = conn.recvfrom(1024)

# 解密消息

decrypted_message = cipher.decrypt(encrypted_message)

print(f'Received message: {decrypted_message}')

```

在上述代码中,我们展示了客户端和服务器端的简单加密通信。客户端加密消息并发送给服务器,服务器接收加密消息并解密。在这个例子中,我们使用了AES的ECB模式,但在实际应用中,应避免使用ECB模式,因为它存在安全隐患。

以上内容介绍了对称加密的基本概念、Python Crypt库中的对称加密实现以及一些实践案例。通过对称加密技术,我们可以确保数据的安全性,防止未经授权的访问。在下一章节中,我们将深入探讨非对称加密技术。

# 3. 非对称加密技术的深入解析

#### 3.1 非对称加密的基本原理

非对称加密技术,也称为公开密钥加密,是一种使用两个不同密钥的加密方法:一个是公钥,另一个是私钥。公钥可以公开分享,用于加密信息,而私钥必须保密,用于解密信息。这种加密方式的主要特点是安全性高,因为即使攻击者获得了公钥,也无法解密由公钥加密的信息,除非他们同时拥有对应的私钥。

##### 3.1.1 非对称加密的工作模式

非对称加密的核心工作模式是基于数学上的一个难题——大数分解问题。在非对称加密中,发送方使用接收方的公钥对信息进行加密,然后将密文发送给接收方。接收方使用自己的私钥对密文进行解密,从而获取原始信息。这一过程的关键在于,公钥和私钥是通过复杂的数学算法生成的一对密钥,公钥加密的数据只能通过私钥解密,反之亦然。

##### 3.1.2 常用的非对称加密算法

常见的非对称加密算法包括RSA、DSA、ECC等。RSA算法因其简单和广泛的应用而成为最受欢迎的非对称加密算法之一。RSA算法基于大数分解问题,密钥长度越长,安全性越高。然而,这也意味着加密和解密过程需要更多的计算资源。

#### 3.2 Python Crypt库中的非对称加密

Python Crypt库提供了多种非对称加密算法的实现,其中RSA是最常用的一种。通过Python Crypt库,开发者可以轻松地生成密钥对,进行加密和解密操作。

##### 3.2.1 RSA加密的实现

RSA加密的实现涉及到密钥对的生成、公钥加密和私钥解密三个主要步骤。以下是使用Python Crypt库实现RSA加密的一个基本示例:

```python

from Crypto.PublicKey import RSA

from Crypto.Cipher import PKCS1_OAEP

# 生成密钥对

key = RSA.generate(2048)

private_key = key.export_key()

public_key = key.publickey().export_key()

# 使用公钥加密

cipher = PKCS1_OAEP.new(RSA.import_key(public_key))

message = 'Hello, World!'

encrypted_message = cipher.encrypt(message.encode())

# 使用私钥解密

private_key = RSA.import_key(private_key)

cipher = PKCS1_OAEP.new(private_key)

decrypted_message = cipher.decrypt(encrypted_message).decode()

print(f"Original: {message}")

print(f"Encrypted: {encrypted_message}")

print(f"Decrypted: {decrypted_message}")

```

在此代码中,我们首先生成了一个2048位的RSA密钥对,然后使用公钥对消息进行加密,并使用私钥进行解密。这种加密方式特别适用于敏感数据的传输,如数字签名和身份验证。

##### 3.2.2 非对称加密密钥对的生成

非对称加密密钥对的生成是一个重要的步骤,因为它涉及到密钥的安全性和加密算法的性能。以下是生成RSA密钥对的代码:

```python

from Crypto.PublicKey import RSA

# 生成密钥对

key = RSA.generate(2048)

# 导出公钥

public_key = key.publickey().export_key()

# 导出私钥

private_key = key.export_key()

print(f"Public Key:\n{public_key}")

print(f"Private Key:\n{private_key}")

```

在此代码中,我们使用`RSA.generate()`方法生成了一个2048位的密钥对,并分别导出了公钥和私钥。导出的密钥是PEM格式,可以通过其他工具进行进一步的处理和使用。

#### 3.3 非对称加密高级应用

非对称加密技术不仅限于简单的加密和解密,它还可以用于数字签名和加密邮件等高级应用。

##### 3.3.1 数字签名与验证

数字签名是一种利用非对称加密技术来验证消息完整性和发送者身份的方法。发送者使用自己的私钥对消息的散列值进行加密,接收者可以使用发送者的公钥对签名进行解密,并与自己计算的消息散列值进行比较,以验证消息的完整性和发送者的身份。

以下是使用Python Crypt库进行数字签名和验证的示例:

```python

from Crypto.PublicKey import RSA

from Crypto.Signature import pkcs1_15

from Crypto.Hash import SHA256

# 生成密钥对

key = RSA.generate(2048)

private_key = key.export_key()

public_key = key.publickey().export_key()

# 计算消息的散列值

message = 'Hello, World!'

hash_obj = SHA256.new(message.encode())

signature = pkcs1_15.new(RSA.import_key(private_key)).sign(hash_obj)

# 验证签名

try:

pkcs1_15.new(RSA.import_key(public_key)).verify(hash_obj, signature)

print("The signature is valid.")

except (ValueError, TypeError):

print("The signature is not valid.")

```

在此代码中,我们首先生成了一个RSA密钥对,并使用私钥对消息的散列值进行签名。然后,我们使用公钥验证签名的有效性。如果签名有效,验证过程不会引发异常。

##### 3.3.2 加密邮件的处理

非对称加密技术也可以用于加密邮件,以保护邮件内容的机密性。通常情况下,发送者使用接收者的公钥对邮件内容进行加密,只有接收者能够使用自己的私钥对邮件进行解密。这在需要保护邮件隐私的场合非常有用。

以下是使用Python Crypt库对邮件进行加密和解密的示例:

```python

from Crypto.PublicKey import RSA

from Crypto.Cipher import PKCS1_OAEP

import base64

# 发送方生成密钥对

sender_key = RSA.generate(2048)

sender_public_key = sender_key.publickey().export_key()

sender_private_key = sender_key.export_key()

# 接收方生成密钥对

receiver_key = RSA.generate(2048)

receiver_public_key = receiver_key.publickey().export_key()

receiver_private_key = receiver_key.export_key()

# 使用接收者的公钥加密邮件内容

receiver_public_key = RSA.import_key(receiver_public_key)

cipher = PKCS1_OAEP.new(receiver_public_key)

message = 'Secret Message'

encrypted_message = base64.b64encode(cipher.encrypt(message.encode()))

# 使用接收者的私钥解密邮件内容

receiver_private_key = RSA.import_key(receiver_private_key)

cipher = PKCS1_OAEP.new(receiver_private_key)

decrypted_message = cipher.decrypt(base64.b64decode(encrypted_message)).decode()

print(f"Encrypted: {encrypted_message}")

print(f"Decrypted: {decrypted_message}")

```

在此代码中,发送者使用接收者的公钥对消息进行加密,并将加密后的内容编码为Base64字符串,以便于邮件传输。接收者收到邮件后,使用自己的私钥对加密的内容进行解密,以获取原始消息。

通过本章节的介绍,我们可以看到Python Crypt库在非对称加密技术中的应用是非常广泛和深入的。非对称加密技术的实现与应用,为数据的安全通信和隐私保护提供了强大的工具。无论是在数字签名、加密邮件,还是在更复杂的安全通信协议中,非对称加密技术都是不可或缺的一部分。

# 4. 散列函数和消息认证码

散列函数和消息认证码(MAC)是信息安全领域中的重要技术,它们在数据完整性验证、数据认证以及数字签名等方面发挥着至关重要的作用。本章节将深入探讨散列函数的原理与应用,以及如何在Python Crypt库中实现散列函数和消息认证码。

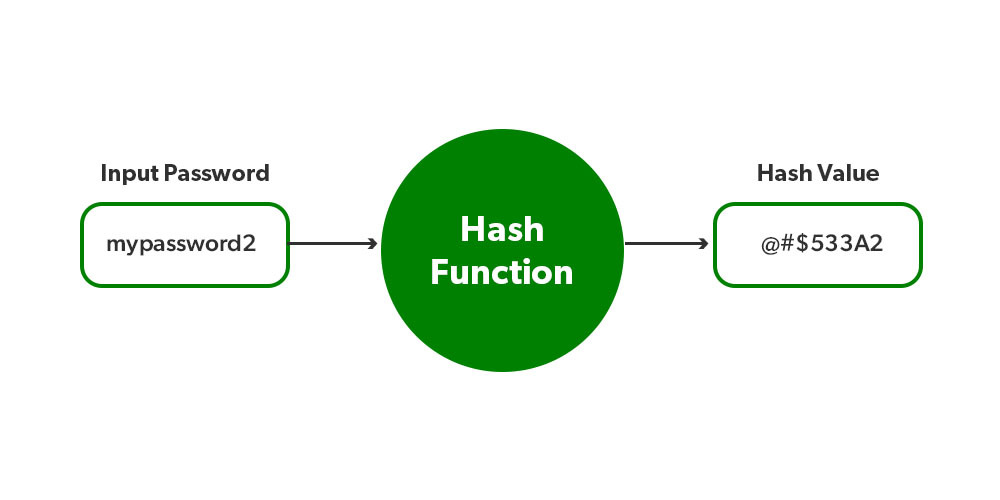

## 4.1 散列函数的原理与应用

### 4.1.1 散列函数的特点

散列函数是一种单向加密技术,它将任意长度的数据输入转换为固定长度的输出,这个过程是不可逆的。散列函数具有以下特点:

1. **固定长度输出**:无论输入数据的大小如何,散列函数的输出(即散列值)总是固定长度的。

2. **单向性**:从散列值几乎不可能逆推出原始数据。

3. **高效性**:散列函数的计算速度非常快,适合大量数据的快速处理。

4. **抗碰撞性**:找到两个不同的输入数据,使得它们具有相同的散列值是极其困难的。

### 4.1.2 常见的散列算法介绍

目前,存在多种散列算法,其中一些较为著名的包括:

1. **MD5(Message Digest Algorithm 5)**:曾经广泛使用,但由于安全性问题,现在不推荐用于安全敏感的应用。

2. **SHA-1(Secure Hash Algorithm 1)**:曾经是安全散列算法的首选,但现在已经发现有潜在的安全漏洞。

3. **SHA-2(包括SHA-256、SHA-512等)**:是SHA-1的升级版,安全性更高。

4. **SHA-3(Secure Hash Algorithm 3)**:新一代散列算法,提供了更高的安全性。

## 4.2 Python Crypt库中的散列函数

### 4.2.1 实现数据的散列

在Python Crypt库中,可以使用内置的散列函数来实现数据的散列处理。以下是一个使用SHA-256算法进行散列的示例代码:

```python

import hashlib

def hash_data(data):

# 创建一个sha256散列对象

sha_signature = hashlib.sha256()

# 更新散列对象以包含数据

sha_signature.update(data.encode('utf-8'))

# 获取16进制格式的散列值

digest = sha_signature.hexdigest()

return digest

# 示例数据

data = "Hello, Crypt!"

# 获取散列值

hash_value = hash_data(data)

print(f"Original Data: {data}")

print(f"Hash Value: {hash_value}")

```

在上述代码中,我们首先导入了`hashlib`模块,然后定义了一个`hash_data`函数,该函数接受任意字符串数据作为输入,并返回其SHA-256散列值。我们使用`update`方法来更新散列对象,并使用`hexdigest`方法来获取16进制格式的散列值。

### 4.2.2 散列值的验证

散列值的验证通常涉及到将原始数据的散列值与存储或接收到的散列值进行比较。以下是一个验证散列值的示例:

```python

def verify_hash(data, hash_value):

# 计算当前数据的散列值

current_hash = hash_data(data)

# 比较当前散列值和给定的散列值

if current_hash == hash_value:

return True

else:

return False

# 使用示例

data = "Hello, Crypt!"

hash_value = hash_data(data) # 假设这是存储或接收到的散列值

print(f"Hash Value to Verify: {hash_value}")

# 验证散列值

is_valid = verify_hash(data, hash_value)

print(f"Is the hash value valid? {is_valid}")

```

在上述代码中,我们定义了一个`verify_hash`函数,它接受原始数据和一个散列值作为输入,然后计算当前数据的散列值,并与给定的散列值进行比较。

### 散列函数的应用场景

散列函数在多种场景中有着广泛的应用,例如:

1. **数据完整性验证**:通过散列值可以验证数据在传输或存储过程中是否被篡改。

2. **密码存储**:许多系统通过存储用户的密码散列值而非明文密码来提高安全性。

3. **数字签名**:散列函数是数字签名过程中的关键组成部分,用于确保消息的完整性和认证性。

## 4.3 消息认证码(MAC)的实现

### 4.3.1 消息认证码的原理

消息认证码(Message Authentication Code, MAC)是一种使用密钥的散列函数,它不仅可以验证数据的完整性,还可以验证数据的来源。MAC确保只有拥有正确密钥的发送者和接收者才能验证消息的完整性。

### 4.3.2 Python中的MAC实现与应用

在Python Crypt库中,可以使用HMAC(Hash-based Message Authentication Code)算法来实现MAC。以下是一个使用HMAC进行消息认证码生成和验证的示例代码:

```python

import hmac

import hashlib

def generate_mac(key, data):

# 创建一个HMAC对象,使用SHA-256散列算法

hmac_obj = hmac.new(key.encode('utf-8'), digestmod=hashlib.sha256)

# 更新HMAC对象以包含数据

hmac_obj.update(data.encode('utf-8'))

# 获取HMAC值

mac_value = hmac_obj.hexdigest()

return mac_value

def verify_mac(key, data, mac_value):

# 重新生成MAC值

generated_mac = generate_mac(key, data)

# 比较生成的MAC值和提供的MAC值

if generated_mac == mac_value:

return True

else:

return False

# 示例密钥和数据

key = "secret_key"

data = "Hello, MAC!"

# 生成MAC值

mac_value = generate_mac(key, data)

print(f"Generated MAC: {mac_value}")

# 验证MAC值

is_valid = verify_mac(key, data, mac_value)

print(f"Is the MAC valid? {is_valid}")

```

在上述代码中,我们首先定义了一个`generate_mac`函数,它使用HMAC算法和一个密钥来生成消息的MAC值。然后定义了一个`verify_mac`函数,它接受密钥、数据和MAC值作为输入,重新生成MAC值,并与提供的MAC值进行比较。

### 散列函数与MAC的比较

散列函数和MAC都是用于数据完整性的技术,但它们有以下不同:

1. **密钥使用**:散列函数不使用密钥,而MAC使用一个密钥来生成散列值。

2. **安全性**:由于MAC使用密钥,因此它提供了更高的安全性。

## 4.3.3 使用散列函数和MAC的优势

使用散列函数和MAC的优势包括:

1. **数据完整性**:它们可以确保数据在传输或存储过程中未被篡改。

2. **认证性**:MAC可以验证数据的来源,确保数据是由预期的发送者发送的。

3. **防篡改**:它们提供了一种防止数据被未授权篡改的有效机制。

### 使用散列函数和MAC的注意事项

在使用散列函数和MAC时,需要注意以下几点:

1. **密钥管理**:密钥的安全存储和管理对于MAC的安全性至关重要。

2. **算法选择**:应选择安全的散列算法,避免使用已知弱点的算法。

3. **性能考量**:在性能敏感的应用中,应考虑散列函数和MAC的计算开销。

在本章节中,我们介绍了散列函数和消息认证码的基本原理、实现方法以及应用场景。通过Python Crypt库,我们可以轻松地在Python程序中实现这些技术,从而提高数据的安全性和完整性。

# 5. 加密技术在实际项目中的应用

## 5.1 安全通信协议的构建

### 5.1.1 安全套接字层(SSL)的原理

安全套接字层(SSL)是一种广泛使用的加密技术,它为网络通信提供了数据的安全性。SSL通过在应用程序协议(如HTTP、FTP等)和TCP/IP之间提供一个安全的“套接字”,确保了传输的数据在客户端和服务器之间传输时不会被窃听或篡改。

SSL的工作原理主要基于非对称加密技术。当客户端与服务器建立连接时,SSL会进行“握手”过程,期间会进行以下关键步骤:

1. **服务器认证**:服务器将向客户端发送其数字证书,其中包含服务器的公钥。

2. **密钥交换**:客户端使用服务器的公钥加密生成的对称密钥,并发送给服务器。只有服务器能够使用其私钥解密,从而获得对称密钥。

3. **加密通信**:客户端和服务器使用对称密钥进行数据的加密和解密,保障了数据传输的安全性。

### 5.1.2 Python Crypt库在SSL中的应用

Python Crypt库虽然主要关注于加密算法的实现,但在构建SSL通信时,我们通常会使用Python的标准库`ssl`来处理SSL的握手过程和加密通信。以下是一个简单的示例,展示如何使用Python的标准库`ssl`来创建一个SSL加密的socket连接:

```python

import socket

import ssl

# 创建一个socket对象

sock = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

# 创建SSL上下文对象

context = ssl.create_default_context()

# 包装socket对象,使其支持SSL

ssl_sock = context.wrap_socket(sock, server_hostname='***')

# 连接到服务器

ssl_sock.connect(('***', 443))

# 发送数据

ssl_sock.sendall(b'GET / HTTP/1.1\r\nHost: ***\r\n\r\n')

# 接收数据

data = ssl_sock.recv(4096)

# 关闭SSL连接

ssl_sock.close()

print(data)

```

在这个示例中,我们首先创建了一个socket对象,然后使用`ssl.create_default_context()`创建了一个SSL上下文。接着,我们使用`wrap_socket`方法将socket包装为一个SSL socket,并使用`connect`方法建立了到服务器的安全连接。最后,我们通过SSL socket发送了一个HTTP GET请求,并接收了服务器的响应。

请注意,以上代码仅为示例,实际应用中需要根据具体的服务器配置和SSL证书进行相应的调整。此外,为了确保代码的安全性和健壮性,还需要进行异常处理和数据验证等操作。

## 5.2 数据存储的安全性

### 5.2.1 数据库加密策略

在数据库中存储敏感信息时,加密是保护数据安全的重要手段。数据库加密策略通常包括以下几个方面:

1. **列级加密**:对数据库中的特定列进行加密,仅当需要访问数据时才进行解密。这种策略可以有效保护敏感数据,如用户密码、信用卡号等。

2. **行级加密**:对数据库中的整行数据进行加密,适用于需要保护整行数据安全的场景。

3. **透明数据加密**:对存储在数据库中的所有数据进行自动加密,无需修改应用程序代码。这种策略通常用于保护整个数据库的安全。

### 5.2.2 文件系统加密实践

文件系统加密是一种保护存储在磁盘上数据安全的方法。在Linux系统中,可以使用`eCryptfs`或`LUKS`等工具来实现文件系统的加密。

以`eCryptfs`为例,它是基于堆栈的文件系统,可以对文件进行透明的加密和解密。以下是使用`eCryptfs`的基本步骤:

1. **挂载eCryptfs目录**:

```bash

sudo mount -t ecryptfs /path/to/encrypted/dir /path/to/mount/dir

```

2. **使用`ecryptfs-setup-private`工具配置私有目录**:

```bash

ecryptfs-setup-private

```

3. **挂载私有目录**:

```bash

ecryptfs-mount-private

```

4. **解挂载私有目录**:

```bash

ecryptfs-umount-private

```

以上步骤仅为`eCryptfs`的常见用法,实际部署时还需要考虑密钥管理、权限控制等安全因素。

## 5.3 加密技术的性能优化

### 5.3.1 性能评估的方法

性能评估是优化加密技术的基础。以下是一些常用的性能评估方法:

1. **基准测试**:通过运行一系列预定义的操作来测试加密算法的性能。

2. **吞吐量测试**:衡量在单位时间内处理的加密操作数量。

3. **延迟测试**:衡量完成一次加密操作所需的平均时间。

### 5.3.2 加密性能的调优策略

加密性能的调优可以从多个方面进行,包括但不限于:

1. **算法选择**:选择性能最优的加密算法。

2. **硬件加速**:使用专用的硬件(如GPU、TPU)来加速加密操作。

3. **并行处理**:利用多核处理器并行执行加密操作,提高吞吐量。

4. **缓存优化**:优化数据的缓存策略,减少不必要的内存访问。

以上内容展示了加密技术在实际项目中的多种应用方式,以及如何对加密性能进行评估和优化。在实际应用中,应根据具体的业务需求和环境条件选择合适的策略。

0

0