PHP数据库提交安全防范:抵御SQL注入,保护数据

发布时间: 2024-07-22 17:09:20 阅读量: 31 订阅数: 30

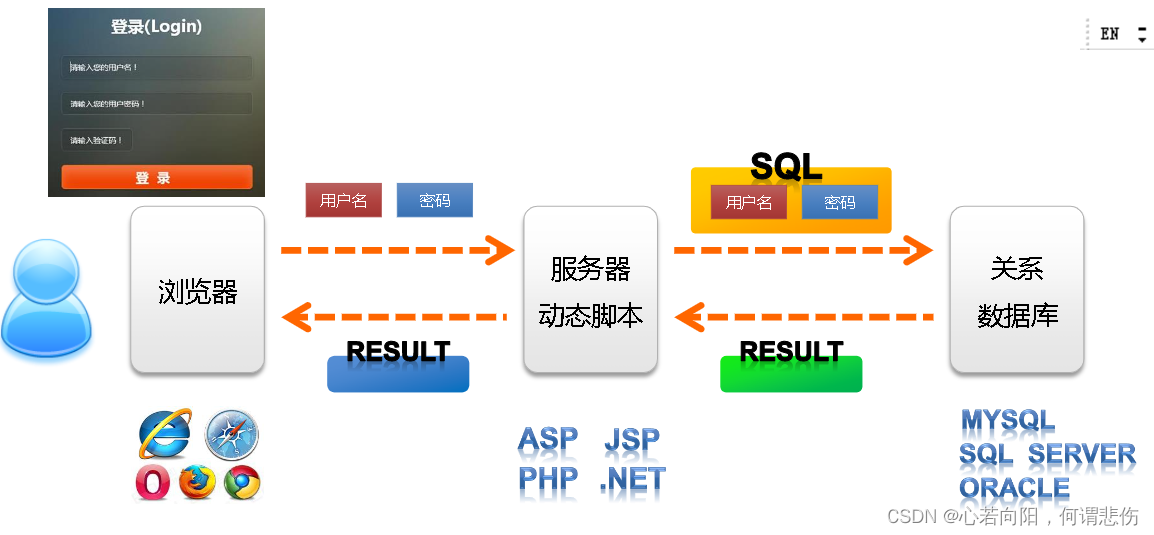

# 1. PHP数据库提交安全概述

**1.1 数据库提交安全的重要性**

在Web应用程序中,数据库提交安全至关重要,因为它可以防止恶意用户通过提交恶意数据来破坏应用程序或窃取敏感信息。PHP作为一种广泛使用的Web开发语言,提供了各种机制来确保数据库提交安全。

**1.2 常见的数据库提交安全威胁**

常见的数据库提交安全威胁包括:

* **SQL注入攻击:**攻击者通过提交恶意SQL语句来操纵数据库,从而获取未经授权的访问或执行恶意操作。

* **跨站脚本攻击(XSS):**攻击者通过提交恶意脚本,在受害者浏览器中执行任意代码。

* **跨站请求伪造(CSRF):**攻击者诱骗受害者在未经其知情或同意的情况下提交恶意请求。

# 2. SQL注入攻击原理与防范策略

### 2.1 SQL注入攻击的类型和危害

#### 2.1.1 联合查询注入

联合查询注入是一种SQL注入攻击,攻击者通过在输入中加入`UNION`关键字,将恶意查询与合法查询联合起来执行。例如:

```sql

SELECT * FROM users WHERE username = 'admin' UNION SELECT * FROM users WHERE username = 'attacker'

```

此查询将返回所有`admin`用户和`attacker`用户的数据,即使`attacker`用户不存在。

#### 2.1.2 盲注攻击

盲注攻击是一种SQL注入攻击,攻击者无法直接看到查询结果,而是通过观察应用程序的行为来推断结果。例如:

```sql

SELECT * FROM users WHERE username = 'admin' AND password = '1' OR SLEEP(5)

```

此查询将尝试使用密码`1`登录`admin`用户。如果密码正确,应用程序将立即返回结果;如果密码错误,应用程序将延迟5秒后再返回结果。攻击者可以通过观察延迟时间来推断密码是否正确。

### 2.2 防范SQL注入攻击的最佳实践

#### 2.2.1 参数化查询

参数化查询是一种将用户输入作为参数传递给数据库查询的方法。这样可以防止攻击者在输入中加入恶意代码,因为数据库会将参数视为数据,而不是代码。

在PHP中,可以使用`PDO`(PHP数据对象)进行参数化查询:

```php

$stmt = $pdo->prepare("SELECT * FROM users WHERE username = :username");

$stmt->bindParam(':username', $username);

$stmt->execute();

```

#### 2.2.2 预处理语句

预处理语句是参数化查询的一种特殊形式,它在执行查询之前先对查询进行编译。这可以提高查询性能,并进一步防止SQL注入攻击。

在PHP中,可以使用`mysqli_prepare()`和`mysqli_stmt_execute()`函数进行预处理语句:

```php

$stmt = mysqli_prepare($conn, "SELECT * FROM users WHERE username = ?");

mysqli_stmt_bind_param($stmt, 's', $username);

mysqli_stmt_execute($stmt);

```

#### 2.2.3 白名单过滤

白名单过滤是一种只允许用户输入特定值的方法。这可以防止攻击者输入恶意代码,因为数据库只会接受白名单中的值。

在PHP中,可以使用`filter_var()`函数进行白名单过滤:

```php

$username = filter_var($username, FILTER_SANITIZE_STRING);

```

# 3. 跨站脚本攻击(XSS)与防范措施

### 3.1 XSS攻击的原理和危害

#### 3.1.1 反射型XSS

反射型XSS攻击发生在攻击者将恶意脚本注入到网站的URL或表单中,当受害者访问该URL或提交表单时,恶意脚本就会被执行。例如:

```php

<?php

$username = $_GET['username'];

echo "<p>欢迎 $username 登录!</p>";

?>

```

如果攻击者将以下恶意脚本注入到URL中:

```

http://example.com/login.php?username=<script>alert('XSS攻击成功!')</script>

```

当受害者访问该URL时,恶意脚本就会被执行,弹出警报框显示“XSS攻击成功!”。

#### 3.1.2 存储型XSS

存储型XSS攻击发生在攻击者将恶意脚本注入到网站的数据库中,当受害者访问包含恶意脚本的页面时,恶意脚本就会被执行。例如:

```php

<?php

$comment = $_POST['comment'];

$sql = "INSERT INTO comments (comment) VALUES ('$comment')";

$conn->query($sql);

?>

```

如果攻击者将以下恶意脚本注入到评论中:

```

<script>alert('XSS攻击成功!')</script>

```

当受害者访问包含该评论的页面时,恶意脚本就会被执行,弹出警报框显示“XSS攻击成功!”。

### 3.2 防范XSS攻击的有效方法

#### 3.2.1 输入验证和过滤

输入验证和过滤是防止XSS攻击的关键措施。可以使用以下方法:

* **过滤特殊字符:**使用正则表达式或内置函数(如`htmlspecialchars()`)过滤输入中的特殊字符,例如`<`、`>`、`"`。

* **验证数据类型:**验证输入的数据类型是否与预期的一致,例如数字、日期、电子邮件地址。

#### 3.2.2 输出编码

输出编码是指在输出数据到页面之前对其进行编码,以防止浏览器将其解释为HTML。可以使用以下方法:

* **HTML实体编码:**将特殊字符转换为HTML实体,例如`<`转换为`<`。

* **URL编码:**将URL中的特殊字符转换为百分号编码,例如` `转换为`%20`。

# 4. 跨站请求伪造(CSRF)与防范策略

### 4.1 CSRF攻击的原理和危害

#### 4.1.1 CSRF攻击的原理

跨站请求伪造(CSRF)是一种网络攻击,攻击者利用受害者的信任,诱导受害者在不知情的情况下向易受攻击的网站发送请求。攻击者通常通过欺骗性电子邮件、恶意网站或社交媒体链接来诱导受害者执行此操作。

CSRF攻击的原理是:

1. **受害者登录易受攻击的网站:**受害者在易受攻击的网站上登录并拥有有效的会话 cookie。

2. **攻击者创建恶意请求:**攻击者创建一个恶意请求,该请求伪装成受害者的请求,并包含受害者会话 cookie。

3. **受害者访问恶意请求:**攻击者将恶意请求发送给受害者,受害者不知情地访问该请求。

4. **恶意请求被执行:**受害者的浏览器在不知情的情况下发送恶意请求,并附带受害者的会话 cookie。

5. **攻击者执行操作:**易受攻击的网站收到恶意请求并执行攻击者指定的恶意操作,例如更改密码、转账资金或发送电子邮件。

#### 4.1.2 CSRF攻击的危害

CSRF攻击可以对易受攻击的网站和受害者造成严重危害,包括:

* **未经授权的账户操作:**攻击者可以更改密码、转账资金或执行其他未经授权的账户操作。

* **敏感数据的泄露:**攻击者可以窃取受害者的个人信息、财务信息或其他敏感数据。

* **网站的声誉受损:**CSRF攻击可以损害易受攻击网站的声誉,使其看起来不安全或不可靠。

* **财务损失:**CSRF攻击可能导致财务损失,例如资金被盗或欺诈性交易。

### 4.2 防范CSRF攻击的最佳实践

#### 4.2.1 同源策略

同源策略是一种浏览器安全机制,它限制来自不同源的脚本访问和修改同一源的资源。同源策略可以防止攻击者从恶意网站发送 CSRF 请求到易受攻击的网站。

#### 4.2.2 CSRF令牌

CSRF令牌是一种唯一且不可预测的值,它附加到每个表单或请求中。当服务器收到请求时,它会检查 CSRF 令牌是否与预期值匹配。如果不匹配,则请求将被拒绝。

```php

<?php

// 生成 CSRF 令牌

$csrfToken = bin2hex(random_bytes(32));

// 将 CSRF 令牌存储在会话中

$_SESSION['csrf_token'] = $csrfToken;

// 在表单中包含 CSRF 令牌

echo '<input type="hidden" name="csrf_token" value="' . $csrfToken . '">';

?>

```

```php

<?php

// 检查 CSRF 令牌

if (isset($_POST['csrf_token']) && $_POST['csrf_token'] === $_SESSION['csrf_token']) {

// 处理表单数据

} else {

// 拒绝请求

}

```

#### 4.2.3 其他防范措施

除了同源策略和 CSRF 令牌之外,还有其他防范 CSRF 攻击的措施,包括:

* **HTTP Referer 头:**HTTP Referer 头包含请求的来源 URL。服务器可以检查 Referer 头是否与预期值匹配,以防止跨域 CSRF 攻击。

* **自定义 HTTP 头:**服务器可以定义自定义 HTTP 头,并在请求中包含该头。攻击者无法伪造自定义 HTTP 头,从而提供额外的 CSRF 保护。

* **限制请求方法:**服务器可以限制允许执行敏感操作的请求方法,例如 POST 和 PUT。这可以防止攻击者使用 GET 请求执行 CSRF 攻击。

* **使用安全令牌:**服务器可以生成一个安全令牌,并将其存储在客户端的 cookie 中。当客户端发送请求时,它会将安全令牌包含在请求中。服务器可以验证安全令牌,以确保请求来自合法客户端。

# 5. PHP数据库提交安全实践应用

### 5.1 使用PDO进行安全数据库操作

#### 5.1.1 PDO简介

PDO(PHP Data Objects)是PHP中用于访问数据库的扩展。它提供了一个统一的接口,允许您使用不同的数据库管理系统(如MySQL、PostgreSQL、Oracle等)。PDO的主要优点之一是它可以帮助防止SQL注入攻击,因为它使用参数化查询。

#### 5.1.2 PDO参数化查询

参数化查询是一种安全执行数据库查询的技术。它涉及将查询中的动态数据(例如用户输入)作为参数传递,而不是直接嵌入到查询字符串中。这可以防止攻击者利用用户输入来注入恶意SQL代码。

以下是使用PDO执行参数化查询的示例:

```php

$pdo = new PDO('mysql:host=localhost;dbname=database', 'username', 'password');

$stmt = $pdo->prepare('SELECT * FROM users WHERE username = :username');

$stmt->bindParam(':username', $username);

$stmt->execute();

```

在上面的示例中,`$username`变量是作为参数传递的。PDO将自动将参数值转义并将其插入到查询字符串中。这可以防止SQL注入攻击,因为攻击者无法控制参数值。

### 5.2 实现输入验证和过滤

输入验证和过滤对于防止恶意数据进入您的数据库至关重要。您可以使用PHP内置函数和正则表达式来过滤特殊字符、验证数据类型并确保用户输入的安全。

#### 5.2.1 过滤特殊字符

特殊字符,如单引号(')、双引号(")和反斜杠(\),可以用于注入恶意SQL代码。您可以使用`htmlspecialchars()`函数来转义这些字符,使其在数据库中安全存储。

```php

$filtered_input = htmlspecialchars($input);

```

#### 5.2.2 验证数据类型

验证数据类型可以确保用户输入符合预期的格式。您可以使用`filter_var()`函数来验证数据类型,例如:

```php

$validated_input = filter_var($input, FILTER_VALIDATE_INT);

```

如果`$input`变量包含一个有效的整数,`$validated_input`将包含该整数。否则,`$validated_input`将包含`false`。

# 6. PHP数据库提交安全进阶防范

### 6.1 加密敏感数据

#### 6.1.1 数据加密算法

加密是保护敏感数据免遭未经授权访问的关键技术。在PHP中,有各种加密算法可用于加密数据,包括:

- **对称加密算法:**使用相同的密钥进行加密和解密,例如AES、DES、3DES。

- **非对称加密算法:**使用不同的密钥进行加密和解密,例如RSA、DSA、ECC。

#### 6.1.2 加密数据的存储和传输

加密数据后,需要将其安全地存储和传输。以下是一些最佳实践:

- **数据库加密:**使用数据库提供的加密功能(如MySQL的AES_ENCRYPT()函数)对存储在数据库中的数据进行加密。

- **文件加密:**使用PHP的openssl扩展或其他加密库对存储在文件中的数据进行加密。

- **传输层加密:**使用HTTPS协议或TLS/SSL证书对通过网络传输的数据进行加密。

### 6.2 使用Web应用程序防火墙(WAF)

#### 6.2.1 WAF的工作原理

Web应用程序防火墙(WAF)是一种安全设备,可以监视和过滤进出Web应用程序的网络流量。WAF使用一系列规则来检测和阻止恶意请求,例如SQL注入、XSS和CSRF攻击。

#### 6.2.2 WAF的优势和局限性

WAF具有以下优势:

- **自动保护:**WAF可以自动检测和阻止攻击,而无需人工干预。

- **易于部署:**WAF通常可以轻松部署在Web服务器前面。

- **实时保护:**WAF可以实时监视和过滤流量,提供即时保护。

WAF的局限性包括:

- **误报:**WAF有时可能会将合法请求误报为攻击。

- **绕过:**攻击者可能会找到绕过WAF规则的方法。

- **性能影响:**WAF可能会对Web应用程序的性能产生影响。

0

0