SQL数据库导入安全实践:保护数据安全,防止未授权访问

发布时间: 2024-07-24 12:52:39 阅读量: 31 订阅数: 42

# 1. SQL数据库导入安全概述**

SQL数据库导入是将外部数据加载到数据库中的过程。它是一个关键的管理任务,但如果没有适当的安全措施,它可能会带来安全风险。本章将概述导入过程中的安全隐患,并为确保导入安全提供最佳实践。

# 2. 导入过程中的安全威胁**

**2.1 注入攻击**

注入攻击是一种利用输入验证不当向数据库发送恶意查询的攻击。攻击者可以利用 SQL 注入来访问、修改或删除数据库中的数据。

**攻击示例:**

```sql

-- 正常查询

SELECT * FROM users WHERE username = 'admin';

-- 注入攻击

SELECT * FROM users WHERE username = 'admin' OR 1 = 1;

```

在正常查询中,它只返回用户名为 "admin" 的用户。然而,在注入攻击中,攻击者添加了 "OR 1 = 1" 条件,该条件始终为真,导致查询返回所有用户。

**防御措施:**

* 使用参数化查询来防止 SQL 注入。

* 对所有输入进行验证和清理。

* 使用白名单方法仅允许合法输入。

**2.2 数据篡改**

数据篡改是一种修改数据库中数据的攻击。攻击者可以利用数据篡改来破坏数据完整性或获取未经授权的访问。

**攻击示例:**

```sql

-- 正常更新

UPDATE users SET password = 'new_password' WHERE username = 'admin';

-- 数据篡改攻击

UPDATE users SET password = 'new_password' WHERE 1 = 1;

```

在正常更新中,它只更新用户名为 "admin" 的用户的密码。然而,在数据篡改攻击中,攻击者添加了 "WHERE 1 = 1" 条件,该条件始终为真,导致所有用户的密码都被更新。

**防御措施:**

* 使用事务来确保数据的原子性和一致性。

* 限制对敏感数据的访问。

* 定期备份数据库以防止数据丢失。

**2.3 权限提升**

权限提升是一种攻击,攻击者通过它可以获得比其授权更高的权限。攻击者可以利用权限提升来访问敏感数据或执行特权操作。

**攻击示例:**

```sql

-- 正常查询

SELECT * FROM sensitive_table WHERE user_id = @user_id;

-- 权限提升攻击

SELECT * FROM sensitive_table;

```

在正常查询中,它只返回当前用户有权访问的记录。然而,在权限提升攻击中,攻击者通过删除 "WHERE user_id = @user_id" 条件来绕过访问控制,从而访问所有记录。

**防御措施:**

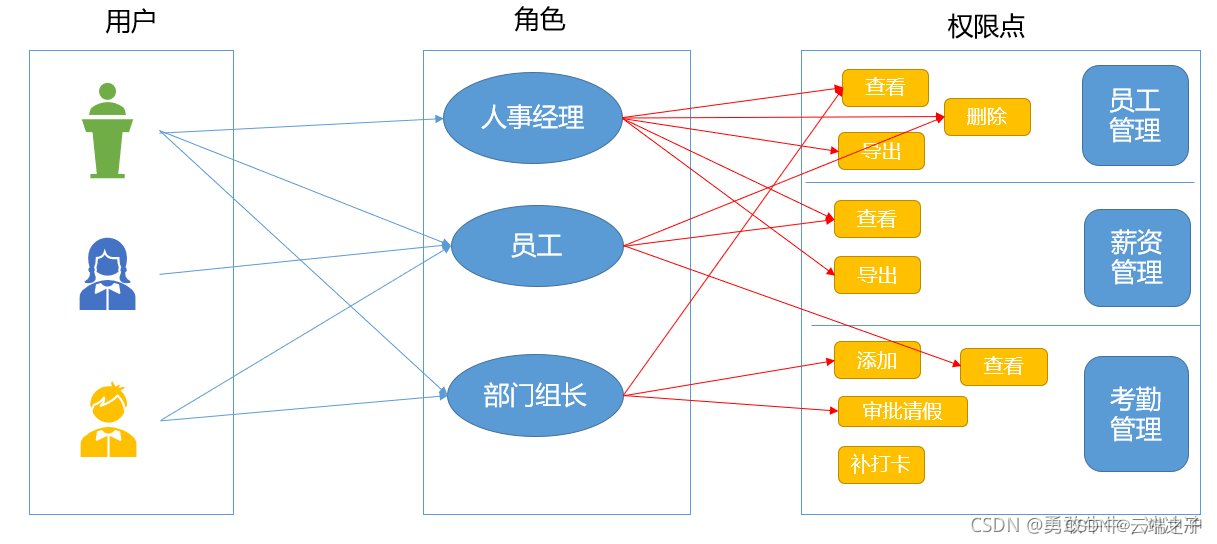

* 使用最小权限原则授予用户最低必要的权限。

* 实施基于角色的访问控制 (RBAC) 以限制对敏感数据的访问。

* 定期审核用户权限以识别和删除任何未使用的或过时的权限。

# 3. 导入安全最佳实践**

**3.1 使用安全凭据**

* 使用强密码并定期更改。

* 限制对数据库凭据的访问,仅授予需要的人员权限。

* 考虑使用多因素身份验证以提高安全性。

* 避免在脚本或配置文件中存储明文凭据。

**3.2 验证数据完整性**

* 在导入前验证数据完整性,确保数据未被篡改或损坏。

* 使用校验和或哈希函数来验证数据的完整性。

* 考虑使用数字签名来验证数据的真实性。

**3.3 限制访问权限**

* 仅授予必要的用

0

0