安卓逆向:VMP保护下Java函数快速分析实战

需积分: 0 34 浏览量

更新于2024-08-03

收藏 7.94MB DOCX 举报

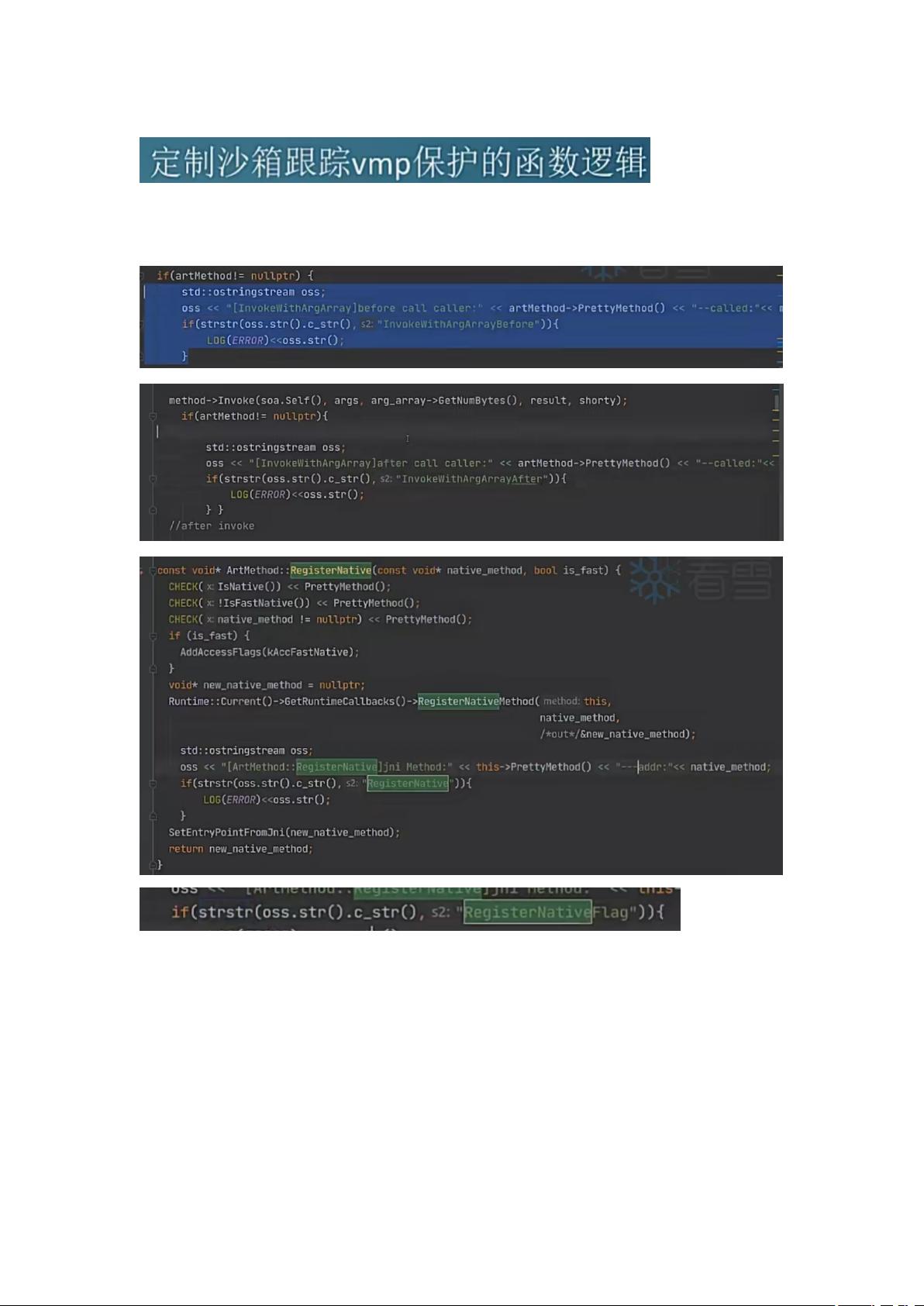

本篇文档是关于安卓逆向工程中的一个深入话题——VMP保护的函数快速逆向分析方法实践。VMP(Virtual Machine Protection)通常在Android应用程序中用于代码混淆和保护,使得逆向工程师在分析过程中面临挑战。本文通过实践介绍了一种针对这类保护措施的逆向策略。

首先,作者提到可以利用Frida这样的动态代码插桩工具来跟踪和分析应用中运行在解释模式下的Java函数。Frida能够提供ShadowFrame,即当前执行函数的栈信息,包括PC(程序计数器)等关键数据,这对于理解函数调用的上下文至关重要。

文章详细探讨了Jni函数的调用流程,这是Android应用中Java与C/C++交互的重要部分。作者指出,逆向时可能需要处理Jni函数的注册过程,分为静态注册(第一次注册时绑定)、二次注册(如再次加载时绑定)和动态注册(在jnionload时绑定)。通过Frida,可以在特定时机对这些函数进行挂钩(Hook),以便获取其行为。

在实际操作中,作者尝试了不同的Hook方法,比如针对有重载函数的情况,选择适当的重载版本并处理可能的数据类型转换。例如,从返回的对象中提取关键数据,或将其转换为字符串以便于观察和分析。在遇到错误或报错时,需要灵活应对,确保正确地识别和解析函数调用。

然而,文档中提到在某些步骤后,dump下来的代码可能需要修复头部才能进行下一步分析,这可能涉及到反混淆或者代码重构的工作。尽管最初没有发现明显有用的信息,但通过Frida的打印逻辑和调试,一步步地揭示了隐藏的代码逻辑。

这篇文档提供了安卓逆向工程中面对VMP保护函数的实用技巧和策略,强调了动态分析工具(如Frida)在逆向过程中的关键作用,以及在处理复杂函数调用和数据转换时的注意事项。通过阅读和实践这些内容,读者可以提升在逆向分析受保护Android应用时的效率和准确性。

2024-03-31 上传

101 浏览量

2024-04-13 上传

2024-04-13 上传

2024-04-13 上传

2024-05-01 上传

点击了解资源详情

182 浏览量

m0bi1e

- 粉丝: 4

- 资源: 67

最新资源

- DWR中文文档v0.9

- Oracle 概念 第一章 概述

- 深入浅出linux driver编写

- C++职业程序员必备手册

- LPC2114/2124/2212/2214中文手册

- windows mobile 6.1注册表修改技巧

- 最新.net软件工程师面试题(自己辛苦整合)

- c++ 探秘 之 c++ viewer -2 (难找的好刊)

- loadrunner教程

- DSP实验指导书,CCS的安装使用等,适用于DSP系列,如DSP2407,DSP2812等

- c++ 探秘 之 c++ viewer -2 (难找的好刊)

- Practical.Apache.Struts2.Web.2.0.Projects.pdf

- Linux编译内核详解

- WCF入门 (Windows Communication Foundation)

- c++ 深入探秘 之 c++ viewer-1

- 汇编讲解 电子书 txt

已收录资源合集

已收录资源合集