SQL二次注入与截断技术结合的隐患解析

78 浏览量

更新于2024-09-04

收藏 188KB PDF 举报

"本文主要探讨了SQL二次注入和SQL数据截断的概念,这两种情况结合可能导致安全问题。二次注入源于对数据库中脏数据的信任,而数据截断是MySQL数据库处理超长数据的一种机制。"

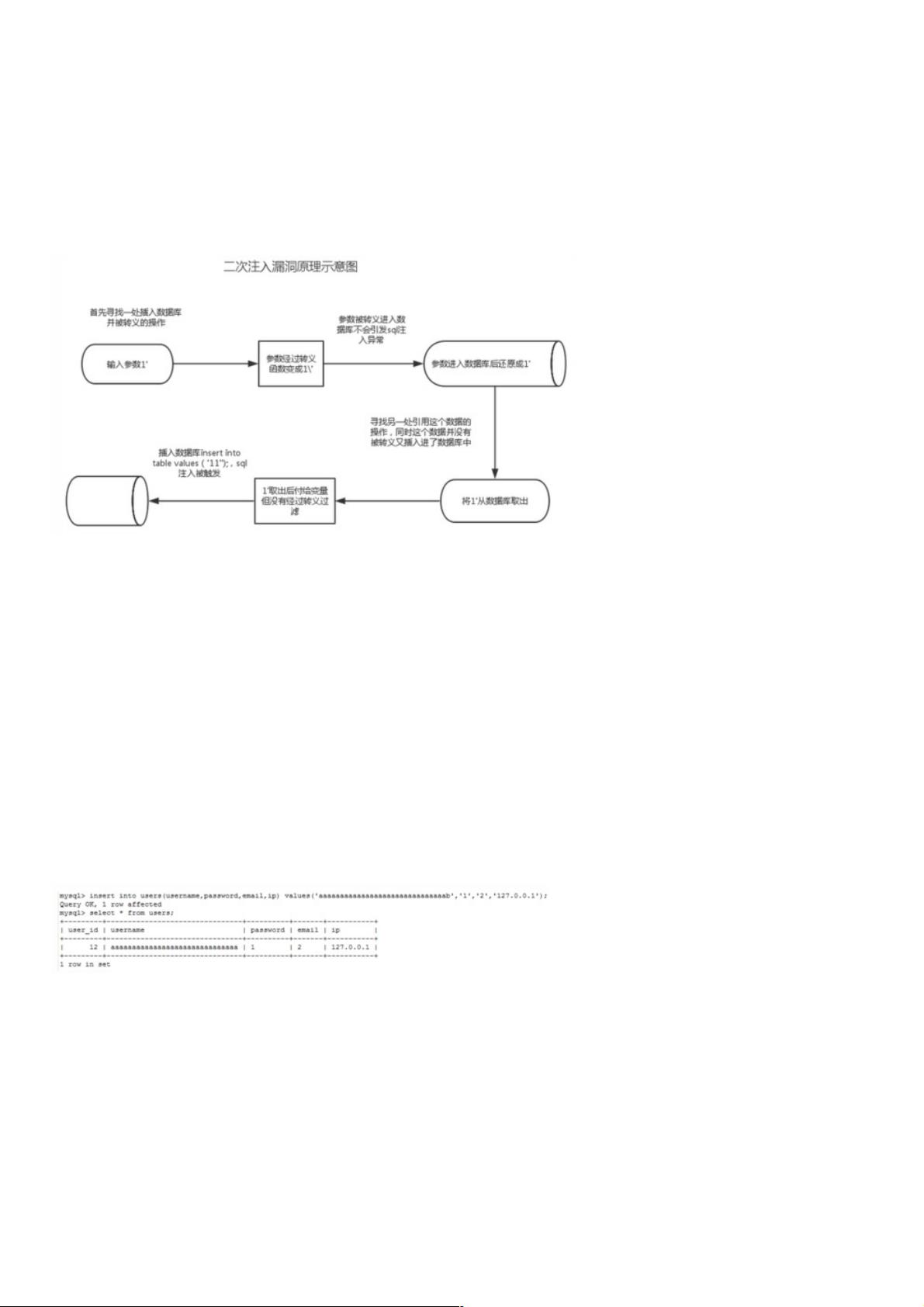

SQL二次注入是由于在第一次存储数据时,虽然对特殊字符进行了转义,但未完全清理数据,导致数据仍然是不安全的。例如,当用户输入包含单引号的内容,如果在插入数据库时只进行了基本的转义,那么在后续查询中,这些转义后的特殊字符可能会被恶意利用,形成新的SQL语句,造成安全漏洞。开发者通常认为数据库中的数据是安全的,但在构建查询时忽略了再次过滤和验证,这正是二次注入得以发生的前提。

为了更好地理解这一概念,我们可以参考网络上的资源,例如有关DEDECMS注入的文章,它们通常会提供深入的分析和实例解释。二次注入的防范措施包括:使用预编译的SQL语句(如PHP的PDO或MySQLi的预处理语句)、始终对用户输入进行严格的过滤和验证、避免直接在查询中构造动态SQL。

另一方面,SQL数据截断是MySQL数据库的一个特性,当尝试插入的数据长度超过定义字段的最大长度时,数据库会自动截断超出部分而不引发错误。例如,如果`username`字段长度限制为30个字符,尝试插入31个字符的数据,最后一个字符会被忽略。这种行为在某些情况下可能是无害的,但在安全上下文中,攻击者可能利用这个特性,通过构造过长的输入来尝试绕过某些安全检查或者执行未预期的操作。

在预防SQL截断攻击时,应确保对所有输入长度进行限制,并且在开发过程中考虑到可能的安全影响。如果必须允许较长的数据,可以考虑使用可变长度的字段类型,或者在存储前对数据进行适当的处理,比如截断或编码。

SQL二次注入和数据截断联合使用可能导致严重的安全风险。开发人员应当提高对这些问题的认识,遵循最佳实践,确保在处理用户输入时始终采取充分的安全措施。这包括但不限于:正确使用转义函数、限制输入长度、预编译SQL语句以及对所有用户输入进行严格验证。只有这样,才能有效防止这类攻击,保护系统的安全性。

2019-06-25 上传

2023-06-09 上传

2023-07-28 上传

2024-05-02 上传

2023-07-28 上传

2023-06-01 上传

2023-11-08 上传

2023-06-08 上传

weixin_38643141

- 粉丝: 3

- 资源: 940

最新资源

- C++多态实现机制详解:虚函数与早期绑定

- Java多线程与异常处理详解

- 校园导游系统:无向图实现最短路径探索

- SQL2005彻底删除指南:避免重装失败

- GTD时间管理法:提升效率与组织生活的关键

- Python进制转换全攻略:从10进制到16进制

- 商丘物流业区位优势探究:发展战略与机遇

- C语言实训:简单计算器程序设计

- Oracle SQL命令大全:用户管理、权限操作与查询

- Struts2配置详解与示例

- C#编程规范与最佳实践

- C语言面试常见问题解析

- 超声波测距技术详解:电路与程序设计

- 反激开关电源设计:UC3844与TL431优化稳压

- Cisco路由器配置全攻略

- SQLServer 2005 CTE递归教程:创建员工层级结构