Windows平台下堆栈Shellcode编写与验证技术研究

需积分: 9 133 浏览量

更新于2024-09-12

收藏 334KB PDF 举报

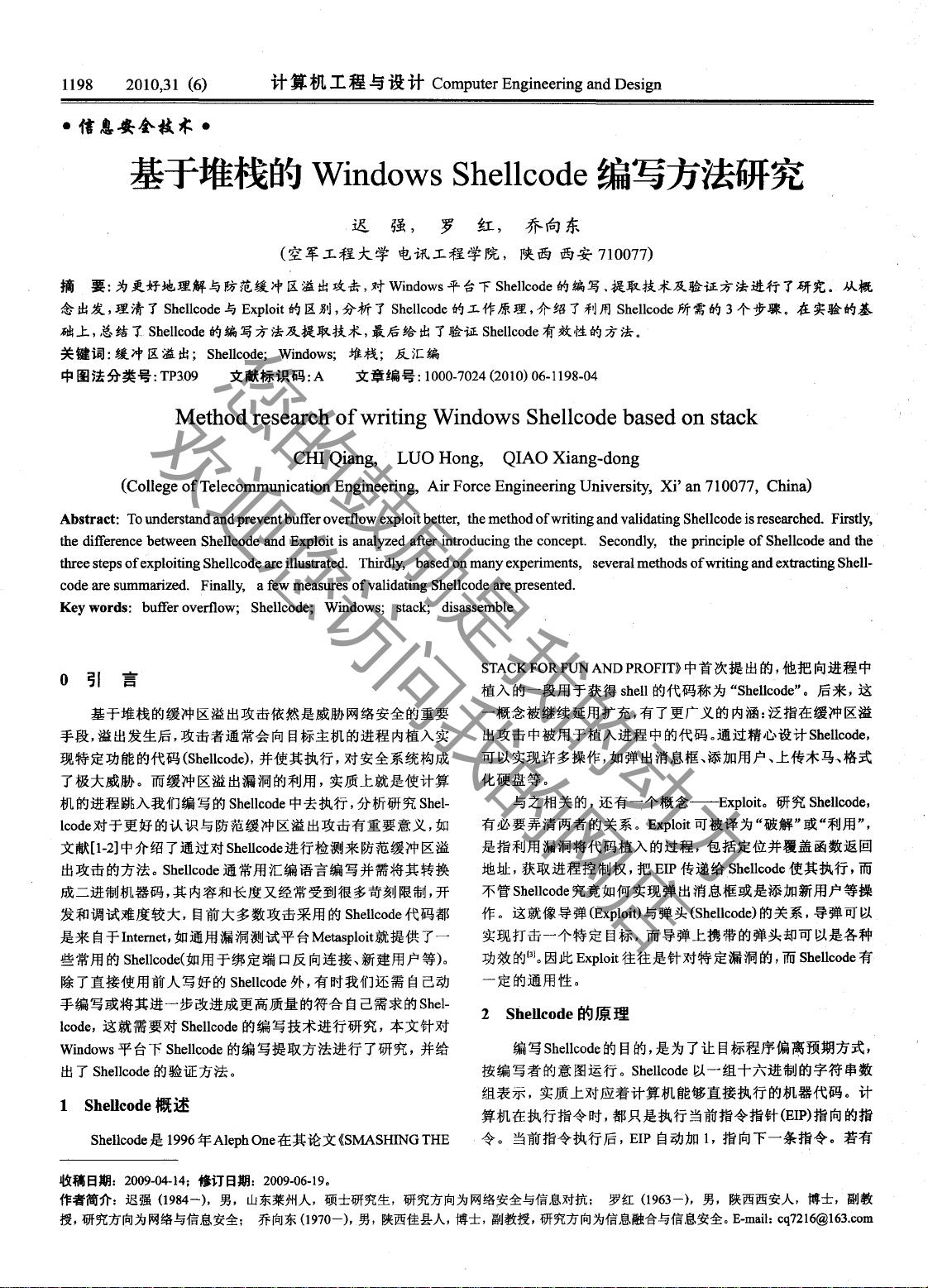

"基于堆栈的Windows_Shellcode编写方法研究"

本文主要探讨了Windows平台下Shellcode的编写、提取技术和验证方法,对于理解和防御缓冲区溢出攻击具有重要意义。Shellcode是一种恶意代码,通常用于利用软件漏洞执行任意指令。文章首先明确了Shellcode与Exploit(利用程序)之间的区别,然后深入剖析了Shellcode的工作原理。

Shellcode的基本概念是它是一段自包含的机器码,能够在目标系统上执行特定任务,如打开命令行、连接远程服务器等。在Windows环境下,Shellcode通常利用堆栈来存储和传递参数,因为堆栈是执行上下文的一部分,且易于被溢出攻击所利用。作者强调了理解Shellcode与Exploit的不同,Exploit是用于触发漏洞的代码,而Shellcode是在漏洞被成功利用后执行的代码。

文章详细分析了利用Shellcode的三个步骤:

1. 触发缓冲区溢出:通过向程序的易受攻击的缓冲区发送过长的数据,导致数据溢出并覆盖堆栈上的关键信息,如返回地址。

2. 放置Shellcode:将Shellcode的机器码放入溢出的数据中,确保溢出后的返回地址指向Shellcode的起始位置。

3. 控制执行流程:当程序返回时,由于返回地址已被修改,执行流将转向Shellcode,从而执行恶意操作。

实验部分总结了几种编写和提取Shellcode的方法,包括手动编写汇编代码、使用工具生成以及从已有的Exploit中提取Shellcode。这些方法有助于开发者更有效地创建和适应不同环境的Shellcode。

为了验证Shellcode的有效性,文章提出了几种方法,如使用调试器观察执行过程、在沙箱环境中测试以及使用动态分析工具。这些验证方法有助于确保Shellcode在实际攻击场景中的可靠性和隐蔽性。

该研究为安全研究人员提供了深入理解Windows平台下Shellcode编写技术的窗口,有助于提升对缓冲区溢出攻击的防御能力。通过学习和应用这些知识,可以更有效地检测和防止这类安全威胁,提高系统的安全性。

2022-09-23 上传

2021-02-13 上传

2021-08-12 上传

2011-07-06 上传

点击了解资源详情

点击了解资源详情

2024-11-06 上传

2024-11-06 上传

yihui1981

- 粉丝: 0

- 资源: 3

最新资源

- 探索数据转换实验平台在设备装置中的应用

- 使用git-log-to-tikz.py将Git日志转换为TIKZ图形

- 小栗子源码2.9.3版本发布

- 使用Tinder-Hack-Client实现Tinder API交互

- Android Studio新模板:个性化Material Design导航抽屉

- React API分页模块:数据获取与页面管理

- C语言实现顺序表的动态分配方法

- 光催化分解水产氢固溶体催化剂制备技术揭秘

- VS2013环境下tinyxml库的32位与64位编译指南

- 网易云歌词情感分析系统实现与架构

- React应用展示GitHub用户详细信息及项目分析

- LayUI2.1.6帮助文档API功能详解

- 全栈开发实现的chatgpt应用可打包小程序/H5/App

- C++实现顺序表的动态内存分配技术

- Java制作水果格斗游戏:策略与随机性的结合

- 基于若依框架的后台管理系统开发实例解析