SQL参数化查询防止注入的原理解析

160 浏览量

更新于2024-08-27

1

收藏 643KB PDF 举报

"本文主要探讨了参数化查询为何能有效防止SQL注入,通过解析SQL处理指令的步骤,以及分析拼接SQL字符串导致的安全风险,解释了参数化查询在防范SQL注入攻击上的重要作用。"

SQL注入是一种常见的网络安全威胁,攻击者通过输入恶意的SQL代码来欺骗数据库系统,获取未授权的数据或执行非法操作。参数化查询是解决这一问题的关键技术。它的工作原理在于将SQL语句和其变量分开处理,从而消除注入的风险。

首先,理解SQL处理过程对于理解参数化查询的作用至关重要。当数据库接收到一个SQL指令时,会经历以下四个主要步骤:

1. 收到指令:数据库接收到来自应用的SQL命令,其中可能包含了用户提供的输入。

2. 编译SQL:数据库将SQL语句编译成执行计划,这是一个优化的步骤,用于确定如何高效地执行查询。

3. 选择执行计划:根据当前的表结构、索引和其他因素,数据库选择最佳的执行策略。

4. 执行执行计划:数据库按照编译好的执行计划执行SQL命令。

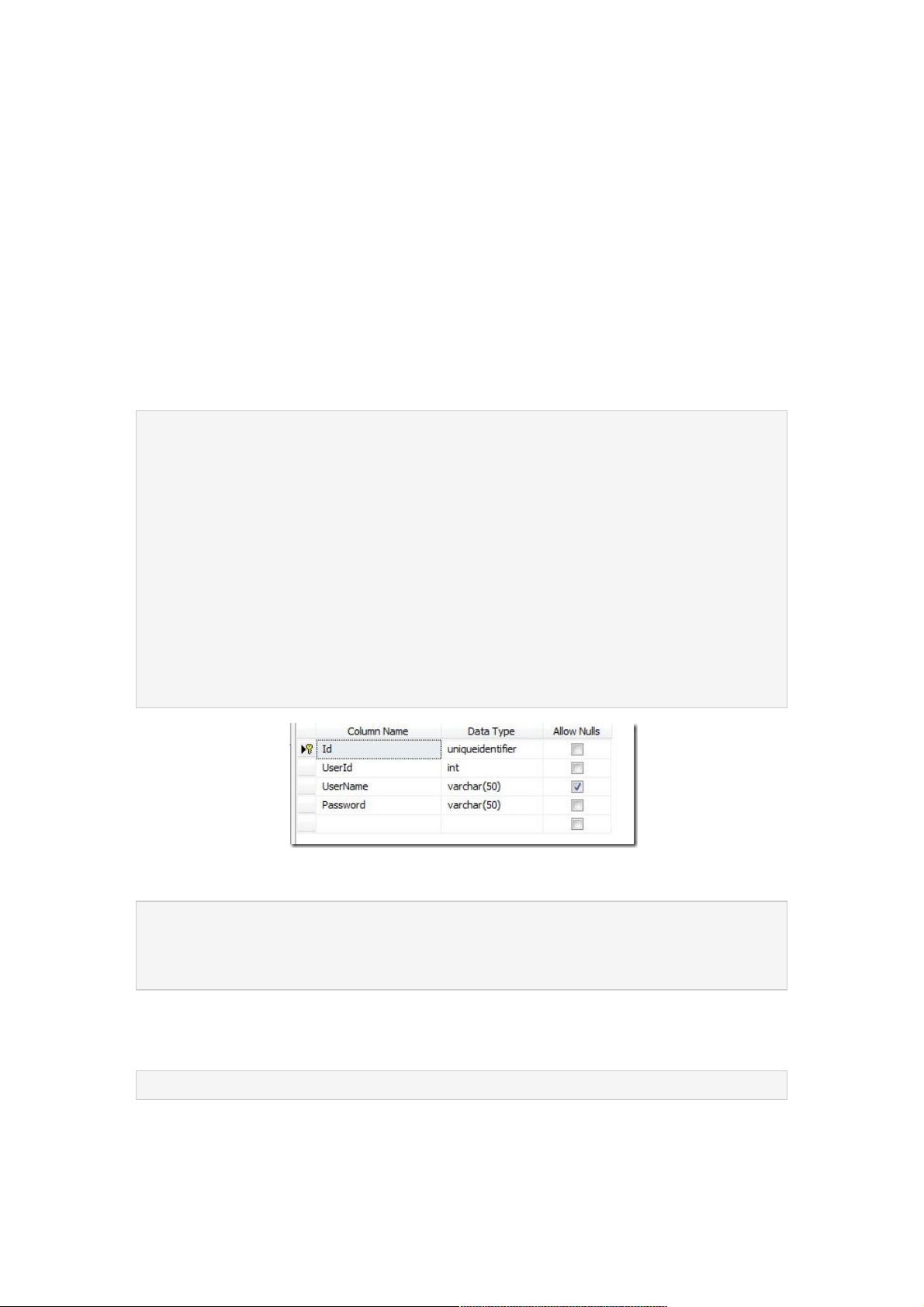

在传统的字符串拼接方式中,用户输入直接与SQL语句混合,如`SELECT * FROM Users WHERE UserName = 'name' + ' OR 1=1 --'`,攻击者可以通过构造这样的输入,使得SQL语句失去原有的意义,可能导致数据泄露或权限提升。

参数化查询则避免了这个问题。它将SQL语句模板与实际参数分离,例如`SELECT * FROM Users WHERE UserName = @username`。这里的`@username`是一个参数占位符,而不是直接的字符串。数据库在编译阶段并不关心参数的具体值,而是只处理SQL语句的结构。在执行阶段,参数值被安全地传递给已编译的执行计划,无论这些值是什么,都不会改变执行计划的含义。

此外,参数化查询还有以下几点优点:

1. **执行计划重用**:由于参数化查询的SQL语句模板保持不变,即使参数值变化,数据库也可以重用之前的执行计划,提高性能。

2. **减少错误和遗漏**:使用参数化查询可以降低编写SQL语句时的语法错误,因为它强制开发者遵循更严格的结构。

3. **更好的安全性**:由于参数不会影响SQL语句的结构,攻击者无法通过注入来改变其原本的意图。

参数化查询通过将SQL语句和参数分开处理,确保了用户输入不会破坏SQL语句的结构,从而有效地防止了SQL注入攻击。在开发过程中,应始终优先使用参数化查询,以保护应用程序免受这种常见的安全威胁。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2021-10-12 上传

2009-05-29 上传

2008-11-03 上传

点击了解资源详情

点击了解资源详情

点击了解资源详情

weixin_38650629

- 粉丝: 4

- 资源: 896

最新资源

- Tramwrecked:C#中的控制台应用程序文本冒险

- labview截取屏幕位置、移动程序位置、控制鼠标点击位置代码

- issue-tracker:W3C webperf 问题跟踪器

- 429108.github.io

- webpage-6

- Szoftver公开

- AIJIdevtools-1.4.1-py3-none-any.whl.zip

- Extended Java WordNet Library:extJWNL是一个Java库,用于处理WordNet格式的词典。-开源

- starting-requirejs:了解更多关于 RequireJS

- DATASCIENCE_PROJECTS:我所有的数据科学著作

- AIOrqlite-0.1.1-py3-none-any.whl.zip

- Bibliotheque_binome-

- deep-dive-craps-android

- PS_Library_cpp:PS的库。 C ++版本

- pashiri-hubot:一个hubot脚本,通过提到hubot随机决定购买谁

- [008]vc_串口通讯.zip上位机开发VC串口学习资料源码下载