【参数化查询】:一步到位防御SQL注入,保护数据库安全

发布时间: 2024-12-06 14:53:58 阅读量: 16 订阅数: 16

Web安全技术:SQL注入的深度剖析与防御策略

# 1. SQL注入的危害与防御概述

在当今的数据驱动世界中,SQL注入已成为威胁IT系统安全的常见攻击之一。它允许攻击者在数据库执行未经授权的命令,这可能导致数据泄露、数据损坏、系统入侵甚至是网站瘫痪。为了防御SQL注入,开发者需要采用一系列措施来保护数据库不受恶意攻击。

SQL注入攻击的危害性主要体现在其破坏力上,它能绕过正常的认证机制,获得敏感数据的访问权限。更为严重的是,它还能用来删除数据库内容,影响系统正常运行。例如,一个攻击者可能会通过插入一个恶意构造的SQL片段,例如 `' OR '1'='1` 来绕过登录验证。

防御SQL注入的最好方法之一是使用参数化查询。这种方法通过将SQL代码和数据分离来减少注入风险。此外,它还能提高数据库操作的效率和可维护性。在后续章节中,我们将详细探讨参数化查询的工作原理和最佳实践,以确保你的应用程序在面对此类攻击时能够坚如磐石。

# 2. 参数化查询基础

在现代软件开发中,数据库操作几乎无处不在。而安全地执行数据库操作是软件开发的重要组成部分。参数化查询作为预防SQL注入的重要手段,其重要性不言而喻。本章将深入探讨参数化查询的定义、重要性、实现手段,以及其在不同编程语言和框架中的应用。

## 2.1 参数化查询的定义与重要性

### 2.1.1 SQL注入攻击原理

SQL注入是一种常见的网络攻击技术,攻击者通过在Web表单输入恶意的SQL语句片段,或者篡改URL中的参数,以此改变原本的SQL语句结构,实现绕过安全验证、窃取或篡改数据库数据等恶意行为。SQL注入攻击的原理可以归纳为以下几点:

1. 应用程序接收用户输入,并将其拼接成SQL语句。

2. 攻击者输入的恶意代码没有经过适当过滤,直接成为SQL语句的一部分。

3. 恶意代码被执行,导致非法数据库操作,如数据泄露、数据破坏等。

### 2.1.2 参数化查询的核心优势

参数化查询的核心优势在于,它将SQL语句的结构与输入数据分离开来,从而有效防止了SQL注入攻击。具体优势如下:

- 预定义SQL语句的结构,所有的参数值由数据库系统自动处理,不会被当作SQL代码执行。

- 可以减少执行计划缓存污染,提高数据库查询效率。

- 在某些情况下,可自动利用数据库提供的预编译机制,减少数据库解析SQL语句的开销。

## 2.2 实现参数化查询的技术手段

### 2.2.1 命名参数与位置参数

参数化查询可以使用命名参数或位置参数来实现。命名参数通过参数名称标识输入值,位置参数则通过参数在语句中的位置来标识。以两种参数方式分别举例说明:

- 命名参数:

```sql

SELECT * FROM users WHERE username = @username;

```

- 位置参数:

```sql

SELECT * FROM users WHERE username = ?;

```

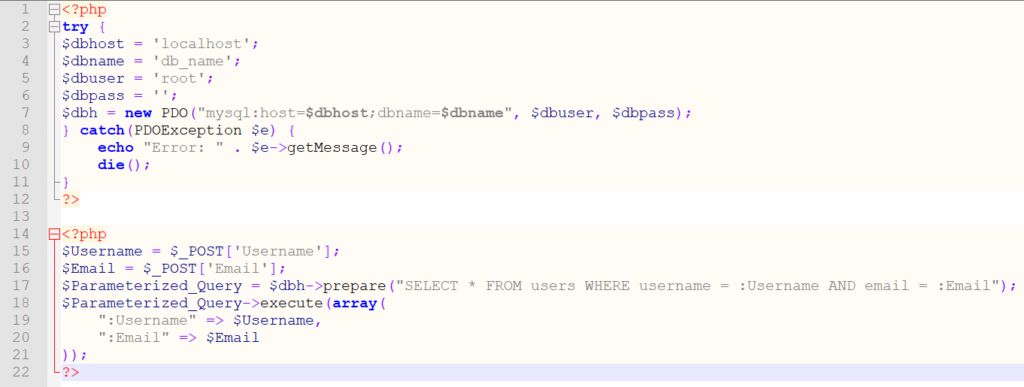

### 2.2.2 编程语言中的参数化接口

许多编程语言提供了参数化查询的接口,以下是几种常见的语言的实现方式:

#### Python 使用 SQLite3 的参数化查询

```python

import sqlite3

conn = sqlite3.connect('example.db')

c = conn.cursor()

c.execute("SELECT * FROM users WHERE username=? AND password=?", ('admin', 'admin123'))

conn.commit()

for row in c.fetchall():

print(row)

```

以上Python代码使用了SQLite3数据库的参数化接口执行查询。参数通过问号(?)标识,并在`execute()`方法中以元组的形式提供。

#### Java 使用 JDBC 的参数化查询

```java

import java.sql.Connection;

import java.sql.DriverManager;

import java.sql.PreparedStatement;

import java.sql.ResultSet;

public class App {

public static void main(String[] args) {

Connection conn = null;

PreparedStatement pstmt = null;

ResultSet rs = null;

try {

Class.forName("com.mysql.jdbc.Driver");

conn = DriverManager.getConnection("jdbc:mysql://localhost:3306/testdb", "username", "password");

String sql = "SELECT * FROM users WHERE username = ? AND password = ?";

pstmt = conn.prepareStatement(sql);

pstmt.setString(1, "admin");

pstmt.setString(2, "admin123");

rs = pstmt.executeQuery();

while (rs.next()) {

// process result set

}

} catch (Exception e) {

e.printStackTrace();

} finally {

// close resources

}

}

}

```

#### C# 使用 ADO.NET 的参数化查询

```csharp

using System;

using System.Data;

using System.Data.SqlClient;

class Program

{

static void Main()

{

string connectionString = "Data Source=.;Initial Catalog=testdb;Integrated Security=True";

string query = "SELECT * FROM users WHERE username = @username AND password = @password";

using (SqlConnection connection = new SqlConnection(connectionString))

{

SqlCommand command = new SqlCommand(query, connection);

command.CommandType = CommandType.Text;

command.Parameters.Add("@username", SqlDbType.VarChar);

command.Parameters["@username"].Value = "admin";

command.Parameters.Add("@password", SqlDbType.VarChar);

command.Parameters["@password"].Value = "admin123";

connection.Open();

SqlDataReader reader = command.ExecuteReader();

while (reader.Read())

{

// process result set

}

}

}

}

```

### 2.

0

0