网络空间安全入门:文件上传漏洞解析及绕过攻击

需积分: 0 113 浏览量

更新于2024-01-18

收藏 4.56MB DOCX 举报

网络空间安全是当今社会中一个关键的领域,涉及到互联网、计算机和信息技术等方面。本文将重点讨论网络空间安全中的文件上传漏洞以及如何进行绕过攻击。

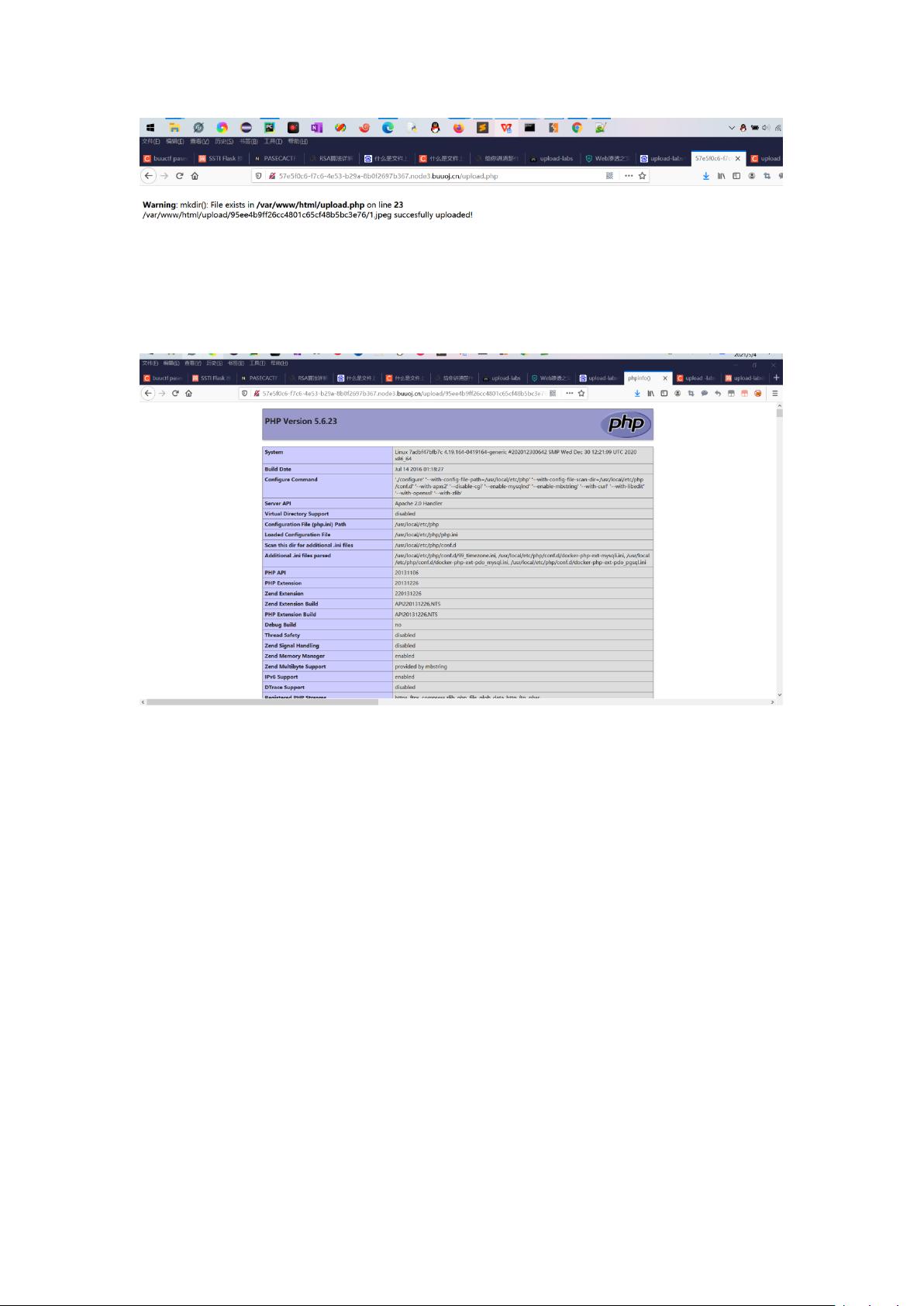

文件上传漏洞是指用户上传了一个可执行的脚本文件,并通过此脚本获得了执行服务器端命令的能力。常见的场景是web服务器允许用户上传图片或者普通文本文件保存,而用户绕过上传机制上传恶意代码并执行从而控制服务器。这种漏洞是实施getshell攻击的最快且最直接的方法之一。

要理解文件上传漏洞,首先需要了解文件上传的过程。文件上传操作本身是没有问题的,问题在于文件上传到服务器后,服务器对文件的处理和解释。常见的绕过攻击客户端主要有两种方式:

1. JS检测绕过攻击:常见于用户选择上传文件的场景。如果上传文件后缀不被允许,客户端会弹框告知,但数据包并未到达服务器而是在客户端浏览器进行JS检测。为了绕过这种检测,攻击者可以直接使用F12开发者工具,删除检测文件后缀的JS代码,或者在JS代码中加上想要上传的后缀名。另外一种方式是抓包修改上传文件后缀名,通过修改数据包中的文件后缀名来绕过服务器的黑名单机制。

2. .htaccess文件解析漏洞:.htaccess文件是一种分布式配置文件,在web服务器中起到控制访问权限和URL重写等作用。攻击者可以通过利用.htaccess文件解析漏洞来绕过服务器的文件类型检测。具体原理是在.htaccess文件中添加特殊的配置,使得服务器在解析文件时将后缀为可执行的脚本文件,如.php、.asp等,当作可执行文件来进行处理。

为了防范文件上传漏洞,开发人员需要在服务器端进行文件上传的安全验证和检查。常见的安全措施包括:限制上传文件类型、限制上传文件大小、对上传文件进行特殊字符过滤、设置上传文件存储路径等。此外,还可以使用白名单机制,只允许特定的文件名和文件类型被上传。

总而言之,文件上传漏洞是网络空间安全中常见且危险的漏洞之一。了解并掌握文件上传漏洞的运作原理,以及如何进行绕过攻击,对于网络空间安全工作者具有重要意义。在实际应用中,开发人员和系统管理员应该采取相应的安全措施,来保护服务器免受文件上传漏洞的攻击。

2024-04-17 上传

点击了解资源详情

2008-11-22 上传

2021-03-15 上传

2017-09-29 上传

点击了解资源详情

山川绿水

- 粉丝: 619

- 资源: 1

最新资源

- LCD1602源程序 SPCE061A

- 微机原理微机原理微机原理微机原理

- Visual Studio使用技巧手册[涵盖02-05].pdf

- 锁相环的组成和工作原理

- OV6620详细操作说明

- 磁位置传感器的应用.

- Struts涂鸦 PDF格式

- loadrunner8.1指南

- 4*4键盘控制程序(C和汇编)

- Vim用户手册中文版72

- GPRS 中英文对照介绍

- the symbian os architecture sourcebook

- ASP对很长的文章做分页输出(完美版)

- ASP.NET课件············

- Linux必学的60个命令

- MIMO Wireless Communications_From Real-World Propagation to Space-Time Code Design