Struts2与Webwork远程命令执行漏洞解析

需积分: 0 46 浏览量

更新于2024-08-04

收藏 440KB DOCX 举报

"Struts2和Webwork远程命令执行漏洞分析"

在Java Web开发领域,Struts2是一个广泛应用的MVC框架,而Webwork是其前身。然而,这些框架并非无懈可击,其中存在一些安全漏洞,特别是关于远程命令执行(RCE)的漏洞。本文主要探讨的是Struts2和Webwork中的一个特定漏洞,该漏洞允许恶意用户通过OGNL(Object-Graph Navigation Language)表达式执行任意系统命令。

OGNL是一种强大的表达式语言,用于在Java对象图中导航和操作数据。在Struts2中,OGNL被用来处理用户输入并映射到Action类的属性。然而,当框架的防护机制不足时,恶意用户可能能够构造特殊的OGNL表达式,绕过验证并执行恶意代码。

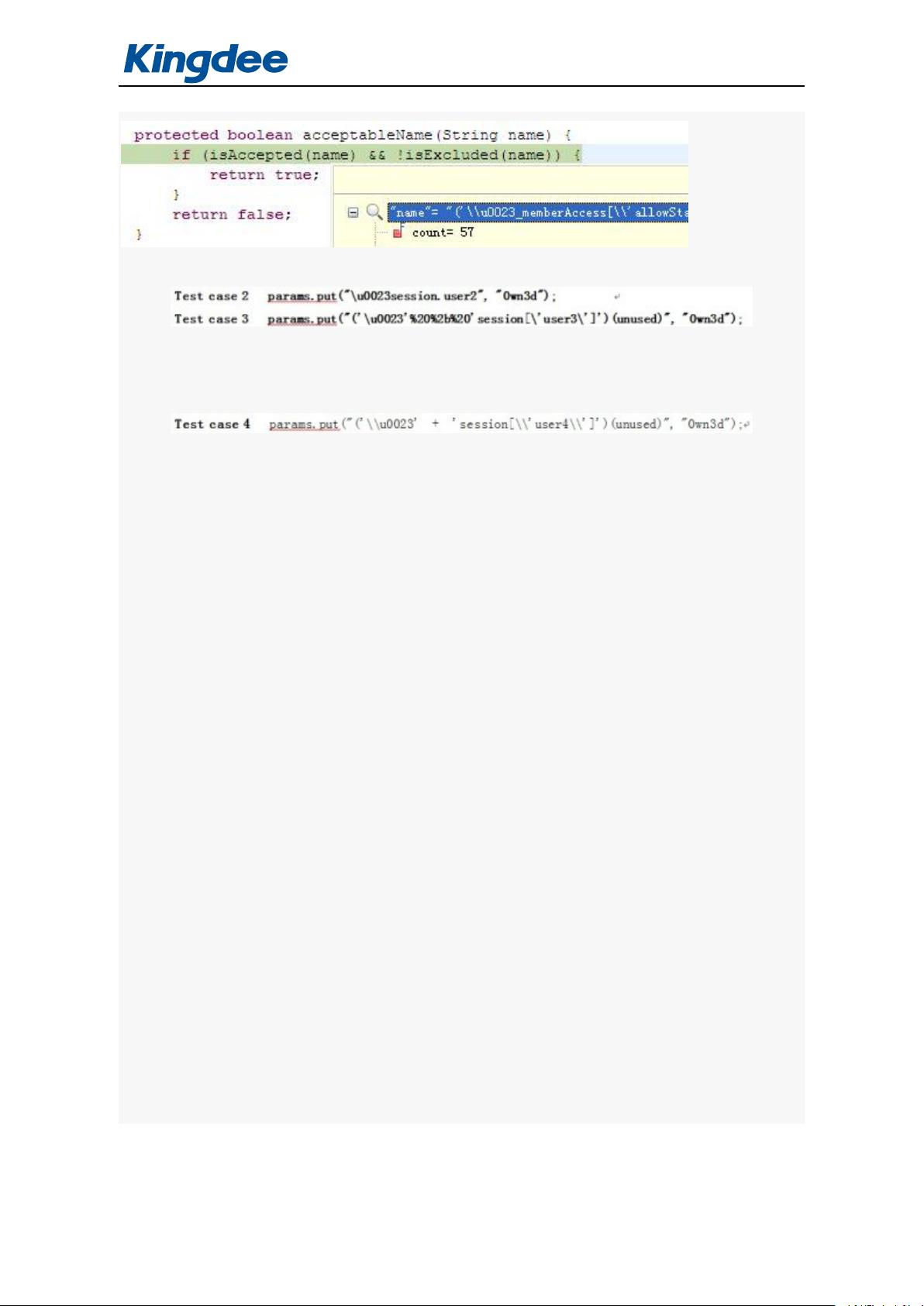

这个漏洞的起因在于一个名为“xwork参数拦截器”的组件,它负责检查和处理传入请求的参数。在尝试修复之前的一个漏洞(S2-003)时,开发者采用了正则表达式“{\\p{Graph}&&[^,#:=]}*”来阻止不合法的OGNL表达式。不幸的是,这个修补措施并不彻底,因为它只针对已知的攻击POC进行了过滤,即只过滤了包含“#”字符的表达式。

问题的关键在于,当用户输入的“\u0023”经过服务器处理时,会被转义成“#”。Java在处理字符串时,会将“\”字符视为转义字符,因此“\u0023”在内存中实际会变为“\\u0023”。由于正则表达式未考虑到这种字符串内部的转换,攻击者可以通过发送包含“\u0023”的请求,绕过安全检查,使OGNL解析器误认为这是有效的OGNL语法,从而执行恶意命令。

为了更深入地理解这个问题,我们可以分析漏洞利用的过程。攻击者首先会构造一个包含“\u0023”的参数,如“param=\u0023{system('ls')}”,在服务器端,这个参数会被转化为“param=\\u0023{system('ls')}"。由于正则表达式的限制,这个带有“\\u0023”的参数被认为合法,从而进入OGNL解析阶段。OGNL会将“\\u0023”还原为“#”,导致“system('ls')”被执行,从而在服务器上执行了“ls”命令。

尽管开发者最初的意图是防止OGNL注入,但这种修补方法过于简单,未能考虑到字符串处理的细节,使得攻击者找到了新的攻击路径。为了避免这种情况,开发者应该采用更全面的输入验证策略,考虑所有可能的字符串转义情况,并确保所有的用户输入都被安全地处理。

为了防御此类攻击,开发团队可以采取以下措施:

1. 更新Struts2到最新且安全的版本,以获取最新的安全补丁。

2. 使用OWASP Java Encoder库来正确编码和解码用户输入,防止OGNL注入。

3. 配置Struts2的安全拦截器,严格限制OGNL表达式的执行。

4. 对所有用户输入进行深度检查,避免任何可能导致命令执行的表达式。

5. 开启应用程序的日志记录,以便在发生异常时能迅速定位问题。

这个漏洞展示了即使在修复已知漏洞时,也需要全面理解和考虑所有可能的攻击向量,以确保系统的安全性。对于开发者来说,持续学习和关注最新的安全实践至关重要,这样才能有效地保护自己的应用免受攻击。

2012-09-22 上传

2008-08-21 上传

2023-03-16 上传

2024-06-06 上传

2023-05-05 上传

2023-05-17 上传

2023-07-15 上传

2023-09-22 上传

2023-12-16 上传

H等等H

- 粉丝: 39

- 资源: 337

最新资源

- Hadoop生态系统与MapReduce详解

- MDS系列三相整流桥模块技术规格与特性

- MFC编程:指针与句柄获取全面解析

- LM06:多模4G高速数据模块,支持GSM至TD-LTE

- 使用Gradle与Nexus构建私有仓库

- JAVA编程规范指南:命名规则与文件样式

- EMC VNX5500 存储系统日常维护指南

- 大数据驱动的互联网用户体验深度管理策略

- 改进型Booth算法:32位浮点阵列乘法器的高速设计与算法比较

- H3CNE网络认证重点知识整理

- Linux环境下MongoDB的详细安装教程

- 压缩文法的等价变换与多余规则删除

- BRMS入门指南:JBOSS安装与基础操作详解

- Win7环境下Android开发环境配置全攻略

- SHT10 C语言程序与LCD1602显示实例及精度校准

- 反垃圾邮件技术:现状与前景