Cisco AAA实验配置详解:服务器与路由器设置

需积分: 13 51 浏览量

更新于2024-09-14

1

收藏 1.33MB PDF 举报

"Cisco AAA实验,包括配置AAA服务器和路由器上的设置,主要涉及管理员账户创建、Cisco Secure ACS HTML接口配置、TACACS+和RADIUS客户端配置以及AAA认证类型设定"

在Cisco网络环境中,AAA(Authentication, Authorization, and Accounting)是一种重要的安全机制,用于管理网络设备的访问控制和用户活动记录。本实验旨在教授如何配置和应用Cisco的AAA服务,确保网络的安全性和可管理性。

首先,配置AAA服务器涉及到以下几个步骤:

1. **添加管理员账户**:在Cisco Secure ACS中,通过点击“Administration Control”按钮,可以添加具有管理员权限的用户账户。这一步骤对于管理AAA服务器至关重要,因为只有管理员才能进行高级配置和监控。

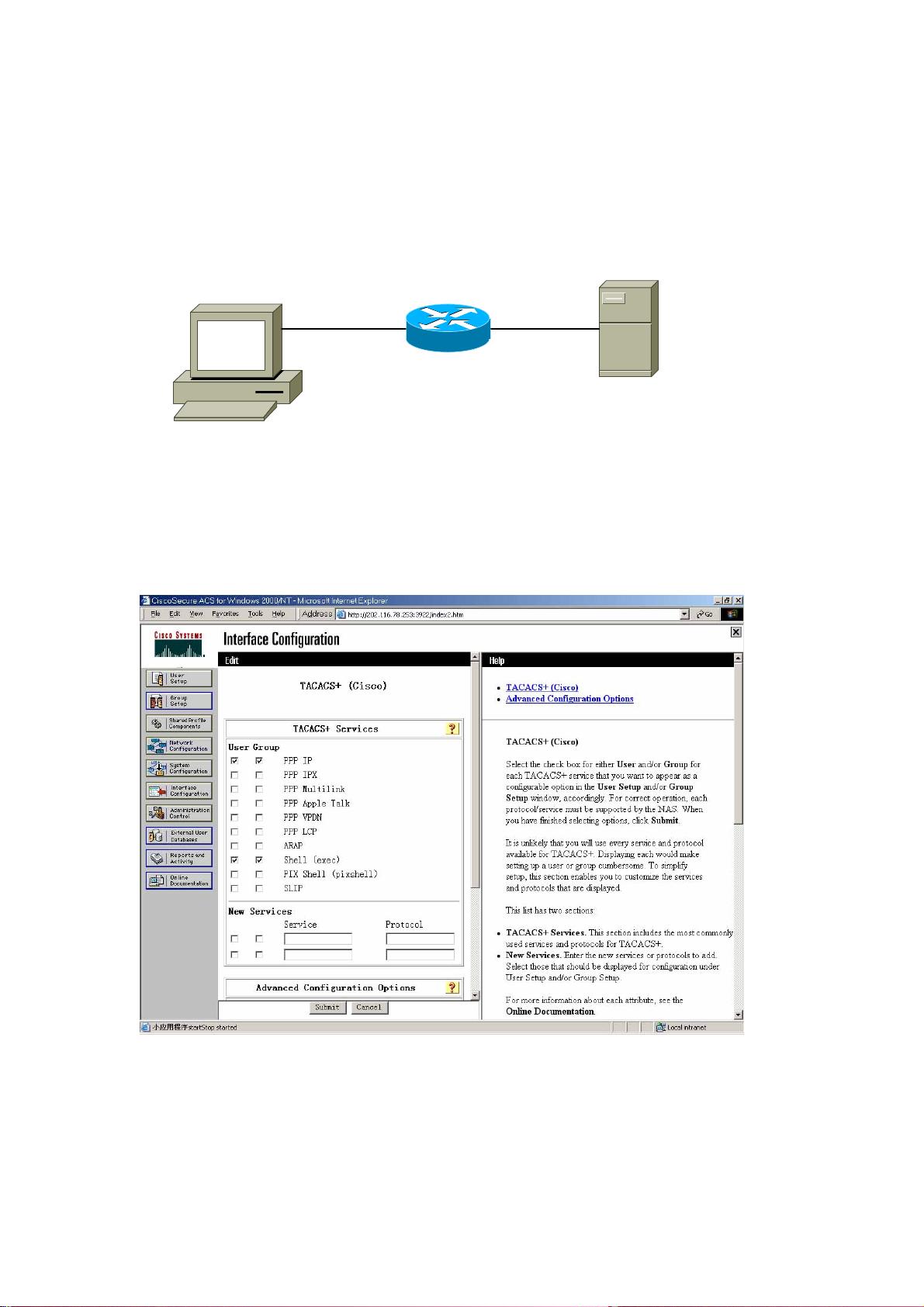

2. **配置HTML界面**:进入"Interface Configuration",选择需要的服务,例如实验中提到的"shell (exec)",这意味着将为执行命令行(EXEC)模式的访问配置认证。

3. **配置AAA客户端**:在"Network Configuration"下,需添加路由器作为AAA客户端,指定其IP地址,并设置共享密钥(Key),这是客户端与服务器通信时的身份验证凭据。

接下来,配置路由器端的AAA服务:

1. **启用AAA**:在路由器全局配置模式下输入`aaa new-model`,开启AAA服务。

2. **配置TACACS+和RADIUS客户端**:TACACS+提供更高级别的安全特性,如加密密码。配置TACACS+客户端,使用`tacacs-server host ip-address keyword`命令;而RADIUS则较常见于小型网络。配置RADIUS客户端,使用`radius-server host ip-address keyword`命令。

3. **设置AAA认证**:使用`aaa authentication type {default|list-name} method1[…[method4]]`命令,定义不同类型的认证方法。如`login`用于登录EXEC模式,`enable`用于进入特权模式,`ppp`适用于PPP连接。认证方法列表按优先级顺序排列,当一个方法失败时,会尝试下一个。

值得注意的是,`local-override`选项允许特定用户(如管理员)在本地数据库认证失败后,仍能使用其他认证方式快速登录。认证方法列表可以包含最多四种方法,依次尝试,直到成功或所有方法都失败。

通过这个实验,学习者将掌握如何在Cisco网络设备上实施全面的用户访问控制,这对于网络安全性至关重要。实验拓扑和具体步骤提供了实践经验,帮助理解理论知识并提升实际操作技能。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2011-05-27 上传

点击了解资源详情

jddd001

- 粉丝: 1

- 资源: 2

最新资源

- C语言数组操作:高度检查器编程实践

- 基于Swift开发的嘉定单车LBS iOS应用项目解析

- 钗头凤声乐表演的二度创作分析报告

- 分布式数据库特训营全套教程资料

- JavaScript开发者Robert Bindar的博客平台

- MATLAB投影寻踪代码教程及文件解压缩指南

- HTML5拖放实现的RPSLS游戏教程

- HT://Dig引擎接口,Ampoliros开源模块应用

- 全面探测服务器性能与PHP环境的iprober PHP探针v0.024

- 新版提醒应用v2:基于MongoDB的数据存储

- 《我的世界》东方大陆1.12.2材质包深度体验

- Hypercore Promisifier: JavaScript中的回调转换为Promise包装器

- 探索开源项目Artifice:Slyme脚本与技巧游戏

- Matlab机器人学习代码解析与笔记分享

- 查尔默斯大学计算物理作业HP2解析

- GitHub问题管理新工具:GIRA-crx插件介绍