"盘企LCMS代码审计『CNVD-2021-28469』:发现漏洞及解决方法"

需积分: 0 173 浏览量

更新于2024-01-14

收藏 1.84MB PDF 举报

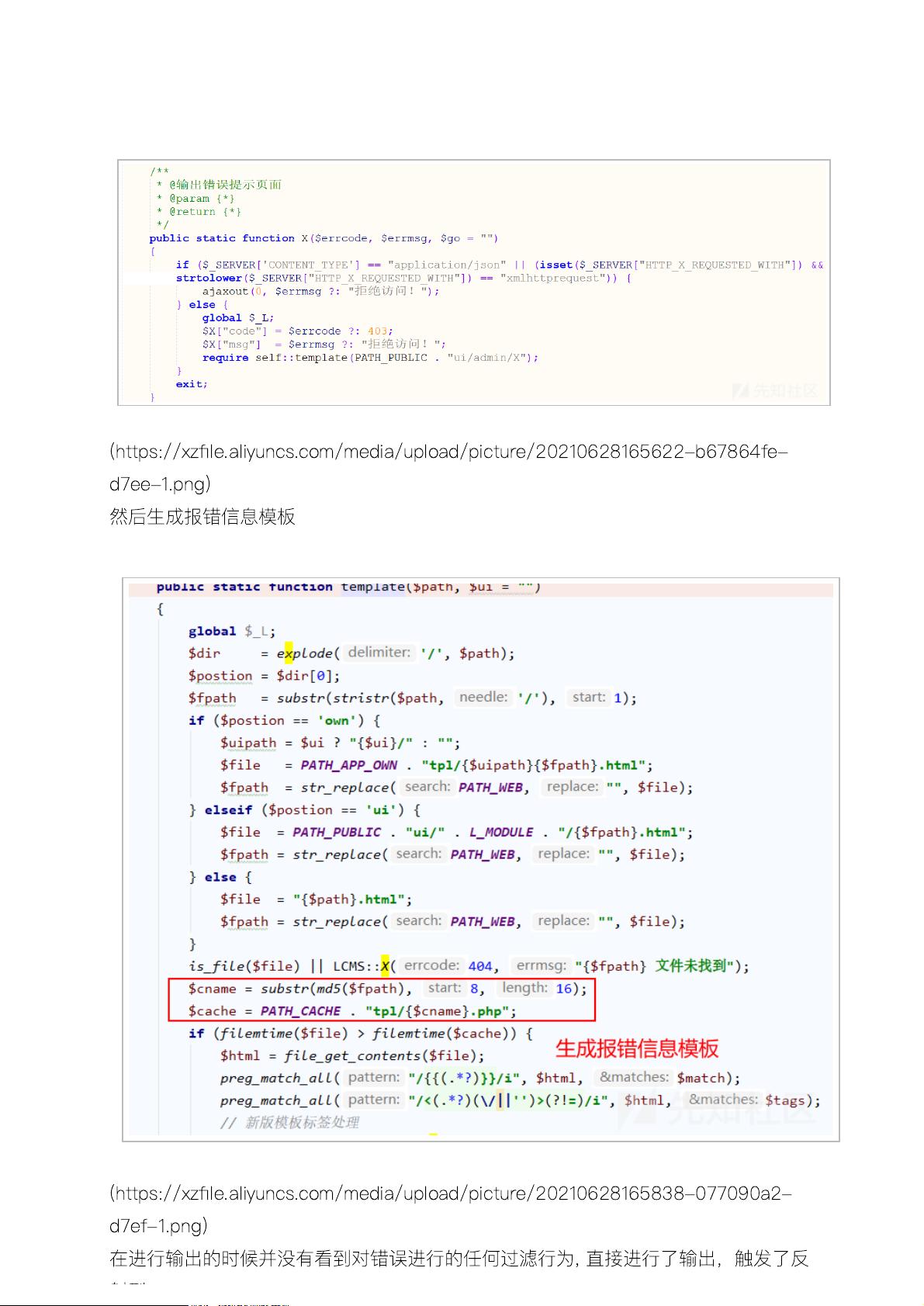

盘企LCMS是一款小众的CMS(内容管理系统),在进行代码审计时发现了一个反射型XSS漏洞(漏洞编号:CNVD-2021-28469)。尽管这是一个不大知名的CMS,但仍然会出现常见的漏洞,而且XSS漏洞是比较常见的。该漏洞的触发点是当系统在没有进行任何安全防护的情况下直接输出用户输入的信息导致XSS漏洞的触发。

在开始进行代码审计之前,我们首先简单分析了该CMS的URL路由情况,以便后续定位相关函数和漏洞点。在源代码中,我们发现了以下URL路由变量:

$t = @$_GET['t'] ? $_GET['t'] : "sys";

$n = @$_GET['n'] ? $_GET['n'] : "index";

$c = @$_GET['c'] ? $_GET['c'] : "index";

$a = @$_GET['a'] ? $_GET['a'] : "index";

define("L_TYPE", $t);

define("L_NAME", $n);

通过分析代码发现,漏洞主要出现在URL路由的参数中,由于系统没有对用户输入进行任何过滤或转义,直接将用户输入的信息输出到页面中,导致恶意代码可以被执行。

漏洞的利用方式是构造特定的恶意URL,通过传递参数来触发漏洞。攻击者可以在参数中插入恶意的脚本代码,当其他用户访问该恶意URL时,JavaScript代码将在其浏览器中执行,从而导致XSS攻击的成功。

对于盘企LCMS的开发者来说,修复这个漏洞的方法很简单,只需要对用户输入的信息进行合适的验证、过滤和转义处理即可。例如,可以使用HTML实体编码来转义输出到页面中的用户输入,从而确保恶意代码不会被执行。此外,还可以使用Content Security Policy(CSP)等安全措施来限制脚本的执行。

对于其他CMS开发者和安全研究人员来说,通过学习和分析这个漏洞案例,可以更好地了解XSS漏洞的产生原因和防范措施。同时,也可以通过审计其他小众CMS的代码,提高自己的安全意识和技能,为互联网安全做出自己的贡献。

总之,盘企LCMS的代码审计发现了一个反射型XSS漏洞,漏洞的原因是系统在没有进行任何安全措施的情况下直接将用户输入的信息输出到页面。修复这个漏洞需要对用户输入进行合适的验证、过滤和转义处理。通过学习这个漏洞案例,我们可以增强对XSS漏洞的防范意识,并为提高互联网安全做出贡献。

2022-08-03 上传

点击了解资源详情

巴蜀明月

- 粉丝: 42

- 资源: 301

最新资源

- pwmetrics:渐进式Web指标触手可及

- 断电

- AzureDevOps_Terraform_ResourceType_AutoApprovals

- Excel模板大学考试表.zip

- HHT_配电网故障_故障电弧_电弧故障_电网HHT变换_电弧

- gcForest:这是“深林”论文的正式实施

- 数据库课程设计——企业仓库存储管理系统.zip

- run-buddy

- Bouc Wen_Bouc_Wen_bouc_bouc-wen模型_Bouc-wen_Boucwen

- konsum-进口商

- ode_model_error

- react-drag-drop-container:适用于鼠标和触摸设备的ReactJS拖放功能

- Excel模板大学考试成绩报告表.zip

- Model-Based-Design-Maturity,图像加密的matlab源码,matlab

- curl源文件curl-8.5.0.zip

- ayapingping-js:NodeJS中的入门包框架,用于构建REST API应用程序