Struts2 S2-061 漏洞分析:OGNL表达式注入与远程代码执行

需积分: 0 171 浏览量

更新于2024-08-05

收藏 322KB PDF 举报

"Apache Struts2 的 S2-061 漏洞是一个严重的远程代码执行漏洞,出现在使用特定tag时的OGNL表达式注入。该漏洞在2020年12月8日被公开,允许攻击者通过构造恶意输入来绕过OGNL沙盒限制,执行任意代码。在分析Poc时,可以利用Vulhub的s2-059环境,并在项目中添加`commons-collections`的依赖。虽然OGNL沙盒有一些限制,如禁止创建新对象、调用黑名单类和包的方法、执行静态方法及命令,但仍然可以进行对象属性的getter和setter操作,以及对已实例化对象的方法调用。在IDEA中,可以通过ActionContext访问OGNL的context,以方便调试。"

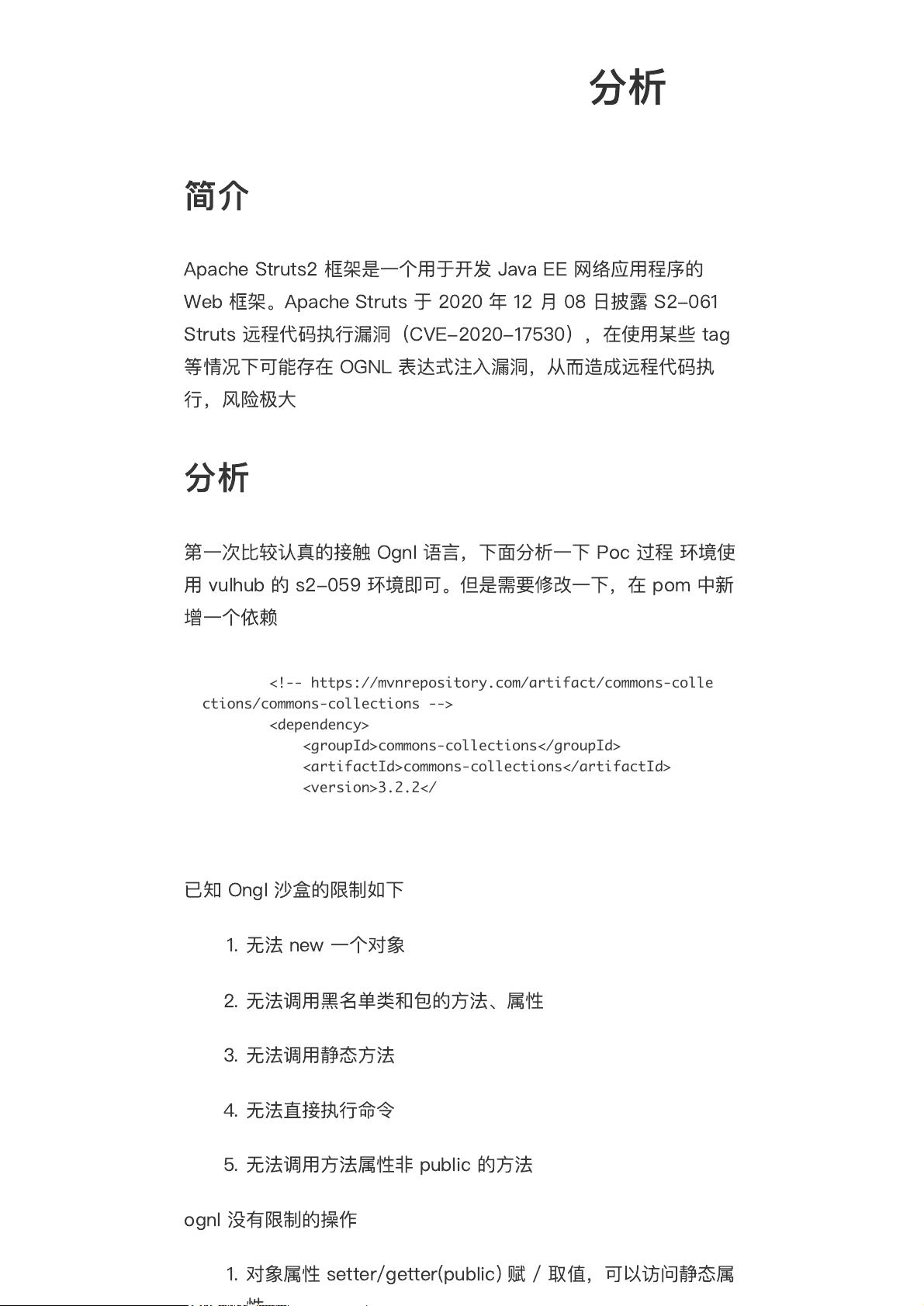

Apache Struts2 是一个广泛使用的Java EE web应用程序开发框架,它允许开发者构建结构化的MVC(模型-视图-控制器)架构。然而,随着S2-061漏洞的出现,Struts2的安全性受到了挑战。这个漏洞,也称为CVE-2020-17530,是由于OGNL(Object-Graph Navigation Language)表达式注入导致的。OGNL是一种强大的表达式语言,用于在Java对象图中导航和操作数据。

当使用特定的Struts2标签时,如果用户输入未经充分验证,攻击者可能能够插入恶意的OGNL表达式,从而绕过OGNL的内置安全措施。这些安全措施包括阻止new对象、禁止调用静态方法和执行命令等。尽管如此,OGNL仍能访问并操作对象的公共属性,以及调用已实例化对象的非静态方法。

为了模拟和理解这个漏洞,开发者通常会在Vulhub的s2-059环境中进行实验。这个环境提供了一个安全的沙箱,可以尝试不同的POC(Proof of Concept)代码。在实验过程中,可以通过向pom.xml文件添加`commons-collections`的依赖,因为这个库包含了一些可以用来触发漏洞的类。

在IntelliJ IDEA这样的集成开发环境中,可以利用`ActionContext.actionContext.get()`方法来获取当前请求的OGNL上下文(context)。这有助于调试和理解如何在特定条件下触发漏洞。例如,`SimpleInstanceManager`类可以用来实例化无参数构造函数的类,这在某些情况下可能被攻击者利用来执行恶意代码。

理解并修复S2-061漏洞对于保障Struts2应用的安全至关重要。开发者需要确保输入验证到位,避免使用可能引发漏洞的特定标签,并且及时更新到安全版本的Struts2框架,以防止潜在的攻击。同时,学习和掌握如何使用OGNL的限制来防御此类漏洞也是非常有价值的实践。

2022-08-08 上传

2022-08-08 上传

2022-08-08 上传

2022-08-08 上传

点击了解资源详情

点击了解资源详情

2018-08-23 上传

2021-04-25 上传

2022-08-03 上传

SLHJ-Translator

- 粉丝: 34

- 资源: 297

最新资源

- MATLAB新功能:Multi-frame ViewRGB制作彩色图阴影

- XKCD Substitutions 3-crx插件:创新的网页文字替换工具

- Python实现8位等离子效果开源项目plasma.py解读

- 维护商店移动应用:基于PhoneGap的移动API应用

- Laravel-Admin的Redis Manager扩展使用教程

- Jekyll代理主题使用指南及文件结构解析

- cPanel中PHP多版本插件的安装与配置指南

- 深入探讨React和Typescript在Alias kopio游戏中的应用

- node.js OSC服务器实现:Gibber消息转换技术解析

- 体验最新升级版的mdbootstrap pro 6.1.0组件库

- 超市盘点过机系统实现与delphi应用

- Boogle: 探索 Python 编程的 Boggle 仿制品

- C++实现的Physics2D简易2D物理模拟

- 傅里叶级数在分数阶微分积分计算中的应用与实现

- Windows Phone与PhoneGap应用隔离存储文件访问方法

- iso8601-interval-recurrence:掌握ISO8601日期范围与重复间隔检查