单机渗透实战:JIS-CTF-vulnupload | 端口扫描与漏洞挖掘

需积分: 0 44 浏览量

更新于2024-08-03

收藏 1.75MB DOCX 举报

本次实验旨在通过实践操作提升Web安全技能,重点围绕nmap和dirb等工具的使用,以及单主机渗透测试的基本流程。实验目标是获取目标主机上的五个预置flag,每个flag以32位MD5值命名,需要解决存在的安全问题和漏洞。

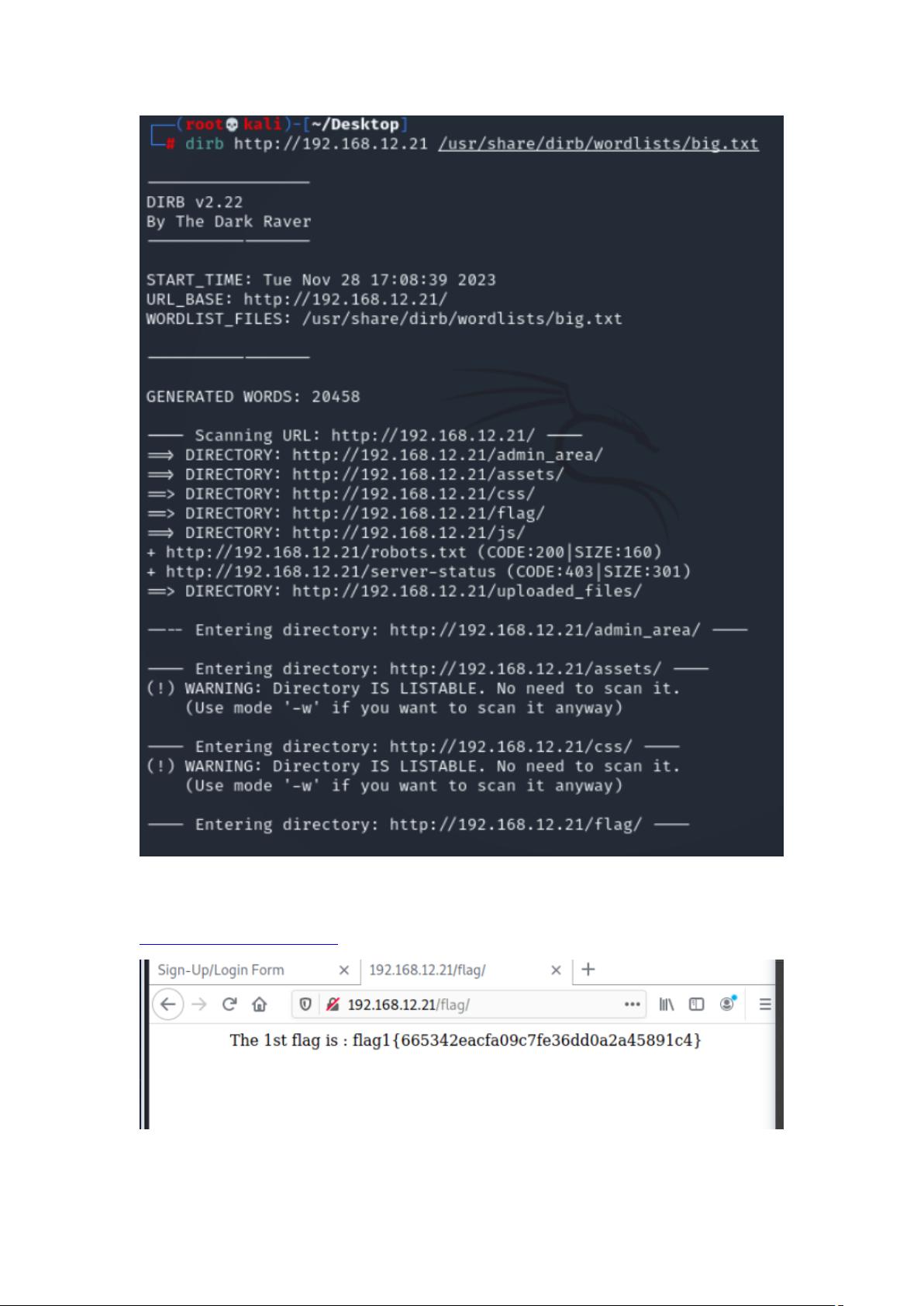

首先,实验涉及端口扫描,学员将利用nmap工具对目标主机(IP地址为192.168.12.21)进行扫描,确认80端口是否开放。通过浏览器访问该端口,进一步探索主机服务。

接着,利用dirb工具对网站目录结构进行爬取,发现了一个名为"flag"的目录,访问其URL获取第一个flag(flag2{65cd0ef1e6b655dfb01e326ea67b488a}),同时得到一个用户名和密码(admin/3v1l_H@ck3r)。在这个过程中,学员会发现存在目录遍历漏洞。

继续实验,尝试访问robots.txt文件,可能发现有关文件上传服务的线索。利用已知的admin_area账号密码登录,验证到这是一个允许文件上传的功能。

然后,学员需要创建一个简单的木马文件并上传至服务器。值得注意的是,上传成功后仅显示一个成功提示,未提供文件路径,提示需要通过其他方式定位实际上传路径。这里提示可能与robots.txt文件列出的目录相关。

实验者需要联想上传服务的目录结构,推测可能存在上传文件的隐藏路径。通过访问两个可能的地址,即"uploads/shell.php"和"uploaded_files/shell.php",找到其中一个路径("uploaded_files/shell.php")显示出文件存在,尽管没有详细路径。

这个实验涵盖了Web安全中的多个关键环节,包括但不限于网络探测、目录遍历漏洞利用、权限管理和文件上传漏洞检测。通过这样的实战演练,参与者可以深入理解渗透测试的基本思路和技巧,增强对Web应用程序安全漏洞的识别与应对能力。完成这些步骤后,学生将具备在实际环境中执行类似任务的实战经验。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2021-05-26 上传

2021-05-04 上传

2021-04-12 上传

切实的行动我

- 粉丝: 62

- 资源: 10

最新资源

- 俄罗斯RTSD数据集实现交通标志实时检测

- 易语言开发的文件批量改名工具使用Ex_Dui美化界面

- 爱心援助动态网页教程:前端开发实战指南

- 复旦微电子数字电路课件4章同步时序电路详解

- Dylan Manley的编程投资组合登录页面设计介绍

- Python实现H3K4me3与H3K27ac表观遗传标记域长度分析

- 易语言开源播放器项目:简易界面与强大的音频支持

- 介绍rxtx2.2全系统环境下的Java版本使用

- ZStack-CC2530 半开源协议栈使用与安装指南

- 易语言实现的八斗平台与淘宝评论采集软件开发

- Christiano响应式网站项目设计与技术特点

- QT图形框架中QGraphicRectItem的插入与缩放技术

- 组合逻辑电路深入解析与习题教程

- Vue+ECharts实现中国地图3D展示与交互功能

- MiSTer_MAME_SCRIPTS:自动下载MAME与HBMAME脚本指南

- 前端技术精髓:构建响应式盆栽展示网站