"第七次网安实验报告:企业环境渗透及漏洞利用"

需积分: 0 78 浏览量

更新于2024-02-02

收藏 4.71MB PDF 举报

本次网络安全实验的主要内容涵盖了企业环境渗透的多个方面,其中包括Weblogic的java反序列化漏洞应用、Wordpress任意文件读取漏洞利用、Wordpress命令执行漏洞利用、以及通过自己修改的EXP获取shell等内容。实验目的在于通过实际操作掌握这些漏洞利用技术,并且能够深入理解并应用于实际网络安全中。此外,实验还包括了通过代理扫描内网、Redis未授权访问以及对配置文件的理解、Ffmpeg任意文件的读取结合redis的利用、以及Drupal由于YAML解析器处理不当导致远程代码执行等内容。本次实验的目的是深入了解企业环境中可能存在的安全漏洞,并学会如何利用这些漏洞来渗透网络和获取对方系统的控制权。

首先,在本次实验中,我们学习了Weblogic的java反序列化漏洞应用。通过对Weblogic的漏洞进行利用,我们可以实现对目标系统的权限提升、远程执行任意代码等攻击行为。这也提醒了我们在实际应用中要时刻关注Weblogic的漏洞情况,并及时进行补丁更新以保证系统的安全性。

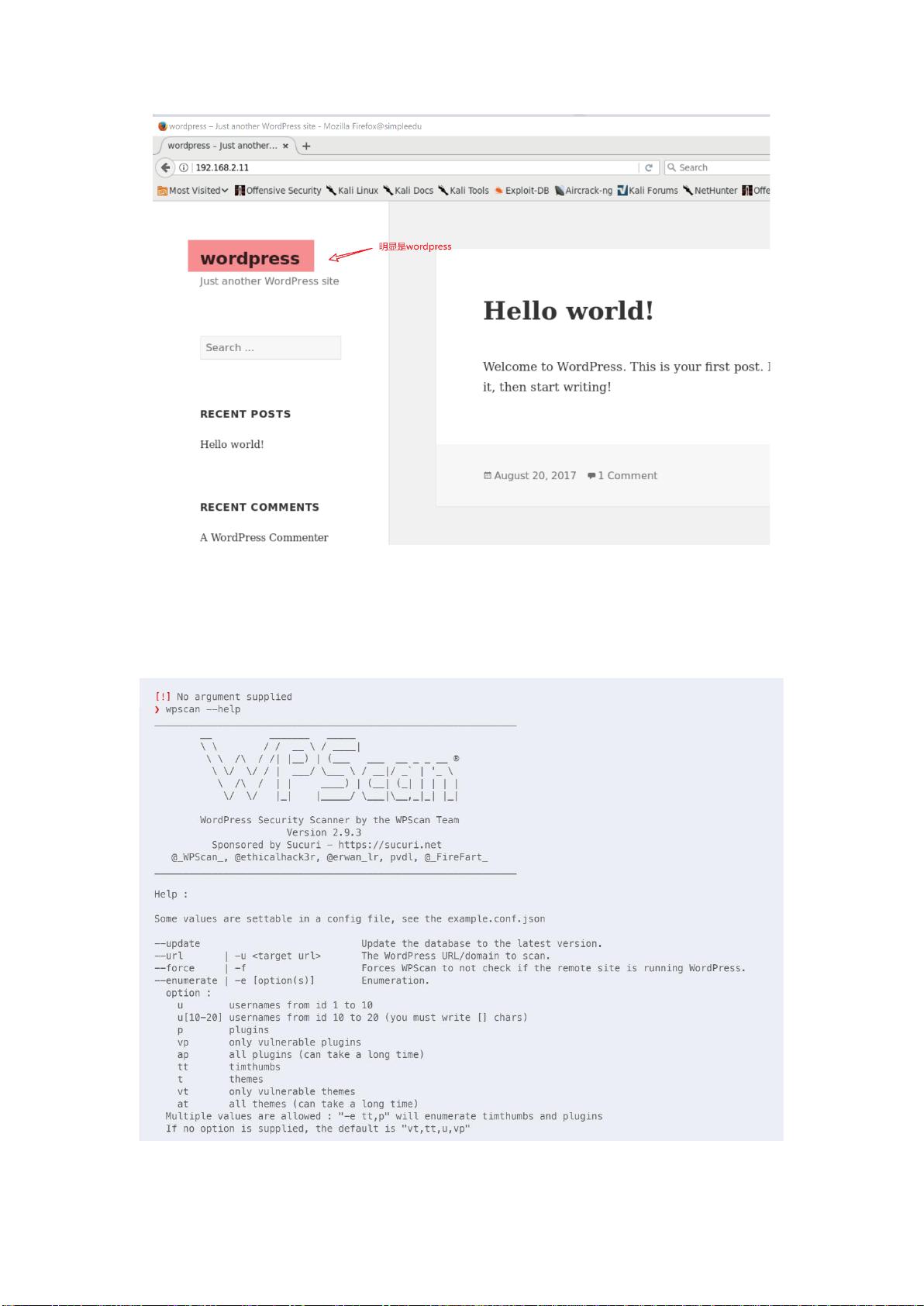

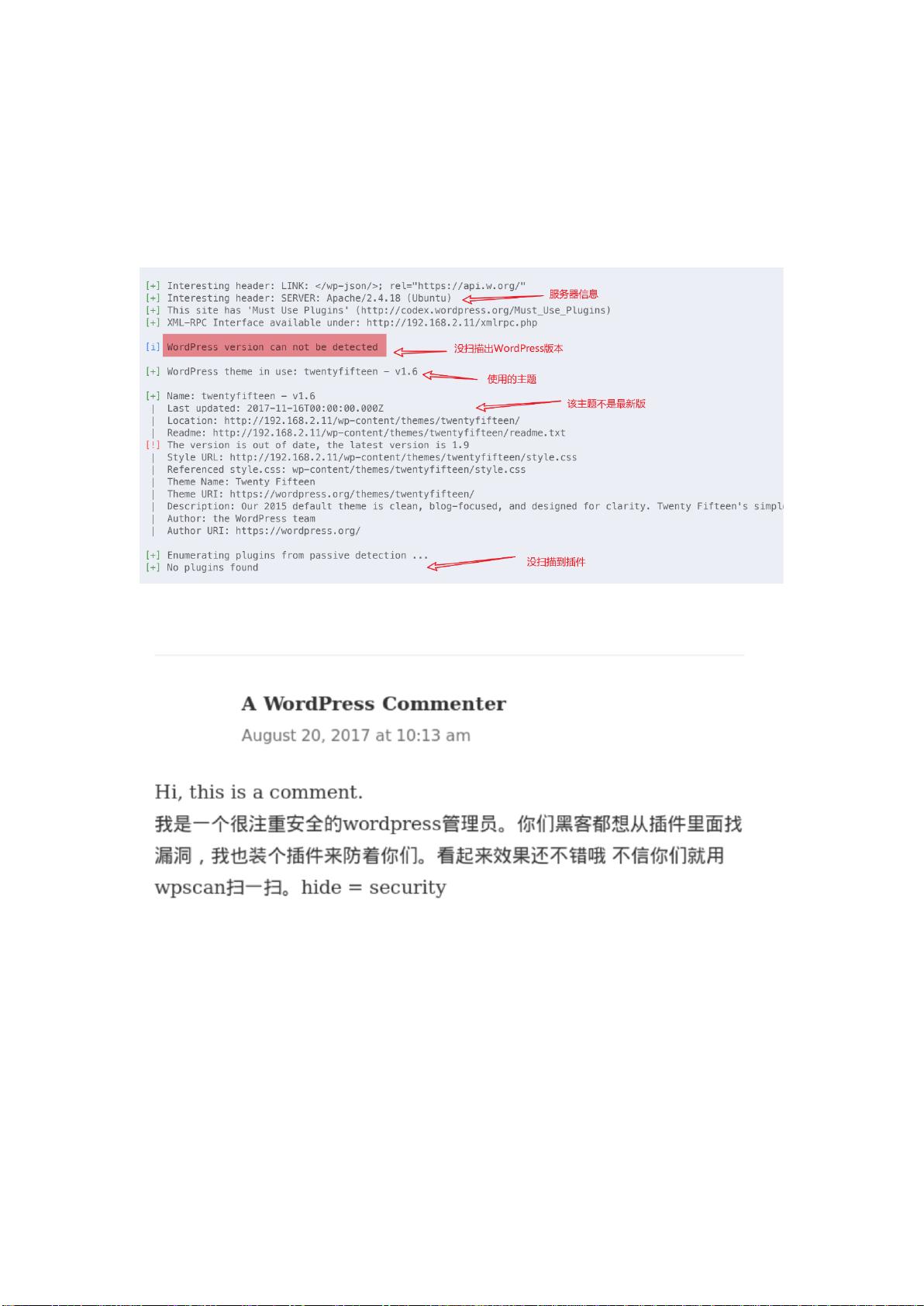

其次,我们学习了Wordpress的任意文件读取漏洞利用。Wordpress作为一个流行的博客平台,在安全方面也有其存在的漏洞。我们通过本次实验学会了如何利用这一漏洞来获取目标系统上的敏感文件,进而对系统进行渗透。

另外,本次实验还包括了Wordpress的命令执行漏洞利用。通过对Wordpress的漏洞进行利用,我们可以实现对目标系统的命令执行,从而获取更高的权限来进行攻击。

此外,我们还学习了通过自己修改的EXP获取shell。通过此方法,我们可以实现对目标系统的控制,进行更深入的渗透攻击。这一技术在实际网络安全攻防中有着重要的应用价值。

除了以上内容,本次实验还包括了代理扫描内网、Redis未授权访问以及对配置文件的理解、Ffmpeg任意文件的读取结合redis的利用、以及Drupal由于YAML解析器处理不当导致远程代码执行等内容。通过本次实验,我们对企业网络环境中存在的各种安全漏洞有了更深入的了解,也掌握了相应的渗透技术和对策措施。

总的来说,本次网络安全实验涵盖了企业环境渗透的多个方面,通过对各类漏洞的利用,我们深入掌握了网络安全攻防的技术,也为今后在实际工作中应对各类安全威胁奠定了良好的基础。在未来的实践中,我们将继续关注网络安全领域的最新动态,不断提升自己的安全意识和技术能力,为保障网络安全做出更大的贡献。

2022-08-03 上传

2022-08-04 上传

2011-04-24 上传

2024-06-17 上传

2020-06-27 上传

2024-05-12 上传

2021-02-13 上传

2019-11-13 上传

八位数花园

- 粉丝: 729

- 资源: 281

最新资源

- 探索数据转换实验平台在设备装置中的应用

- 使用git-log-to-tikz.py将Git日志转换为TIKZ图形

- 小栗子源码2.9.3版本发布

- 使用Tinder-Hack-Client实现Tinder API交互

- Android Studio新模板:个性化Material Design导航抽屉

- React API分页模块:数据获取与页面管理

- C语言实现顺序表的动态分配方法

- 光催化分解水产氢固溶体催化剂制备技术揭秘

- VS2013环境下tinyxml库的32位与64位编译指南

- 网易云歌词情感分析系统实现与架构

- React应用展示GitHub用户详细信息及项目分析

- LayUI2.1.6帮助文档API功能详解

- 全栈开发实现的chatgpt应用可打包小程序/H5/App

- C++实现顺序表的动态内存分配技术

- Java制作水果格斗游戏:策略与随机性的结合

- 基于若依框架的后台管理系统开发实例解析