Struts2 s2-032漏洞详解:远程代码执行风险与绕过策略

需积分: 0 36 浏览量

更新于2024-08-04

收藏 1.07MB DOCX 举报

Struts2 s2-032远程代码执行漏洞分析1

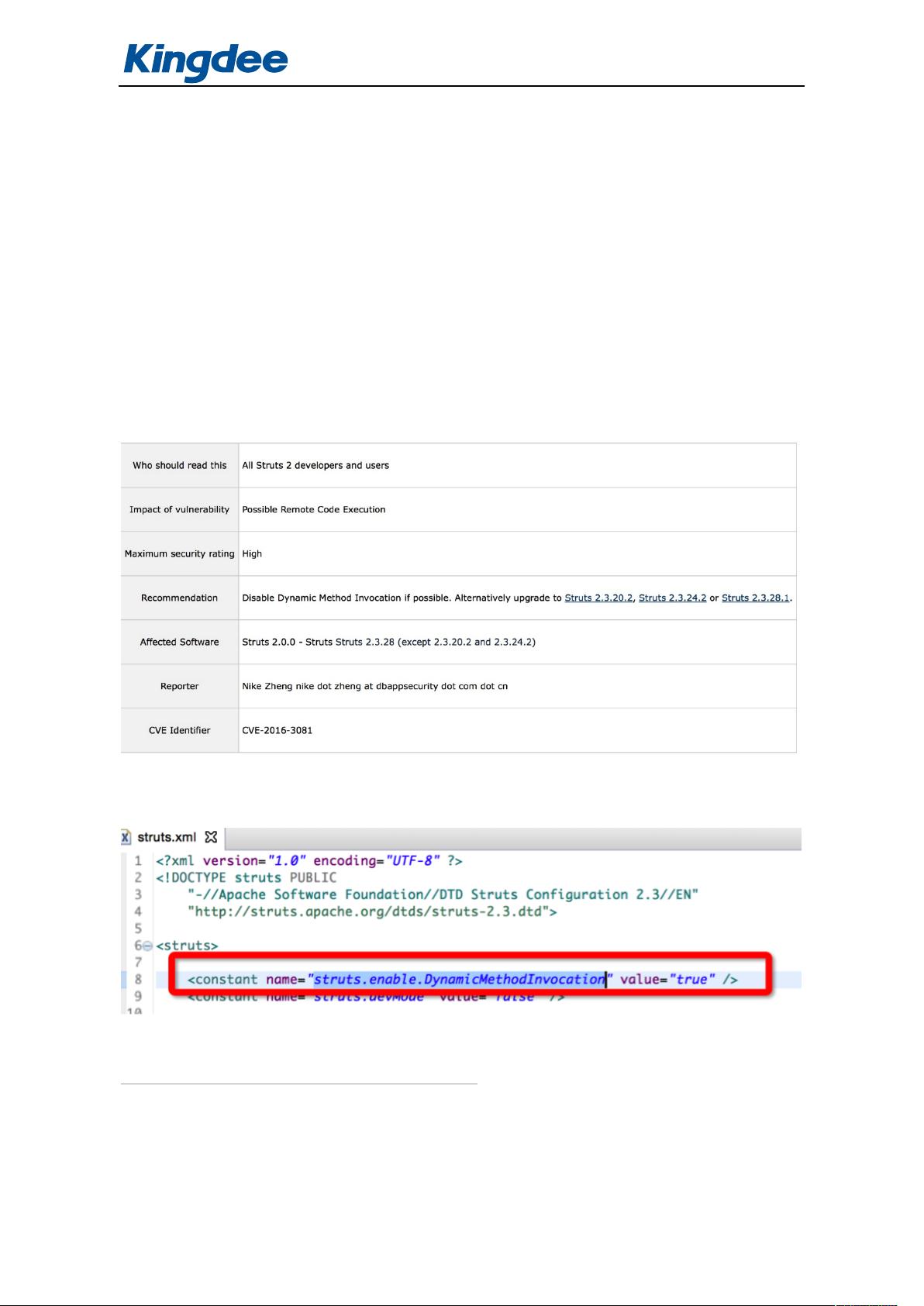

Struts2是Java开发中常用的Web应用程序框架,作为Struts框架的下一代版本,它继承了Struts1和WebWork的核心技术,但采用了全新的拦截器架构,使业务逻辑控制器与Servlet API分离,提供了更灵活的开发体验。然而,这个灵活性也带来了潜在的安全风险,其中一项重大漏洞是CVE-2016-3081。

该漏洞发生在Struts2中动态方法调用功能上。默认情况下,动态方法调用允许用户通过HTTP请求调用特定的Action,如`http://localhost:8080/struts241/index!login.action`。然而,为了防止恶意输入导致的代码执行问题,Struts2对输入参数进行了过滤,比如`method`属性值。尽管有`escapeEcmaScript`和`escapeHtml4`过滤,但攻击者可以通过URL参数的形式巧妙地绕过这些限制,利用Ognl表达式来执行任意代码。

漏洞的关键在于`DefaultActionInvocation`类中的`ognlUtil.getValue()`方法,该方法会解析Ognl表达式并将用户提供的`method`属性用于执行Action。攻击者可以通过构造精心设计的Ognl表达式,动态获取`ognl.OgnlContext`对象的`DEFAULT_MEMBER_ACCESS`属性,并将其替换为自定义值,从而突破SecurityMemberAccess的权限控制。

在测试环境中,这个过程可能导致远程代码执行,攻击者可以借此运行任意Java代码,可能实现诸如数据泄露、系统控制等恶意目标。为了修复这个漏洞,开发者需要确保正确处理用户输入,避免直接执行未经验证的代码,并采取安全策略,例如使用安全的OGNL上下文访问模式,或者禁用动态方法调用等。

Struts2 s2-032漏洞分析提醒开发者在使用此类框架时要重视输入验证和安全配置,以防止类似漏洞的发生。及时修补漏洞并实施最佳实践是保障Web应用安全的重要措施。

2022-08-08 上传

2022-08-08 上传

点击了解资源详情

点击了解资源详情

点击了解资源详情

2023-07-27 上传

2024-11-04 上传

2022-08-03 上传

食色也

- 粉丝: 37

- 资源: 351

最新资源

- Angular实现MarcHayek简历展示应用教程

- Crossbow Spot最新更新 - 获取Chrome扩展新闻

- 量子管道网络优化与Python实现

- Debian系统中APT缓存维护工具的使用方法与实践

- Python模块AccessControl的Windows64位安装文件介绍

- 掌握最新*** Fisher资讯,使用Google Chrome扩展

- Ember应用程序开发流程与环境配置指南

- EZPCOpenSDK_v5.1.2_build***版本更新详情

- Postcode-Finder:利用JavaScript和Google Geocode API实现

- AWS商业交易监控器:航线行为分析与营销策略制定

- AccessControl-4.0b6压缩包详细使用教程

- Python编程实践与技巧汇总

- 使用Sikuli和Python打造颜色求解器项目

- .Net基础视频教程:掌握GDI绘图技术

- 深入理解数据结构与JavaScript实践项目

- 双子座在线裁判系统:提高编程竞赛效率