CTF挑战:Web权限升级攻破策略

需积分: 10 174 浏览量

更新于2024-08-04

收藏 383KB DOCX 举报

在这个CTF(Capture The Flag)竞赛中的第五题“CTF-5#进击!拿到Web最高权限-WP”中,挑战者被引导通过解决网络安全问题来获取Web服务器上的管理员权限。题目提供的网址是<https://hack.zkaq.org/?a=battle&f=target&id=a82434ce969f8d43>,参与者需要利用所学的Web开发和安全知识来逐步渗透。

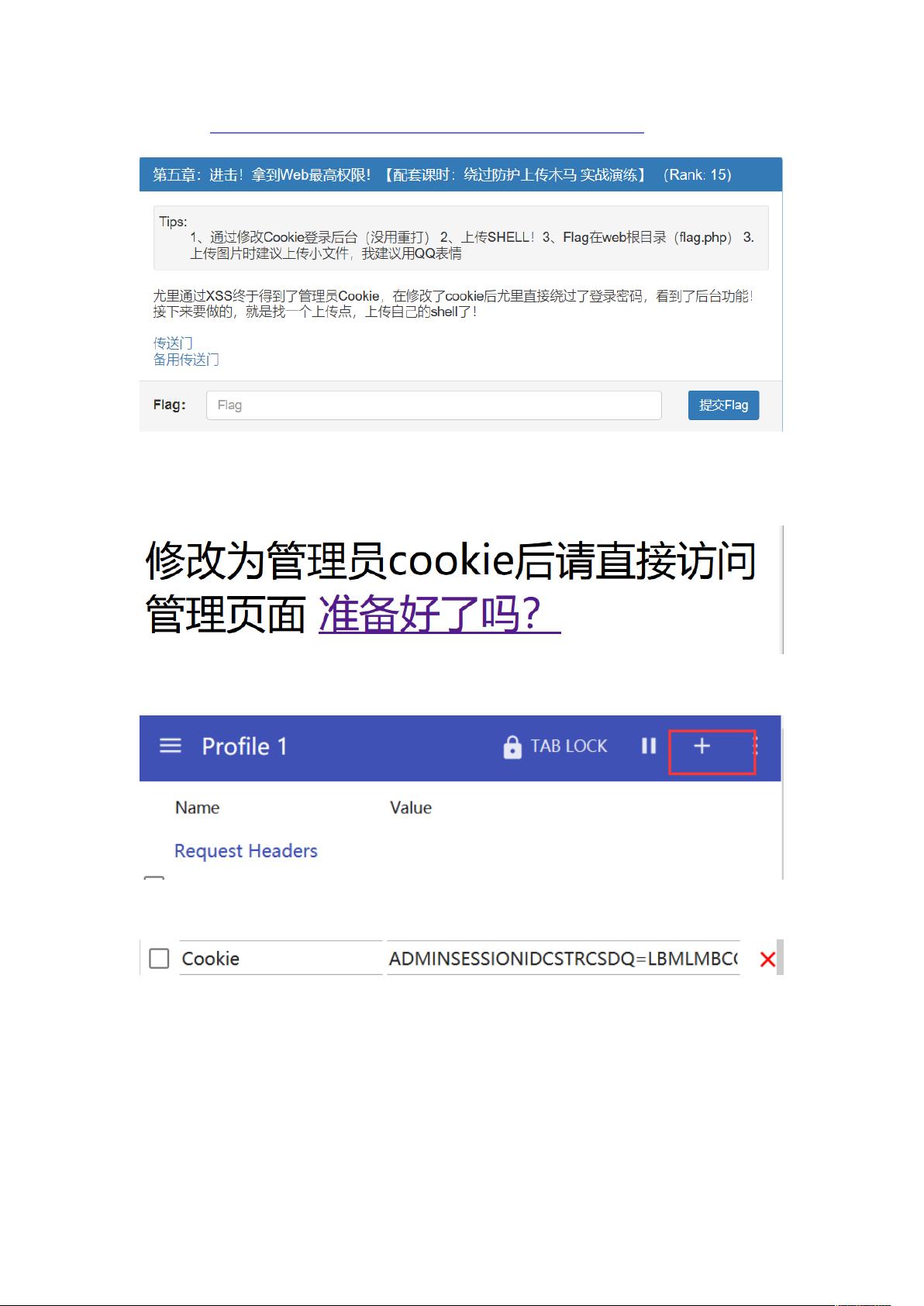

首先,挑战者被要求替换cookie,使用前一题获得的`ADMINSESSIONIDCSTRCSDQ=LBMLMBCCNPFINOANFGLPCFBC`。这一步涉及到了基本的Web请求头管理,通常通过浏览器开发者工具(F12)或者第三方插件(如ModHeader)来进行修改。

接着,目标是找到一个文件上传功能,这在Web应用的安全测试中是一个常见的漏洞利用点。找到并利用这个上传点,参与者上传了一个包含ASP代码的文本文件(`.asp`),但服务器对文件后缀进行了检查,提示可以尝试上传`.cer`文件。这是因为IIS 6.0的默认设置将`.cer`识别为`.asp`,这体现了服务器配置管理和文件类型验证的不足。

为了进一步绕过服务器的安全检查,挑战者尝试了文件头欺骗。他们利用图片文件作为载体,通过创建一个隐藏的ASP文件(例如`木马.asp`)并将其嵌入图片中。然后在命令行窗口中使用`copy`命令将图片转换为`.cer`格式,成功上传了带有恶意代码的文件。

上传成功后,通过菜刀(Meterpreter)这样的远程控制工具,挑战者能够连接到服务器,表明他们已经获取了Web服务器的管理权限。这个过程展示了攻击者如何利用Web应用的漏洞,如文件上传和类型混淆,以及如何利用命令行工具进行渗透测试和绕过防御机制。

这个题目不仅考察了选手的Web开发技术,还涵盖了基本的网络安全知识,如Cookie管理、文件上传漏洞、文件类型检测和绕过策略。同时,它也提醒开发者在设计和维护Web应用时应加强安全性,防止此类攻击。

2022-10-23 上传

2022-10-23 上传

2024-05-12 上传

2024-02-20 上传

2024-06-01 上传

2024-07-08 上传

2023-05-13 上传

2024-08-30 上传

2023-12-13 上传

赤年

- 粉丝: 51

- 资源: 10

最新资源

- 解决Eclipse配置与导入Java工程常见问题

- 真空发生器:工作原理与抽吸性能分析

- 爱立信RBS6201开站流程详解

- 电脑开机声音解析:故障诊断指南

- JAVA实现贪吃蛇游戏

- 模糊神经网络实现与自学习能力探索

- PID型模糊神经网络控制器设计与学习算法

- 模糊神经网络在自适应PID控制器中的应用

- C++实现的学生成绩管理系统设计

- 802.1D STP 实现与优化:二层交换机中的生成树协议

- 解决Windows无法完成SD卡格式化的九种方法

- 软件测试方法:Beta与Alpha测试详解

- 软件测试周期详解:从需求分析到维护测试

- CMMI模型详解:软件企业能力提升的关键

- 移动Web开发框架选择:jQueryMobile、jQTouch、SenchaTouch对比

- Java程序设计试题与复习指南