XSS攻击详解:实例分析与漏洞利用

需积分: 14 112 浏览量

更新于2024-07-19

收藏 1.92MB DOC 举报

"本文深入解析了跨站脚本攻击(XSS)的概念、危害以及实例,旨在提升读者对Web安全的理解。作者通过博客大巴的XSS漏洞案例,展示了攻击者如何利用程序对用户输入过滤不足,植入恶意HTML代码,进而对其他用户造成影响。文章详细介绍了测试过程,包括对博客大巴的存储型XSS漏洞分析,以及如何通过编辑自定义模板引发跨站问题。此外,还提到了利用XSS攻击窃取Cookie的常见手法。"

跨站脚本攻击(XSS)是一种常见的网络安全威胁,主要源于网站未能有效过滤或编码用户提交的数据,使得攻击者能够注入恶意脚本到网页中,进而影响其他用户的浏览器。攻击者通常利用这种攻击方式来盗取用户的敏感信息,如Cookie,以假冒用户身份进行非法活动。

在描述的实例中,作者以博客大巴为例,展示了存储型XSS漏洞的测试过程。在个人信息设置的“附加信息”和“个人简介”部分,由于过滤机制不完善,攻击者能插入恶意代码,导致其他用户在访问时执行这些脚本。虽然官方修复了部分漏洞,但仍有未被修补的问题,例如在博客管理后台的某个漏洞,尽管其利用价值较小,但仍然存在安全隐患。

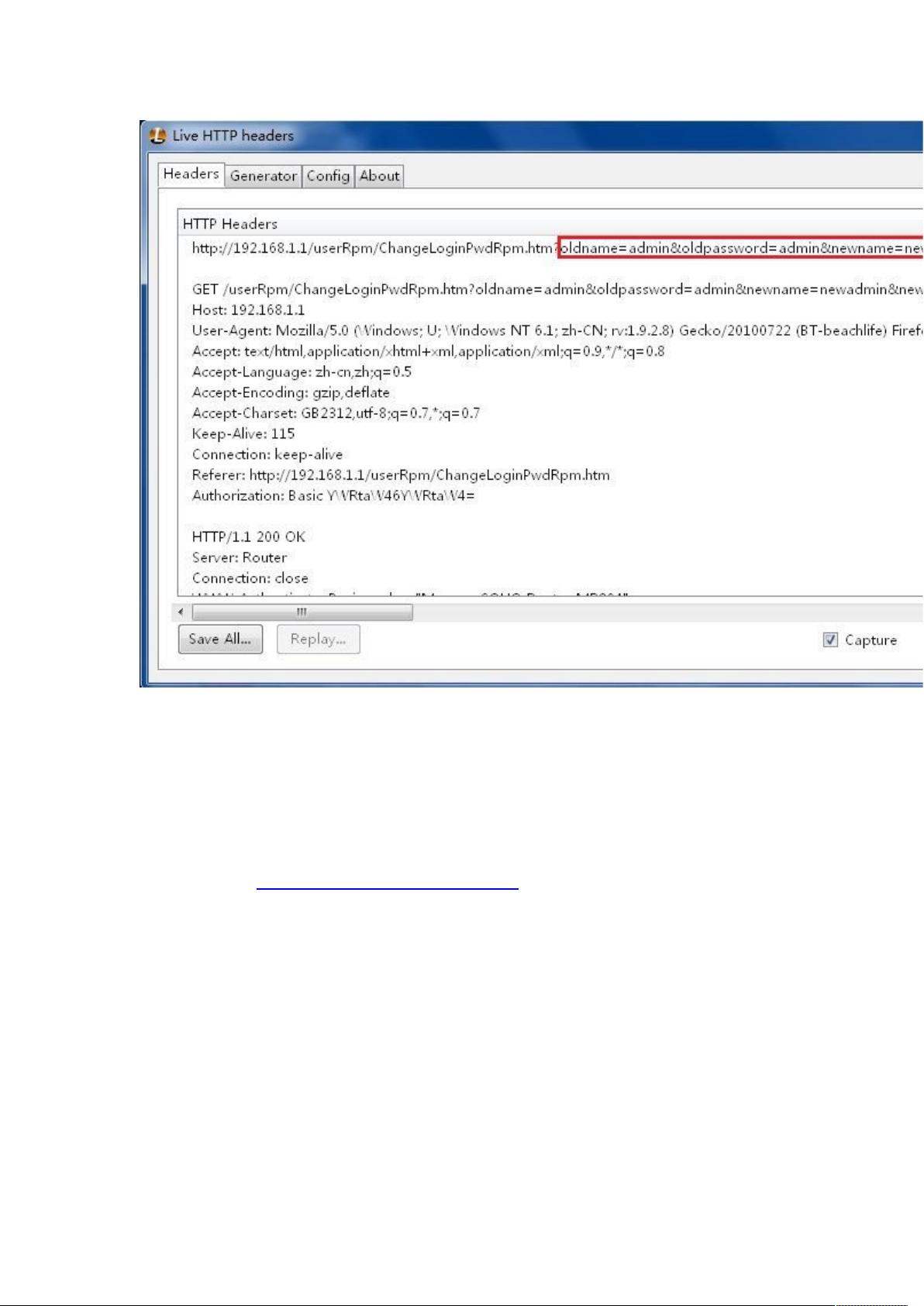

此外,作者在博客模板编辑功能中发现了五处新的跨站漏洞,这些漏洞可以通过向特定代码模块写入恶意的<img>标签并设置onerror事件来触发。当这些带有恶意脚本的模板被加载时,攻击脚本会在用户浏览器中执行,如图1和图2所示,展示出脚本执行的结果。

针对XSS漏洞的检测,除了手动测试,还可以利用自动化工具,如Acunetix Web Scanner,进行扫描和识别。

在利用方面,攻击者最常见的XSS攻击手段是窃取Cookie。通过在恶意脚本中设置代码,如JavaScript的document.cookie读取,攻击者可以获取到用户的会话Cookie,这可能包含登录凭据,使攻击者能够在受害者不知情的情况下模拟他们的身份。因此,防止XSS攻击至关重要,这需要网站开发者严格验证和编码用户输入,以确保数据的安全性。

Wh0ale

- 粉丝: 475

- 资源: 16

最新资源

- C语言数组操作:高度检查器编程实践

- 基于Swift开发的嘉定单车LBS iOS应用项目解析

- 钗头凤声乐表演的二度创作分析报告

- 分布式数据库特训营全套教程资料

- JavaScript开发者Robert Bindar的博客平台

- MATLAB投影寻踪代码教程及文件解压缩指南

- HTML5拖放实现的RPSLS游戏教程

- HT://Dig引擎接口,Ampoliros开源模块应用

- 全面探测服务器性能与PHP环境的iprober PHP探针v0.024

- 新版提醒应用v2:基于MongoDB的数据存储

- 《我的世界》东方大陆1.12.2材质包深度体验

- Hypercore Promisifier: JavaScript中的回调转换为Promise包装器

- 探索开源项目Artifice:Slyme脚本与技巧游戏

- Matlab机器人学习代码解析与笔记分享

- 查尔默斯大学计算物理作业HP2解析

- GitHub问题管理新工具:GIRA-crx插件介绍