靶机happycorp实战练习:从信息收集到权限提升

需积分: 10 114 浏览量

更新于2024-08-04

收藏 2.53MB DOCX 举报

"靶机happycorp实战练习"

在本实战练习中,我们将学习靶机happycorp的渗透测试流程,从靶机的IP地址到最终获取root权限。下面是我们学习的详细过程:

一、靶机实验

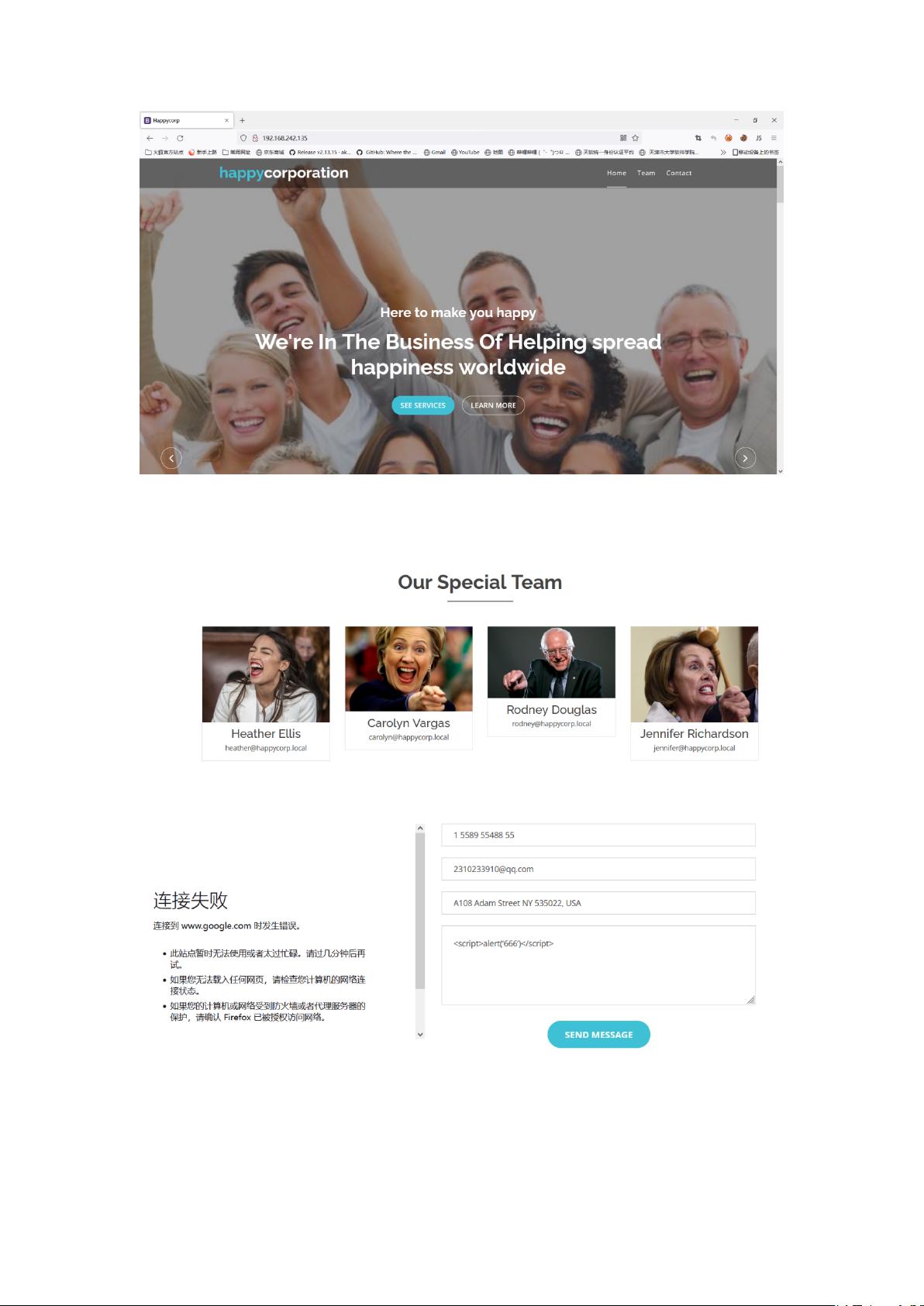

首先,我们需要查看靶机的IP地址,通过nmap命令或其他工具可以发现靶机的IP地址为192.168.242.135。

二、端口扫描

在知道靶机的IP地址后,我们需要对其进行端口扫描,以了解靶机开放的端口有哪些。使用nmap命令,我们可以扫描靶机的所有端口,结果发现80端口开放。

三、80端口信息

在扫描80端口时,我们发现有邮箱信息,估计是登录用户名,因此我们需要保存下来。然后,我们尝试对80端口进行XSS注入,但结果没有反馈。

四、管理员信息

在进一步探测80端口时,我们发现有admin.php信息,估计是管理员登录界面。我们尝试破解管理员用户名和密码,但结果失败。

五、BurpSuite破解

我们使用BurpSuite对管理员用户名和密码进行破解,结果发现用户名为heather,但密码错误。我们尝试换种方式破解,但结果仍然失败。

六、NFS网络文件共享系统

在继续探测时,我们发现靶机有一个NFS网络文件共享系统,端口号为2049。我们可以查看NFS服务信息,发现里面有一个文件。

七、挂载文件

我们使用Kali Linux对文件进行挂载,查看文件详细信息。结果发现.ssh文件权限不够,我们需要使用1001用户和组下添加一个新用户,以便访问.ssh文件。

八、查看.ssh文件

我们使用新的用户身份查看.ssh文件,结果发现flag。私钥和公钥信息如下:

私钥:

公钥:

九、破解私钥密码

我们需要破解私钥密码,以便登录karl用户。我们使用rockyou.txt解压出来,然后使用John破解密码,结果发现密码为sheep。

十、登录karl用户

我们使用破解的私钥密码登录karl用户,结果成功。然后,我们将passwd文件复制到newroot用户下,并将其设置为999。

十一、新root用户

我们使用newroot用户登录靶机,结果成功。我们可以查看passwd文件,覆盖原来的/etc/passwd文件,并使用newroot用户身份登录靶机。

本实战练习我们学习了靶机happycorp的渗透测试流程,从靶机的IP地址到最终获取root权限。我们学习了各种渗透测试技术,包括端口扫描、XSS注入、BurpSuite破解、NFS网络文件共享系统等。

2022-09-08 上传

2024-02-23 上传

2023-07-28 上传

2023-09-09 上传

2024-06-25 上传

2023-09-10 上传

2023-09-13 上传

2023-10-08 上传

燕返故人归来

- 粉丝: 13

- 资源: 4

最新资源

- Hadoop生态系统与MapReduce详解

- MDS系列三相整流桥模块技术规格与特性

- MFC编程:指针与句柄获取全面解析

- LM06:多模4G高速数据模块,支持GSM至TD-LTE

- 使用Gradle与Nexus构建私有仓库

- JAVA编程规范指南:命名规则与文件样式

- EMC VNX5500 存储系统日常维护指南

- 大数据驱动的互联网用户体验深度管理策略

- 改进型Booth算法:32位浮点阵列乘法器的高速设计与算法比较

- H3CNE网络认证重点知识整理

- Linux环境下MongoDB的详细安装教程

- 压缩文法的等价变换与多余规则删除

- BRMS入门指南:JBOSS安装与基础操作详解

- Win7环境下Android开发环境配置全攻略

- SHT10 C语言程序与LCD1602显示实例及精度校准

- 反垃圾邮件技术:现状与前景