计算机全息图与逻辑调制的灰度图像光学加密方法

46 浏览量

更新于2024-08-28

收藏 1.16MB PDF 举报

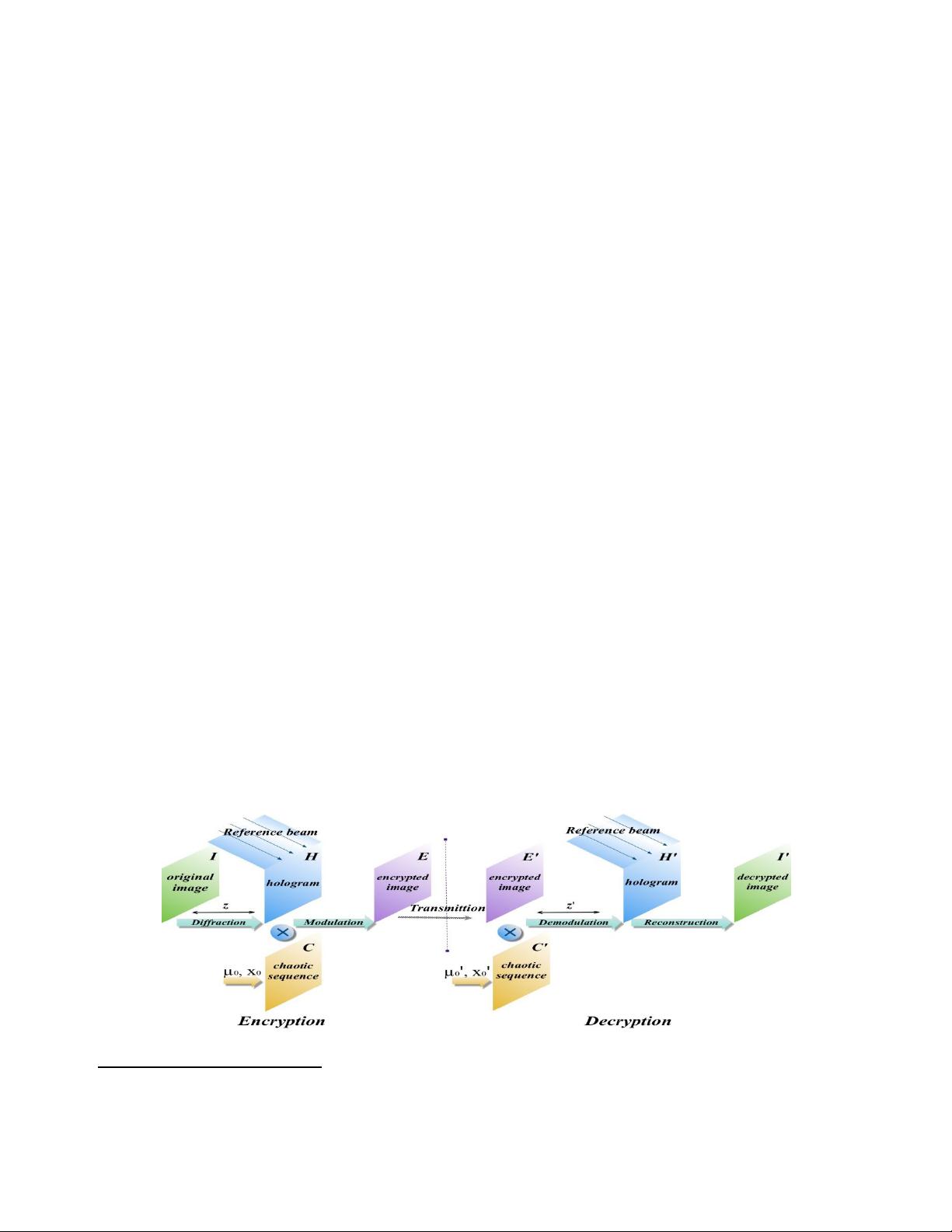

本文主要探讨了一种基于计算机生成全息图(Computer-Generated Hologram, CGH)和逻辑调制的灰度图像光学加密方法。该研究由胡仁、 Jun Wang* 和 Qiong-hua Wang 三位学者在四川大学电子与信息工程学院进行,他们针对信息安全需求日益增长的背景下,提出了一种创新的图像加密技术。

首先,加密过程的核心步骤是利用弗里德曼衍射原理将灰度图像转换为全息图。原始的灰度图像通过全息记录技术处理后,生成了包含图像信息的全息图案。接着,这个全息图被混沌序列进行逻辑调制,混沌序列利用其高度的复杂性和不可预测性,增加了加密的随机性和安全性。混沌序列的选择对于加密的强度至关重要,因为它提供了丰富的动态性和难以破解的特性。

在加密过程中,混沌序列与全息图的结合使得输出的图像变得无法直接识别,形成加密图像。这种加密方法的特点在于它不仅是对图像的物理变换,还涉及到复杂的数学和信息论操作,使得破解者面临极大的挑战。

在解密阶段,这是一个逆向的过程,即通过反向应用相同的逻辑调制和混沌序列解码,将加密图像还原成原始的灰度图像。这一过程确保了信息的安全传输,只有拥有正确调制密钥的人才能成功解密。

实验结果显示,这种方法具有良好的安全性和抗干扰能力,能够抵抗常见的图像处理攻击,如亮度、对比度和噪声等。此外,由于混沌序列的灵活性,这种加密方法适用于需要高度保密且需要灵活应用的领域,如国家安全、军事通信和金融交易等。

光学加密的灰度图像基于CGH和逻辑调制的方法为信息安全提供了一种强有力的新手段,它不仅保护了数据的隐私,还具备了适应不同应用场景的能力。随着科技的发展,这种结合混沌理论的加密技术有望在未来的信息安全领域得到更广泛的应用。

2021-09-11 上传

2021-01-26 上传

2021-02-09 上传

2021-02-09 上传

2019-07-31 上传

2021-02-08 上传

2021-02-07 上传

2021-02-11 上传

2021-02-13 上传

2021-02-09 上传

weixin_38644780

- 粉丝: 2

- 资源: 886

最新资源

- 探索数据转换实验平台在设备装置中的应用

- 使用git-log-to-tikz.py将Git日志转换为TIKZ图形

- 小栗子源码2.9.3版本发布

- 使用Tinder-Hack-Client实现Tinder API交互

- Android Studio新模板:个性化Material Design导航抽屉

- React API分页模块:数据获取与页面管理

- C语言实现顺序表的动态分配方法

- 光催化分解水产氢固溶体催化剂制备技术揭秘

- VS2013环境下tinyxml库的32位与64位编译指南

- 网易云歌词情感分析系统实现与架构

- React应用展示GitHub用户详细信息及项目分析

- LayUI2.1.6帮助文档API功能详解

- 全栈开发实现的chatgpt应用可打包小程序/H5/App

- C++实现顺序表的动态内存分配技术

- Java制作水果格斗游戏:策略与随机性的结合

- 基于若依框架的后台管理系统开发实例解析