SQLi-LABS基础挑战解析:1-22关攻略

需积分: 0 164 浏览量

更新于2024-06-22

1

收藏 2.25MB DOCX 举报

"SQLi-LABS 是一个用于学习和实践 SQL 注入漏洞的平台,提供了基础到高级的挑战。本文档涵盖了第一部分的基础挑战,从 Less-1 到 Less-22,适合网络安全初学者和 CTF 玩家。通过这些关卡,你可以了解和掌握 SQL 注入的基本技巧和工具,例如使用 sqlmap。"

在 SQLi-LABS 的基础挑战中,我们首先遇到的是常规的 SQL 注入问题。Less-1 关卡主要考察的是 SQL 注入的基本用法。这通常涉及到在 URL 参数中插入 SQL 代码,例如 `?id=1'`,来观察服务器的响应并推断其背后的 SQL 语句结构。此关卡可以通过手动构造 SQL 语句或使用自动化工具如 sqlmap 来完成。

Less-2 关卡是数字型 SQL 注入的例子。当输入单引号或双引号导致错误时,但没有显示具体数字,我们可以推测 SQL 语句期望的是数字而非字符串。利用 sqlmap,可以尝试数字注入,例如设置 `sqlmap --dbs` 或 `sqlmap -p id --data="id=1 AND 1=2"` 来探测数据库信息。

Less-3 关卡与前两关类似,只是注入点不同,可能需要处理括号。在看到错误信息时,我们可以尝试闭合单引号,并考虑括号的影响,例如 `?id=2' AND 1=1 --+`。

Less-4 关卡显示 SQL 语句是双引号包围的字符型,同样可以使用 sqlmap,但需要调整参数以匹配双引号的字符类型。

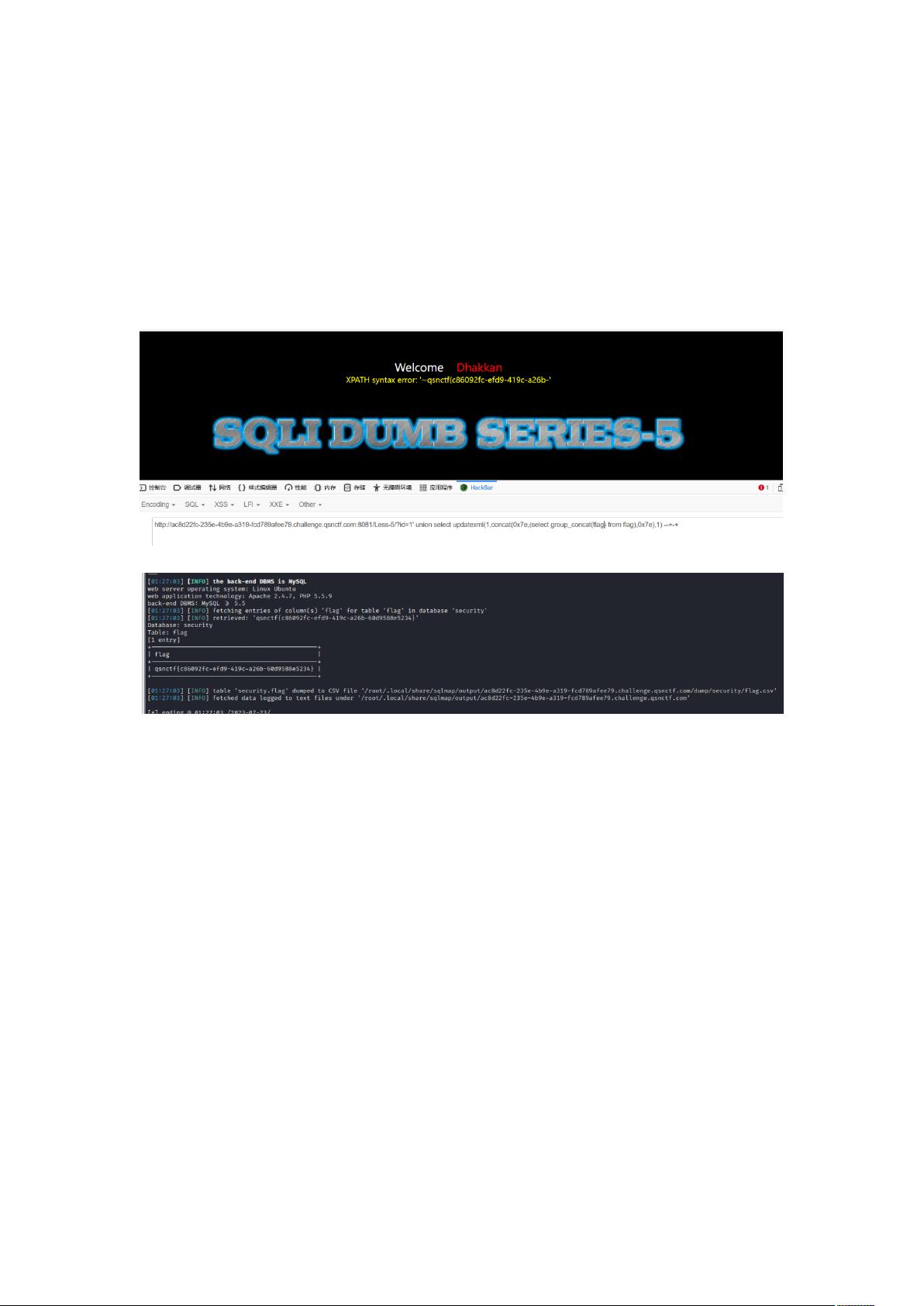

Less-5 关卡引入了布尔盲注,这是当页面仅返回成功或失败,而不显示具体数据时的策略。布尔盲注利用 `length()`、`ascii()` 和 `substr()` 函数来逐个猜解字符。例如,通过 `length()` 判断数据库名称的长度,`ascii()` 转换截取字符的 ASCII 值,`substr()` 截取字符串。例如:`?id=1' AND length(database()) > 9 --+` 来测试数据库名称的长度,然后逐个字符猜解。

通过这些基础挑战,学习者可以逐步理解 SQL 注入的不同类型和应对策略,包括如何使用自动化工具进行检测和利用。在实际的网络安全场景中,理解和防范 SQL 注入是非常重要的,因为它能导致数据泄露、权限提升甚至整个系统的瘫痪。在后续的关卡中,挑战将更加复杂,涵盖更多的 SQL 注入技术和防御措施。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2024-05-18 上传

2024-05-18 上传

2023-03-09 上传

2017-08-22 上传

2021-03-26 上传

2023-06-07 上传

2023-06-01 上传

W3nd4L0v3

- 粉丝: 465

- 资源: 14

最新资源

- JavaScript实现的高效pomodoro时钟教程

- CMake 3.25.3版本发布:程序员必备构建工具

- 直流无刷电机控制技术项目源码集合

- Ak Kamal电子安全客户端加载器-CRX插件介绍

- 揭露流氓软件:月息背后的秘密

- 京东自动抢购茅台脚本指南:如何设置eid与fp参数

- 动态格式化Matlab轴刻度标签 - ticklabelformat实用教程

- DSTUHack2021后端接口与Go语言实现解析

- CMake 3.25.2版本Linux软件包发布

- Node.js网络数据抓取技术深入解析

- QRSorteios-crx扩展:优化税务文件扫描流程

- 掌握JavaScript中的算法技巧

- Rails+React打造MF员工租房解决方案

- Utsanjan:自学成才的UI/UX设计师与技术博客作者

- CMake 3.25.2版本发布,支持Windows x86_64架构

- AR_RENTAL平台:HTML技术在增强现实领域的应用