upload-labs实战:文件上传漏洞与防御解析

103 浏览量

更新于2024-08-30

收藏 789KB PDF 举报

"文件上传漏洞的学习与upload-labs靶场实践"

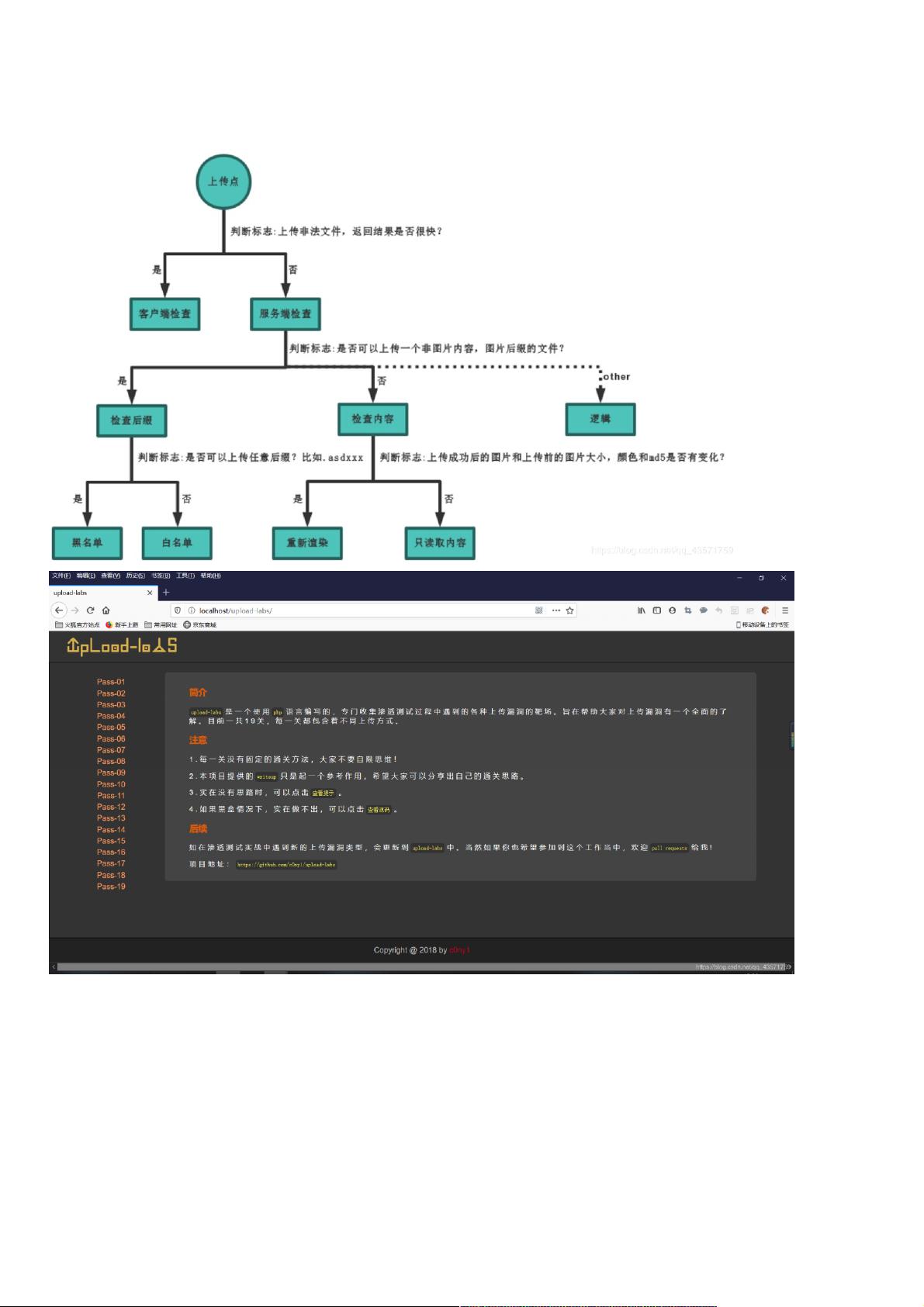

在网络安全领域,文件上传漏洞是一种常见的攻击手段,攻击者通常会尝试上传恶意文件,如木马、病毒或恶意脚本来绕过服务器的安全检查,从而获取对服务器的控制权。为了深入理解这种威胁并提升防御能力,实践操作比理论学习更为重要。在本资源中,作者提到了通过搭建不同的环境,如xampp、phpstudy和docker来创建upload-labs靶场进行学习。尽管docker可能更方便,但作者选择了phpstudy,因为对于初学者来说,它可能更为直观易用。

作者还提到dvwa(Damn Vulnerable Web Application)作为另一个学习文件上传漏洞的好平台,不过认为upload-labs更适合用来巩固和训练已有的知识。在实战中,作者强调了直接开始动手的重要性,而不是仅仅停留在理论层面。在pass-01环节,需要上传一个PHP文件,但系统提示只允许上传图片格式的文件。

在这个过程中,作者展示了源代码的一部分,这是一个前端的JavaScript函数,用于检查上传文件的类型。函数通过`document.getElementsByName`获取输入元素,`value`属性获取文件名,`substring`提取扩展名,最后使用`indexOf`检查文件类型是否在允许的列表中。由于这是前端验证,可以通过抓包工具如Burp Suite或Fiddler修改请求,绕过前端限制,实现恶意文件的上传。

为了成功上传,需要了解如何利用HTTP抓包工具修改请求头和请求体,比如改变Content-Type字段来伪装文件类型,或者直接在POST数据中修改文件扩展名。此外,对于后端的防御策略,如服务器端的文件类型检查、大小限制、文件名过滤、内容检测等,也需要有深入的理解,以防止恶意文件的执行。

文件上传漏洞的防范涉及多层防御,包括前端验证、后端检查以及服务器配置等。通过upload-labs这样的靶场练习,可以更好地理解漏洞的工作原理,并提升安全防护意识。在实践中,不仅要学会如何发现和利用漏洞,更要学习如何避免和修复它们,以保护系统免受攻击。

2022-04-20 上传

2020-09-27 上传

2022-11-24 上传

2023-07-05 上传

2021-04-05 上传

2018-09-02 上传

2024-01-14 上传

weixin_38639872

- 粉丝: 9

- 资源: 952

最新资源

- MATLAB实现小波阈值去噪:Visushrink硬软算法对比

- 易语言实现画板图像缩放功能教程

- 大模型推荐系统: 优化算法与模型压缩技术

- Stancy: 静态文件驱动的简单RESTful API与前端框架集成

- 掌握Java全文搜索:深入Apache Lucene开源系统

- 19计应19田超的Python7-1试题整理

- 易语言实现多线程网络时间同步源码解析

- 人工智能大模型学习与实践指南

- 掌握Markdown:从基础到高级技巧解析

- JS-PizzaStore: JS应用程序模拟披萨递送服务

- CAMV开源XML编辑器:编辑、验证、设计及架构工具集

- 医学免疫学情景化自动生成考题系统

- 易语言实现多语言界面编程教程

- MATLAB实现16种回归算法在数据挖掘中的应用

- ***内容构建指南:深入HTML与LaTeX

- Python实现维基百科“历史上的今天”数据抓取教程