计网实验:Wireshark分析HTTP协议

需积分: 0 200 浏览量

更新于2024-08-05

收藏 1.14MB PDF 举报

"本次实验是计网实验1,由学生岳宇轩完成,他在Windows环境下,按照指导教师洪峰的指导进行了网络封包捕获分析。实验主要涉及使用Wireshark工具,通过取消promiscuous模式捕获网络数据包,并筛选HTTP协议的GET请求。实验结果显示,捕获的数据包与QQ浏览器有关,且揭示了网络通信的多层结构和传输过程。"

实验过程中,岳宇轩首先下载并打开了Wireshark,然后在捕获选项中取消了promiscuous模式,以便只捕获目标主机的数据包。接着,他访问了一个网页并停止捕获,以便分析HTTP GET请求。Wireshark筛选出的这些请求揭示了应用层中HTTP协议的作用,它是用于从Web服务器获取资源的协议。

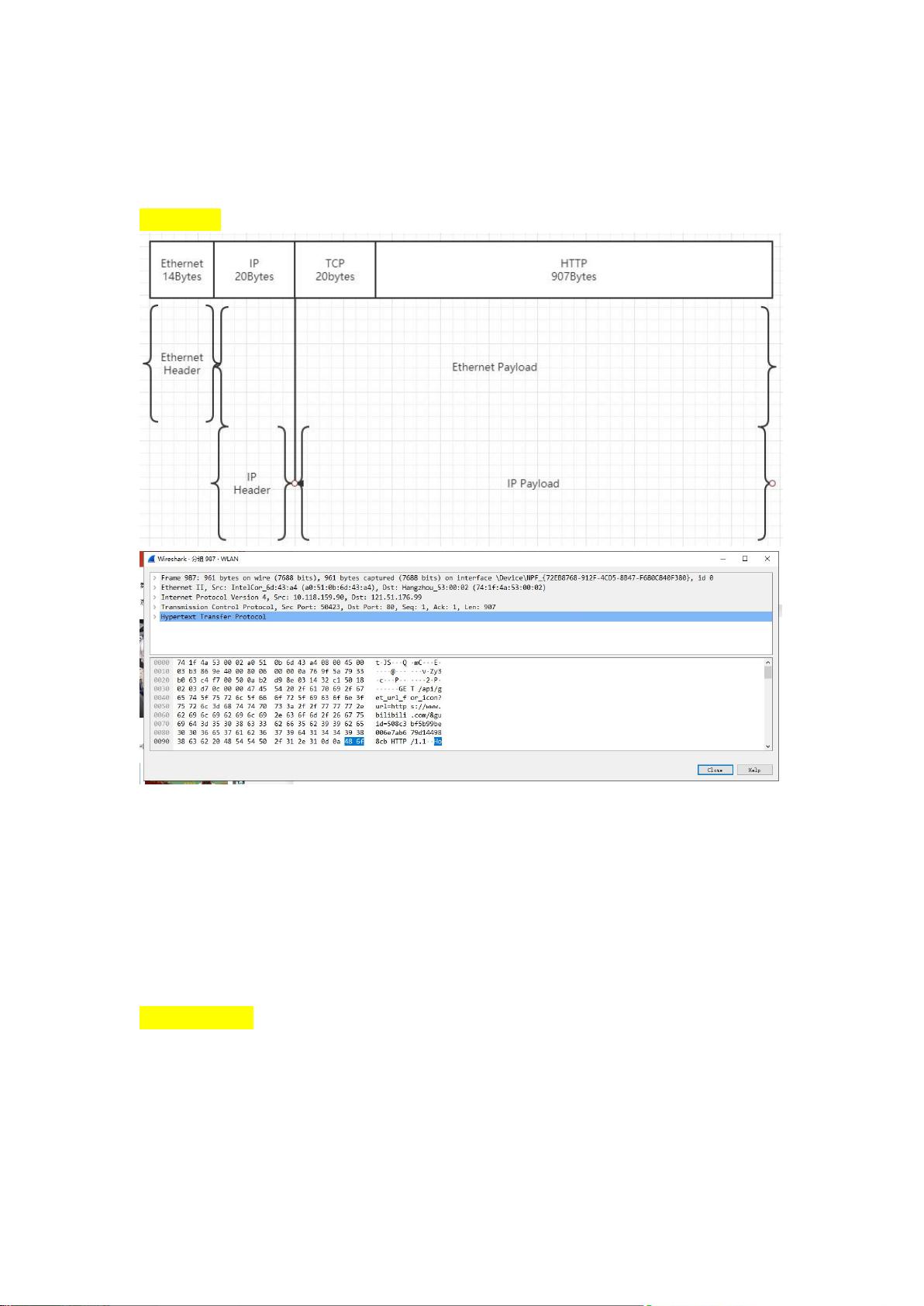

在分析捕获的网络分组时,岳宇轩注意到第987号分组。在框架(Frame)层,他观察到了包的捕获时间和总比特数。在数据链路层和物理层,尽管使用的是无线网络(802.11),但由于Wireshark配置为以Ethernet格式显示,所以显示的是pseudo-Ethernet header。目的地信息显示包正被发送到杭州的一个位置,而源地址被识别为学生的IP地址10.118.159.10。

在网络层的IP部分,源地址(SourceAddress)确认为学生的IP,目标地址(Destination Address)则指向服务器IP 121.51.176.99。在传输控制层TCP中,源端口(SourcePort)是50423,这通常是由客户端随机分配的,而目的端口(DestinationPort)是80,这是HTTP标准的服务端口,表明服务器正在监听HTTP请求。

通过这次实验,岳宇轩不仅理解了HTTP协议在获取URL中的作用,还深入了解了网络七层模型(应用层、传输层、网络层、数据链路层和物理层)的工作原理以及Wireshark工具的使用方法。这有助于他更深入地理解网络通信的过程,尤其是在不同层次上的数据封装和解封装。

点击了解资源详情

点击了解资源详情

点击了解资源详情

107 浏览量

2022-08-08 上传

2022-08-08 上传

士多霹雳酱

- 粉丝: 23

最新资源

- AD5421源代码解析及KEIL C编程实现

- 掌握Linux下iTerm2的180种颜色主题技巧

- Struts+JDBC实现增删改查功能的实战教程

- 自动化安全报告工具bountyplz:基于markdown模板的Linux开发解决方案

- 非线性系统中最大李雅普诺夫指数的wolf方法求解

- 网络语言的三大支柱:HTML、CSS与JavaScript

- Android开发新工具:Myeclipse ADT-22插件介绍

- 使用struts2框架实现用户注册与登录功能

- JSP Servlet实现数据的增删查改操作

- RASPnmr:基于开源的蛋白质NMR主链共振快速准确分配

- Jquery颜色选择器插件:轻松自定义网页颜色

- 探索Qt中的STLOBJGCode查看器

- 逻辑门限控制下的ABS算法在汽车防抱死制动系统中的应用研究

- STM32与Protues仿真实例教程:MEGA16 EEPROM项目源码分享

- 深入探索FAT32文件系统:数据结构与读操作实现

- 基于TensorFlow的机器学习车牌识别流程