C语言程序中栈溢出与验证技巧剖析

需积分: 2 141 浏览量

更新于2024-07-06

收藏 2.18MB PDF 举报

本资源涉及一个简单的C语言程序,其核心功能是验证用户输入的用户名(`login[]`)是否与预设的字符串"xyzzy"匹配,如果匹配则揭示一个超级秘密("SUPERSECRET=42")。程序在32位环境下运行,栈空间的布局和内存管理是讨论的重点。

1. **程序结构**:

- `verify()`函数接收一个字符串参数,将其所有字符转换为小写并存储在`user[]`数组中,然后与固定字符串"xyzzy"进行比较,若相等返回0,表示验证通过。

- `main()`函数从标准输入读取用户登录名,调用`verify()`函数进行验证。若验证失败(不等于"xyzzy"),返回1;否则,调用`reveal_secret()`函数并输出超级秘密,最后程序结束,返回0。

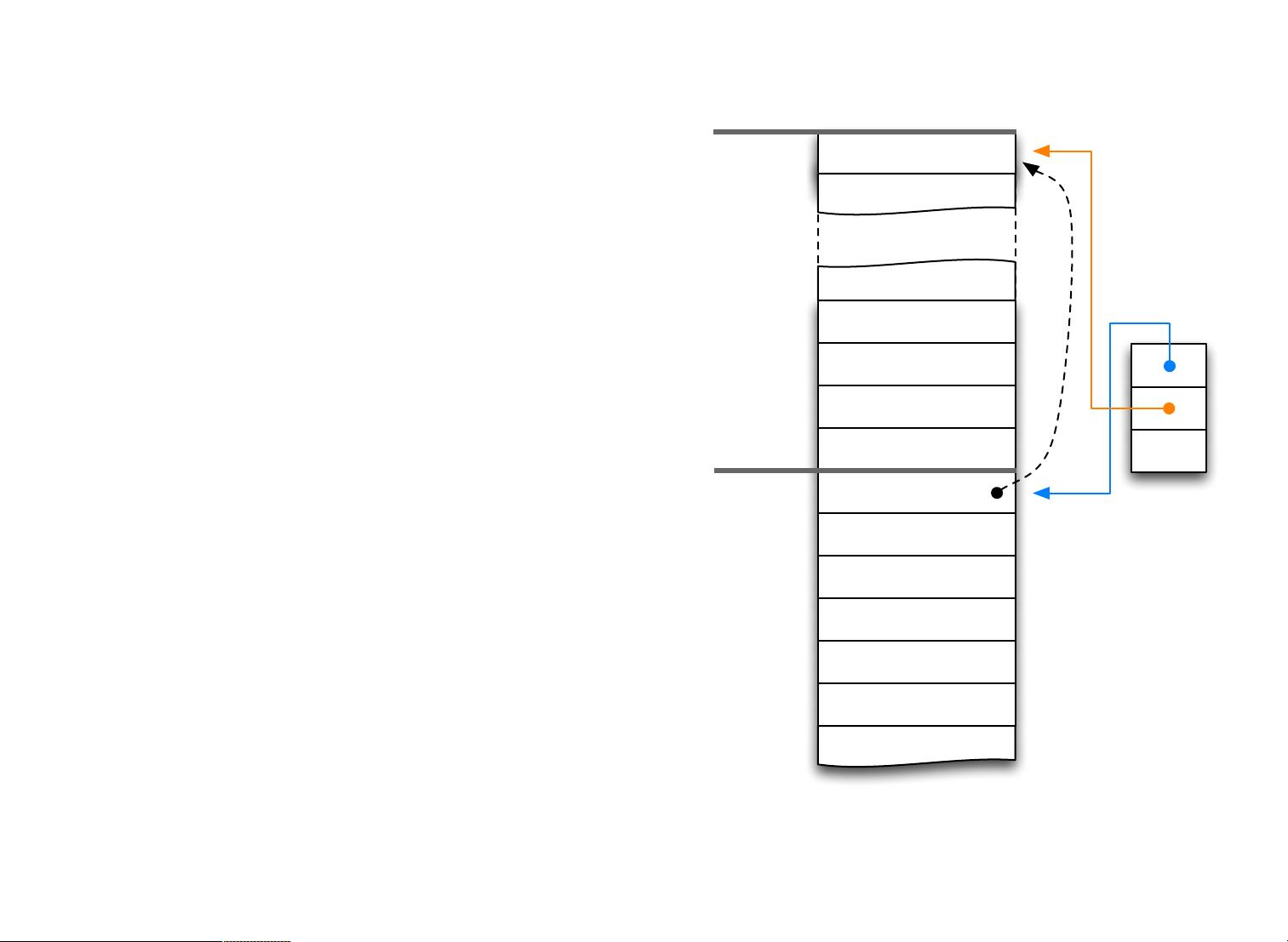

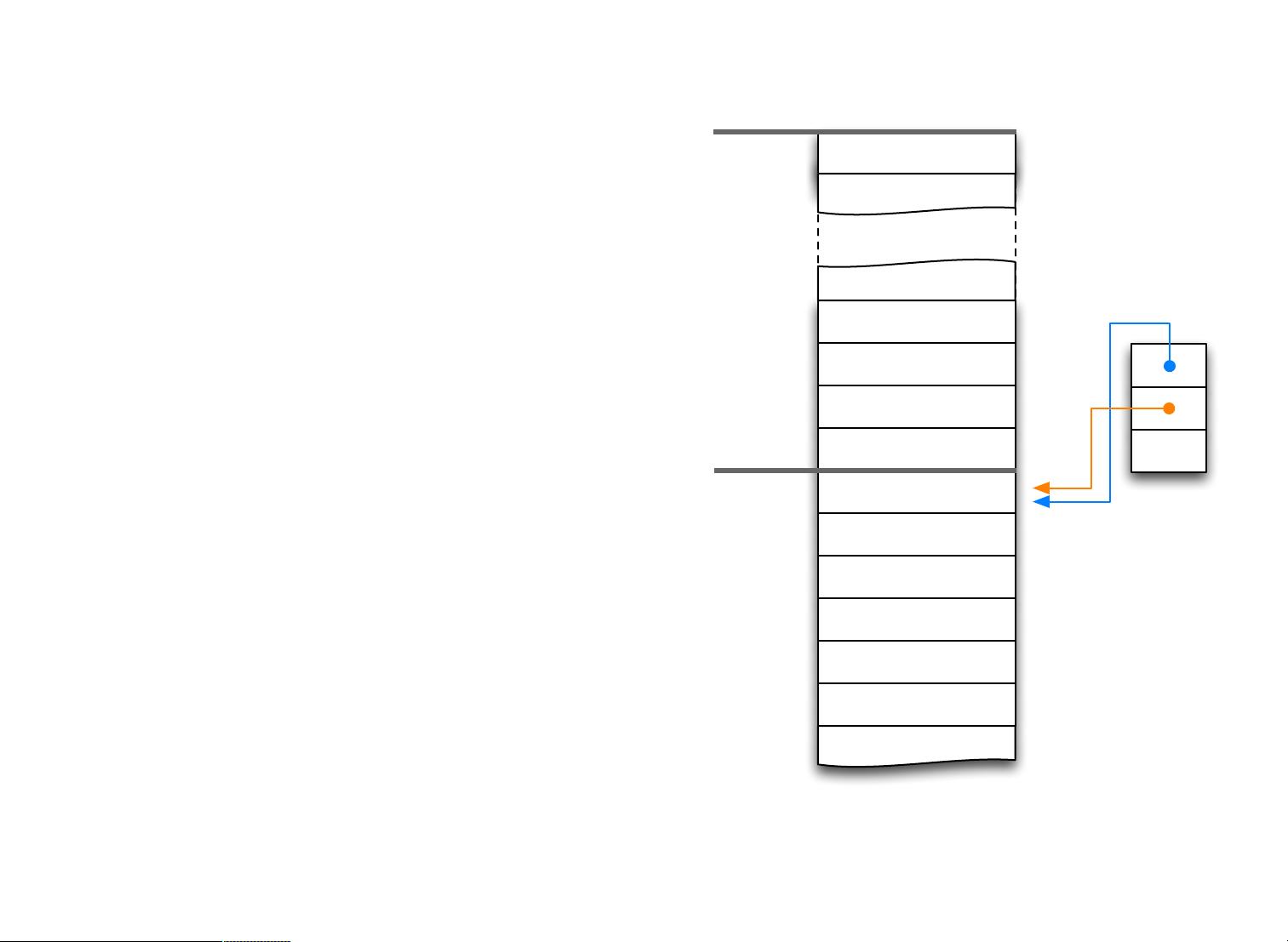

2. **栈空间分析**:

- 在提供的部分代码中,可以看到一些内存地址和变量值,例如`%esp`代表栈指针,通常用于计算内存地址。栈内存地址为`0xc0000000`(高地址)和`0x08048000`(低地址),这表明程序是在32位系统中,且栈空间位于这些地址范围内的上部。

- 变量`ao3bao83`, `bo57f7d7`, `c7723ad6`, 和 `0c137ff` 是栈上的变量存储位置,它们代表了内存中的具体数据,但没有提供足够的上下文来确定它们的含义。

3. **栈的增长方向**:

栈的增长通常从低地址(栈底)向高地址(栈顶)进行。在这个例子中,`%esp`指向栈顶,所以这些变量地址从低到高排列,可能表示它们被依次压入栈中的顺序。

4. **内存安全与溢出**:

由于`fgets()`函数会读取最多512个字符到`login[]`数组,包括末尾的换行符。如果用户输入超过512个字符,可能会导致缓冲区溢出,因为`verify()`函数并没有检查输入长度。攻击者可以通过这种溢出来覆盖栈上的其他变量或执行恶意代码,利用栈溢出漏洞(Pwn)进行攻击。

5. **二进制安全**:

这个程序在设计时并未充分考虑二进制安全,特别是对于`fgets()`的使用。在实际环境中,对用户输入应进行适当的边界检查和验证,避免潜在的安全漏洞。为了提高二进制安全,可以使用更安全的字符串处理函数(如`strncpy()`),或者在读取后手动设置缓冲区长度。

总结:

该资源介绍了一个包含验证和秘密揭示功能的C语言程序,重点在于理解其内存管理、栈操作和可能存在的安全风险。通过学习这个示例,可以深入研究栈溢出攻击原理,并学习如何在编写代码时考虑二进制安全的最佳实践。

2021-10-01 上传

2019-03-21 上传

2023-05-17 上传

2023-04-05 上传

2023-06-06 上传

2023-06-06 上传

2024-11-01 上传

2023-06-06 上传

2023-06-02 上传

ultraze

- 粉丝: 2

- 资源: 10

最新资源

- yii2_shop:yii2框架上的测试车间

- 漂亮水晶风格的VC++窗体代码

- AISTLAB_nitrotyper-0.6.2-py2.py3-none-any.whl.zip

- 电信设备-木工锯床移动工作台.zip

- reedsolomon.js:JavaScript 中的 Reed Solomon 编码(来自 Zxing)

- learnOS:一个学习的迷你操作系统

- play-with-data-structure:这是我正在学习的有关数据结构的一些代码

- integrations-io-sdk

- 酒馆

- myApp

- [008]m68k手持机的通讯相关源码,适合串口通讯以及ic刷卡编程的使用者参考.zip上位机开发VC串口学习资料源码下载

- AIPipeline-2019.9.12.13.44.48-py3-none-any.whl.zip

- lfg区

- ide

- miyadaiku:面向Jinja2艺术家的灵活的静态网站生成器

- 电信设备-木材移动的推动装置.zip